思科網路設備與資安設備弱點被用於實際攻擊行動的情況,近半年已有不少例子,其中最近一起活動與ASA、FTD防火牆有關,駭客利用CVE-2025-20333與CVE-2025-20362部署惡意程式RayInitiator、Line Viper;今年7月,有人利用網路存取控制平臺ISE的滿分漏洞CVE-2025-20281、CVE-2025-20282、CVE-2025-20337從事攻擊。最近趨勢科技揭露鎖定該廠牌交換器的攻擊行動,駭客運用了9月底公布的零時差漏洞CVE-2025-20352,而受到高度關注。

駭客組織針對地理位置資訊伺服器(GIS)攻擊的情況,也相當值得留意,在這幾年傳出多起針對OSGeo GeoServer的活動之後,出現有駭客針對其他GIS系統下手的現象,而且,這些駭客還將內部元件改造,充當後門運用。

【攻擊與威脅】

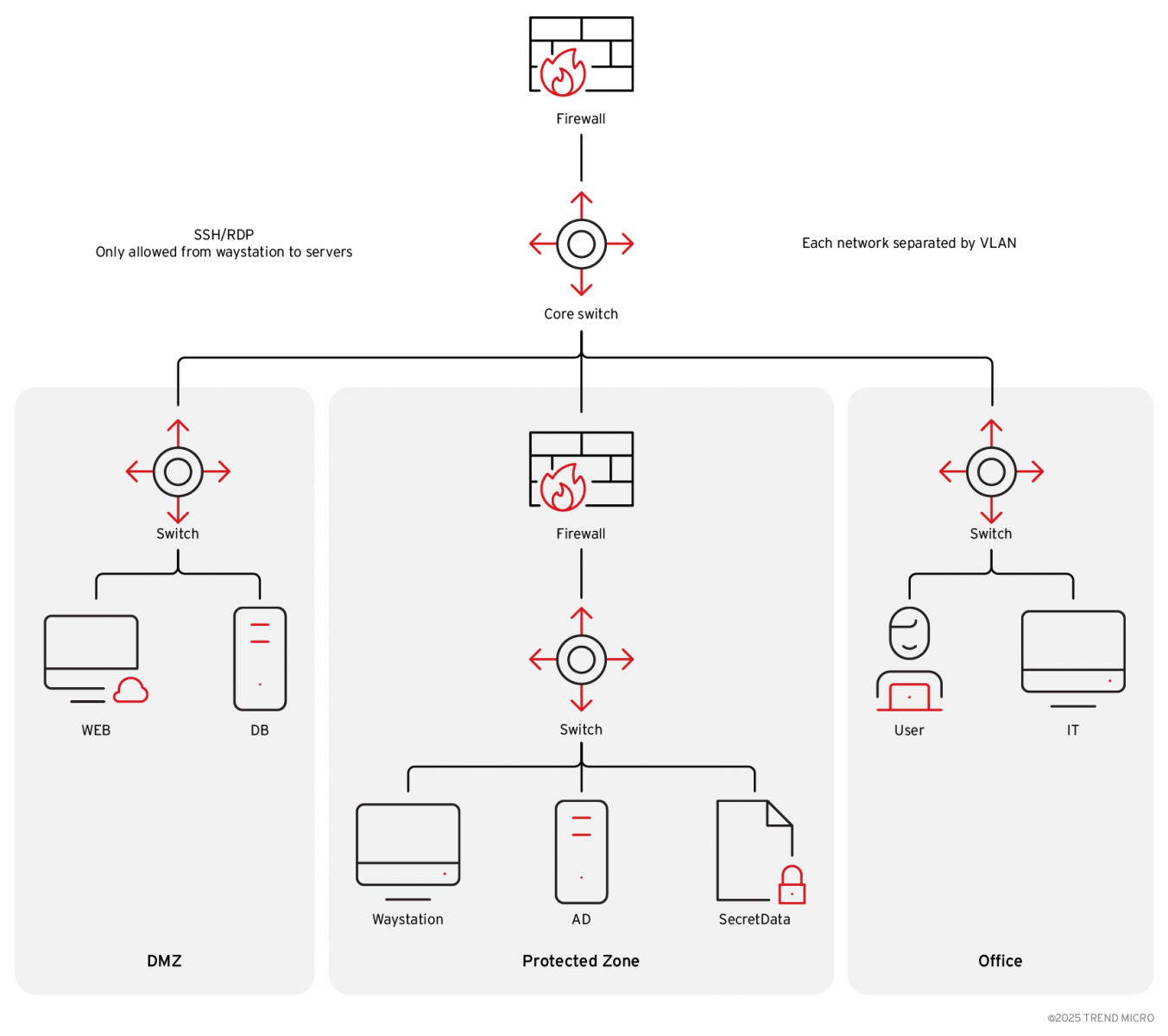

思科交換器SNMP弱點遭到利用,駭客以此部署Rootkit程式

思科的網路設備、資安設備廣泛受到採用,一旦出現漏洞往往會受到注意,尤其是最近幾個月該公司公布多個已遭利用的漏洞,每次揭露都會引起高度關注。最近資安業者趨勢科技發現有人針對思科交換器從事攻擊,過程裡運用先前公布的零時差漏洞。

趨勢科技指出,他們看到有人利用CVE-2025-20352從事攻擊行動,在未受到保護的思科設備部署Linux Rootkit,並設置通用密碼,以及在IOSd記憶體空間部署特定的掛鉤工具,而能遠端執行任意程式碼(RCE),並建立持久的未經授權存取管道。攻擊者主要鎖定的標的,涵蓋Catalyst 9400、9300,以及已進入終止支援階段的3750G系列的交換器。此外,為了能夠啟用記憶體存取的功能,他們嘗試利用另一個以CVE-2017-3881為基礎的Telnet漏洞來達到目的。

而對於攻擊者鎖定的企業組織,趨勢科技特別提到,由於交換器無法部署EDR系統,使得攻擊者能透過Rootkit隱匿行蹤,逃過企業藍隊的調查。由於駭客設置的通用密碼包含Disco一詞,趨勢科技將這起攻擊行動命名為Operation Zero Disco。

TigerJack散布多款VS Code與OpenVSX惡意外掛,竊碼挖礦還能遠端操控

代號TigerJack的攻擊者自2025年初以來,透過多個發布者帳號在VS Code與OpenVSX外掛市集上架至少11款惡意外掛,表面上功能完整可用,實際同時執行程式碼竊取、加密貨幣挖礦與遠端控制等行為。資安公司Koi研究人員指出,兩款安裝數最高的外掛在微軟市集已累計安裝超過1.7萬次。

TigerJack這波攻擊行動採真實功能包裝惡意程式的策略,外掛宣稱提供程式開發效率與格式整理等常見功能,安裝後確實能在IDE內正常運作,降低使用者戒心。研究人員指出,C++ Playground會在啟動時監看C++檔案變更,延遲極短以免影響體驗,卻能在背景持續將完整原始碼打包上傳至外部伺服器,相當於外流開發者的演算法與商業機密。HTTP Format則藉由內嵌雲端礦工服務憑證與API呼叫,讓被感染電腦在開發工作同時進行挖礦。

攻擊者還在多個外掛中植入遠端程式碼執行後門,固定間隔連線下載並以動態方式執行外部指令,無需更新外掛就能更換酬載。這使得威脅從單次資料外流或資源濫用,升級為可持續控制環境的管道,風險涵蓋憑證竊取、投放新型惡意程式、在企業網路內橫向移動,甚至在原始碼中植入隱蔽修改。

中國駭客Flax Typhoon將地理資訊平臺元件ArcGIS充當後門,埋伏受害組織超過一年

過往鎖定地理位置資訊伺服器(GIS)下手的情況,不時有事故傳出,但多半針對OSGeo GeoServer而來,如今也有其他同類型的伺服器出現被濫用的情況,而且,駭客運用其中的功能加以改造,用來當作後門。

資安業者ReliaQuest揭露APT駭客組織Flax Typhoon的攻擊行動,這些有中國政府在背後撐腰的駭客,將受信任的軟體改造為後門程式,持續於受害的地理位置資訊伺服器ArcGIS活動超過一年。他們將合法的Java伺服器物件延伸功能(Server Object Extension,SOE)改造成Web Shell,加入寫死金鑰來控管存取權限,並將相關資料嵌入備份,以便迴避偵測。ReliaQuest指出,這些駭客利用了一般企業組織對於合法軟體採取預設信任的資安盲點,竄改ArcGIS的SOE而成為作案工具,使得他們活動看起來像一般的系統作業,而能躲過許多資安檢測工具的偵測。

基本上,Flax Typhoon的活動從竄改ArcGIS的SOE元件來充當Web Shell開始,ReliaQuest與ArcGIS聯手調查,確認駭客入侵了入口網站的管理員帳號,並以此植入有問題的SOE元件。駭客對ArcGIS入口網站的伺服器,下達經Base64編碼處理的命令,發送GET Web請求來啟動此Web Shell,並反覆用來執行經編碼處理的PowerShell命令,所有的工作都透過名為JavaSimpleRESTSOE的SOE套件來進行路由,使得駭客的活動能融入正常的伺服器流量進行。

微軟限縮Edge的相容模式,透露駭客已濫用IE零時差漏洞控制受害裝置

2022年6月微軟正式終止支援Internet Explorer(IE),並呼籲用戶改用Edge,但提供IE相容模式至2029年。然而駭客無所不用其極,企圖濫用相容模式的相關元件從事攻擊,最近微軟再度調整IE模式的運作機制,原因就是駭客再度針對這款已終止支援的瀏覽器下手,觸發零時差漏洞來接管裝置。

最近Edge資安團隊指出,他們在今年8月掌握有人藉由社交工程發動攻擊,意圖觸發IE的零時差漏洞,因此他們決定限制IE模式的存取,來防範類似情況再度發生。

針對相關事故發生的過程,攻擊者先說服受害者瀏覽詐騙網站,然後透過網站上的彈出式視窗,要求他們使用IE模式重新載入網頁,從而觸發IE的JavaScript引擎Chakra的零時差漏洞,使得攻擊者能夠遠端執行任意程式碼,接著,他們又利用第二個漏洞提升權限,完全控制受害電腦。該團隊表示,這種攻擊管道能讓原本Edge具備、源自Chromium的安全功能無法發揮作用,一旦成功利用,攻擊者就有機會部署惡意軟體、在企業網路環境橫向移動,或是洩露敏感資料。不過,對於攻擊者利用的漏洞,Edge資安團隊並未透露CVE編號,也沒有說明是否已經修補。

10月16日生技業者葡萄王發布資安重訊,指出旗下的子公司葡眾遭駭客攻擊與非法入侵,他們也進行全面盤查,並委託外部專家協助資料分析及研判可能發生的原因。

而對於這起事故可能會帶來的影響,葡萄王指出經過評估,葡眾的主要系統未遭入侵,對該公司的財務及業務無重大影響。

一週前葡萄王也發布重訊,透露葡眾收到網路勒索信的情況,不過,當時並未透露是否遭到攻擊。

其他攻擊與威脅

◆微軟揭露專門鎖定Teams用戶而來的勒索軟體Rhysida攻擊

◆針對8月例行更新Adobe修補的AEM重大漏洞,CISA指出已被用於攻擊行動

◆濫用Windows工作排程,駭客從事攻擊行動Operation Silk Lure,意圖散布惡意程式ValleyRAT

◆即時通訊軟體WhatsApp遭濫用,金融木馬意圖藉此挾持受害電腦

【漏洞與修補】

Veeam揭露備份軟體重大風險,須更新至12.3.2.4165版修補漏洞

備份與資料保護軟體廠商Veeam,於10月14日揭露影響備份軟體與其代理程式的3項漏洞,並釋出修補。

這3個漏洞中,最嚴重的是編號為CVE-2025-48983與CVE-2025-48984的漏洞,兩者均為CVSS嚴重性等級評分9.9的重大漏洞,分別是由CodeWhite與watchTowr的安全研究人員發現與通報。

CVE-2025-48983發生在Veeam Backup & Recovery備份軟體的Mount服務,會導致通過身分驗證的網域使用者,能夠在備份基礎架構主機(Backup infrastructure hosts或Backup infrastructure servers)遠端執行任何程式碼,但不影響未加入網域的主機;CVE-2025-48984坐落在備份伺服器(Backup Server),會允許經過驗證的網域用戶,在加入網域的備份伺服器上遠端執行程式碼,但不影響未加入網域的備份伺服器。

【資安產業動態】

Visa提出可信代理協定(Trusted Agent Protocol),目標是在代理式電商逐漸普及時,讓商家與其站臺防護服務能可靠辨識具有商務意圖且已核准的代理,並在不大改既有架構的前提下,透過HTTP訊息簽章串接身分與支付流程。

這套協定的設計出發點在於,代理式電商的自動化請求行為與一般使用者的瀏覽模式明顯不同,要是僅依據IP、請求頻率或指紋特徵進行判斷,商家或防護系統可能誤將合法代理流量視為爬蟲或惡意行為,進而影響服務穩定與交易成功率。Visa指出,隨著人工智慧驅動流量在零售網站急遽成長,商家需要能辨識可信任代理、維持對消費者身分與支付資料可見度的機制。

隱私通訊軟體Signal協定升級三棘輪演算法,更能抵禦量子攻擊

隱私通訊軟體Signal宣布,在其協定中導入SPQR(Sparse Post-Quantum Ratchet),並與既有的雙棘輪(Double Ratchet)演算法共同運作,形成三棘輪(Triple Ratchet)的混合式設計,目標是在不犧牲原有前向保密(Forward Secrecy)與入侵後安全(Post-Compromise Security)的前提下,提高對具量子能力攻擊者的抵禦能力。

新版規格已納入官方技術文件,雙棘輪與SPQR同時產生訊息金鑰,再以金鑰衍生函式(KDF)混合為實際加解密金鑰,攻擊者需同時破解橢圓曲線與後量子機制才可能得逞。

Signal協定安全核心在於棘輪機制,透過不斷更換金鑰,讓過去訊息不會因未來金鑰洩漏而曝光,也能在遭入侵後逐步恢復安全。不過,原本使用的橢圓曲線密碼學在量子電腦面前不再可靠,要是攻擊者能利用量子運算解開金鑰,整個對話將無法恢復入侵後安全,而這正是官方引入SPQR的原因。

【執法行動】

美國司法部(Department of Justice,DoJ)周二(10/14)控告39歲的詐騙集團首腦Chen Zhi,指控此一英國及柬埔寨公民透過所創立的太子集團(Prince Group)進行電匯詐欺及洗錢,同時也提出民事訴訟,要求沒收存放在Zhi非託管錢包中的127,271個比特幣,它的市值約為150億美元。

Chen Zhi為中國移民,所創辦的太子集團表面上經營地產、金融、娛樂、飯店與賭場等產業,在全球逾30個國家設立超過100個控股與空殼公司,但其實是個以柬埔寨為基地的跨國犯罪組織,成立了至少10個詐騙園區,逼迫數百名勞工透過手機、電腦及社交媒體帳號,假扮投資顧問、戀愛對象或客服人員來狩獵受害者,誘使受害者把資金或加密貨幣轉入假投資平臺。這類的手法即被稱為殺豬騙局(Pig Butchering Scams)。

除了總部柬埔寨之外,太子集團還在寮國、帛琉、新加坡、模里西斯、臺灣、英國及美國設立據點,以負責不同的業務;受害者遍及全球三大洲,並以美國、英國及亞太地區受害最重;多數受害者為中產階級或退休族群,損失金額從數千到數百萬美元不等,有許多案例是在數分鐘內失去畢生積蓄。

近期資安日報

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10

.png)