2022年6月微軟正式終止支援Internet Explorer(IE),並呼籲用戶改用Edge,但提供IE相容模式至2029年。然而駭客無所不用其極,企圖濫用相容模式的相關元件從事攻擊,最近微軟再度調整IE模式的運作機制,原因就是駭客再度針對這款已終止支援的瀏覽器下手,觸發零時差漏洞來接管裝置。

最近Edge資安團隊指出,他們在今年8月掌握有人藉由社交工程發動攻擊,意圖觸發IE的零時差漏洞,因此他們決定限制IE模式的存取,來防範類似情況再度發生。

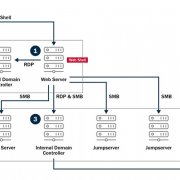

針對相關事故發生的過程,攻擊者先說服受害者瀏覽詐騙網站,然後透過網站上的彈出式視窗,要求他們使用IE模式重新載入網頁,從而觸發IE的JavaScript引擎Chakra的零時差漏洞,使得攻擊者能夠遠端執行任意程式碼,接著,他們又利用第二個漏洞提升權限,完全控制受害電腦。該團隊表示,這種攻擊管道能讓原本Edge具備、源自Chromium的安全功能無法發揮作用,一旦成功利用,攻擊者就有機會部署惡意軟體、在企業網路環境橫向移動,或是洩露敏感資料。不過,對於攻擊者利用的漏洞,Edge資安團隊並未透露CVE編號,也沒有說明是否已經修補。

究竟新的限制是什麼?首先,Edge資安團隊移除隱含最高風險的攻擊管道,包含IE模式特定的工具列按鈕、右鍵選單,以及功能表項目。他們強調,企業用戶透過企業原則執行IE模式的邏輯並未因此變動,而對於一般使用者,必須透過Edge的設定指定採用IE模式開啟的網站。

濫用IE零時差漏洞的事故,最近兩到三年仍有資安事故發生。例如,去年8月微軟修補的IE零時差漏洞CVE-2024-38178,通報此事的資安業者AhnLab透露,被稱為ScarCruft、RedEyes、APT37的北韓駭客將其用於攻擊行動,鎖定脫北者及參與北韓事務的人士下手。

熱門新聞

2025-12-05

2025-12-05

2025-12-05

2025-12-05

2025-12-05

2025-12-05

2025-12-04