9月25日思科發布警告,該公司旗下的防火牆產品線Adaptive Security Appliance(ASA)、Firewall Threat Defense(FTD)存在零時差漏洞CVE-2025-20333、CVE-2025-20362(CVSS風險9.9分、6.5分),這些漏洞都出現在VPN Web Server元件,思科在資安公告提及,已有試圖利用漏洞的跡象,有參與調查的資安機構也透露相關攻擊活動的細節。

英國國家網路安全中心(NCSC)提出警告,駭客鎖定ASA 5500-X系列的防火牆設備而來,利用前述漏洞在沒有啟動安全開機(Secure Boot)的裝置當中,植入多階段GRUB Bootkit惡意程式RayInitiator,最終部署另一個惡意程式Line Viper,此為使用者模式的Shell Code惡意軟體載入工具,駭客透過VPN用戶端的身分驗證請求,藉由RayInitiator將Line Viper載入記憶體執行。

Line Viper的運作模式主要可分成兩個環節,其中一種是透過HTTPS連線存取VPN用戶端的身分驗證連線階段(Session),另一種是使用TCP連線,藉由ICMP連線接收回應。

而對於該惡意程式的能力,涵蓋執行命令列(CLI)命令、截取封包、讓攻擊者的裝置繞過AAA驗證、抑制Syslog警示訊息、收集使用者下達的命令,以及強制延後重新開機的功能。

駭客使用的兩款惡意軟體存在共通特性,它們都會濫用受害企業的Token,NCSC提及,過往Line Dancer及Line Runner等惡意程式也曾運用相同手法。

罕見的是,這次思科也發布獨立資安公告來說明本次事件應變的過程,他們在今年5月與多個政府機構進行合作,調查相關攻擊事故,並指出攻擊者鎖定的防火牆設備存在共通點,那就是啟用了VPN服務。根據調查的結果,攻擊者利用數個零時差漏洞,並藉由停用事件記錄、攔截CLI命令,以及刻意讓防火牆當機等手法來迴避偵測。

對於攻擊者的身分,思科並未透露,不過他們指出這些駭客曾在去年初散布惡意軟體ArcaneDoor。

值得留意的是,這次駭客成功入侵的ASA 5500-X系列防火牆機種,執行的ASA軟體版本為9.12或9.14,因此都不支援安全開機與信任錨(Trust Anchor)防護機制,而且,這些型號的防火牆自2022年開始陸續終止支援。NCSC也提及此事,呼籲企業組織應考慮更換或進行升級。

巧合的是,9月初資安業者GreyNoise揭露鎖定ASA防火牆的大規模掃描行動,後續他們也更新調查結果,補充說明,該公司在9月24日又偵測到針對思科SSL VPN系統的暴力破解攻擊行動,而且攻擊者試圖利用的漏洞,就是後來思科公布的CVE-2025-20333與CVE-2025-20362。

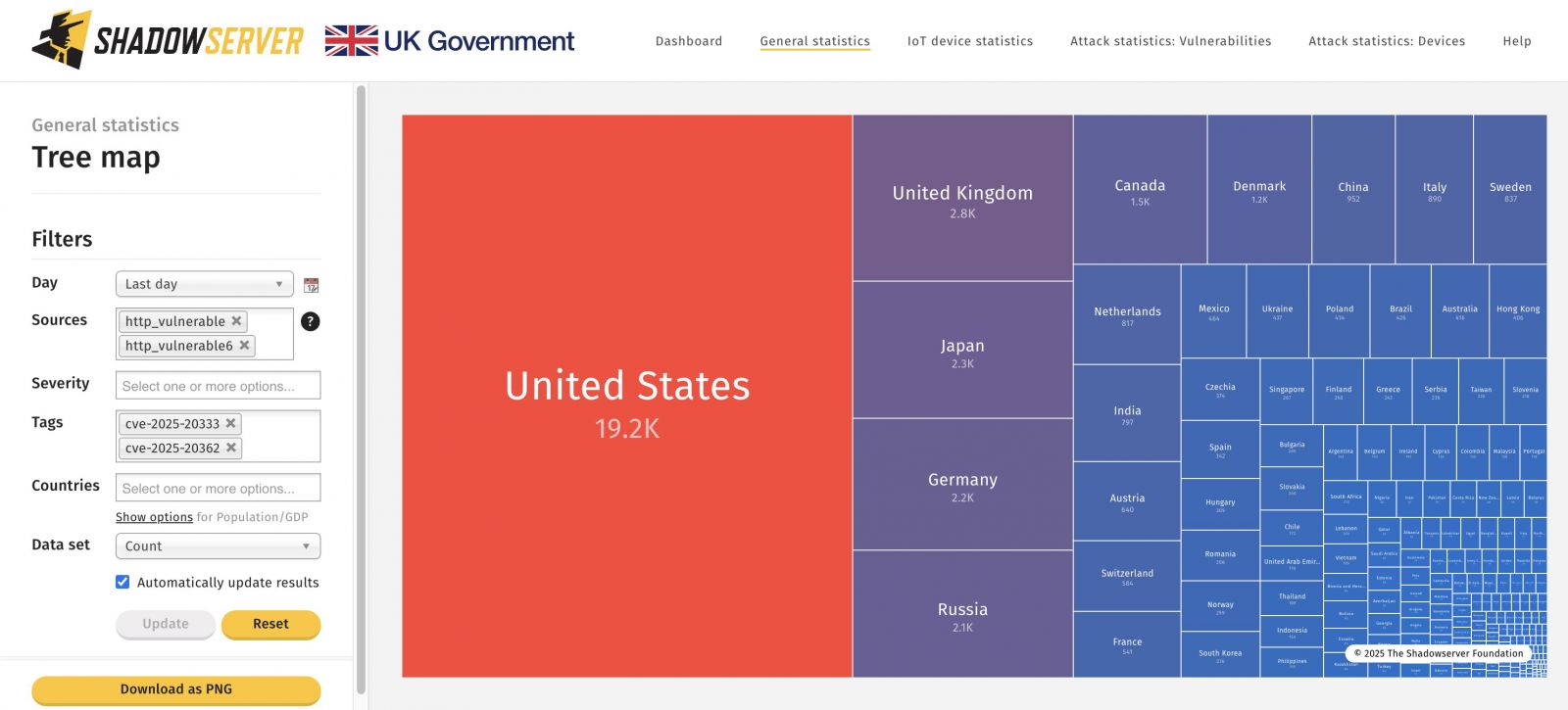

存在上述漏洞的思科防火牆設備規模究竟有多少?根據9月29日Shadowserver基金會的掃描,全球仍有約48,800臺防火牆曝險,其中美國超過三分之一最多,約有19,200臺,英國、日本、俄羅斯、德國居次,皆超過2千臺。值得留意的是,臺灣也有超過220臺曝險。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09