GreyNoise

資安廠商GreyNoise警告,近日觀察到網路上針對思科防火牆ASA(Adaptive Security Appliance)的掃描活動有激增跡象,可能近日會有新產品漏洞公布。

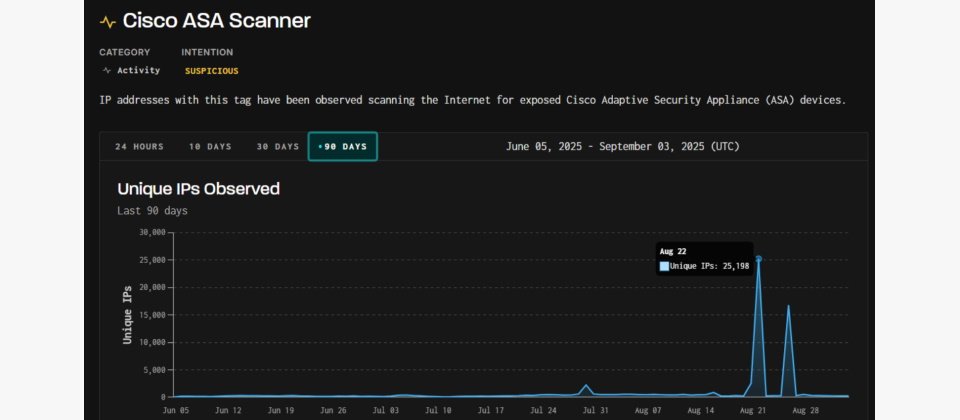

GreyNoise在8月26日觀察到2波對Cisco ASA裝置的掃描活動突然竄升。第一波牽涉超過2.5萬個不重覆IP,第二波是在隔幾日後,數量少一點,但屬相關聯活動。涉及這二波IP的數量大幅超越每日小於500個IP的基準線。

二次事件都是鎖定ASA Web Portal登入路徑(/+CSCOE+/logon.html),研究人員表示,這通常表示有人在對曝露於網上的裝置進行偵察(reconnaissance)。此外,研究人員也發現,兩波掃描活動中的一小部份IP也在掃描GreyNoise的Cisco IOS Telnet/SSH及ASA軟體,這意謂著,兩波掃描是專門鎖定思科的攻擊行動,而非隨機、亂槍打鳥式的掃描。

經過對來源IP的分析,8月底的掃描活動主要是源自巴西單一殭屍網路群聚系統。研究人員透過篩選特定用戶端指紋及長達2個月的活動資料,判定當天有1.7萬個IP掃描Cisco ASA裝置。其中,有1.4 萬個 IP(約占 80%)來自這個巴西的殭屍網路。特定的指紋一組相近的TCP簽章一起出現,顯示這些節點都使用同樣的工具和網路堆疊,進一步讓研究人員確信是巴西端統一控制的殭屍網路。

GreyNoise指出,過去經驗中,該公司偵測掃描Cisco ASA的惡意流量標籤一旦突增,不久後就會發現新的ASA漏洞,2019、2020、2021、2023及2024年都有案例,其中包含Akira、LockBit勒索軟體濫用CVE-2023-20269以及ArcaneDoor網路間諜活動濫用CVE-2024-20353、CVE-2024-20359植入Line Dancer及Line Runner。因此研究人員相信很快就會揭露新的漏洞。CVE-2020-3452也在揭露後被武裝化攻擊全球的思科ASA裝置。

研究人員提醒用戶要防止ASA Web portal、Telnet、SSH直接曝露於網際網路,漏洞一有修補程式要儘速安裝,同時也以多因素驗證(MFA)強化遠端存取驗證。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-06

2026-03-09