本週二有許多廠商發布10月份的例行更新,其中最受到關注的部分,包含微軟及SAP發布的公告內容。微軟這次公布6個零時差漏洞,其中有3個被用於實際攻擊行動而受到矚目。特別的是,這些零時差漏洞裡,有兩個與特定廠牌數據機驅動程式有關,另有出現在唯讀端點作業系統IGEL OS、AMD EPYC處理器,以及TPM 2.0的參考實作範本的弱點,後續影響相當值得留意。

SAP本次發布的資安公告內容也非常特別,因為他們針對上個月修補的滿分漏洞CVE-2025-42944祭出新的資安強化措施,但為何要這麼做?參與修補流程的資安業者Onapsis透露,目的是為了防範與反序列化有關的攻擊。

【攻擊與威脅】

側通道攻擊Pixnapping鎖定Google、三星裝置,免權限竊取螢幕內容

研究人員揭露名為Pixnapping的Android新型側通道攻擊,攻擊者只要誘使使用者安裝一般應用程式,即可在不申請任何Android權限的情況下,暗中讀取其他應用程式與網站畫面上可見的內容,包括Gmail郵件部分內容、Signal訊息、Google Maps地點紀錄與Google Authenticator的一次性驗證碼。

該漏洞編號為CVE-2025-48561,研究人員已在Google與三星裝置上完成實證,Google九月釋出修補後,團隊又找到繞過方法,Google表示將於十二月再釋出追加修補。

受影響範圍方面,團隊已在Android 13至16版本上驗證攻擊,涵蓋Pixel 6、7、8、9與Galaxy S25,並推測其他廠牌裝置多半具備相同條件。攻擊不需任何權限,僅憑一般應用程式即可觸發。

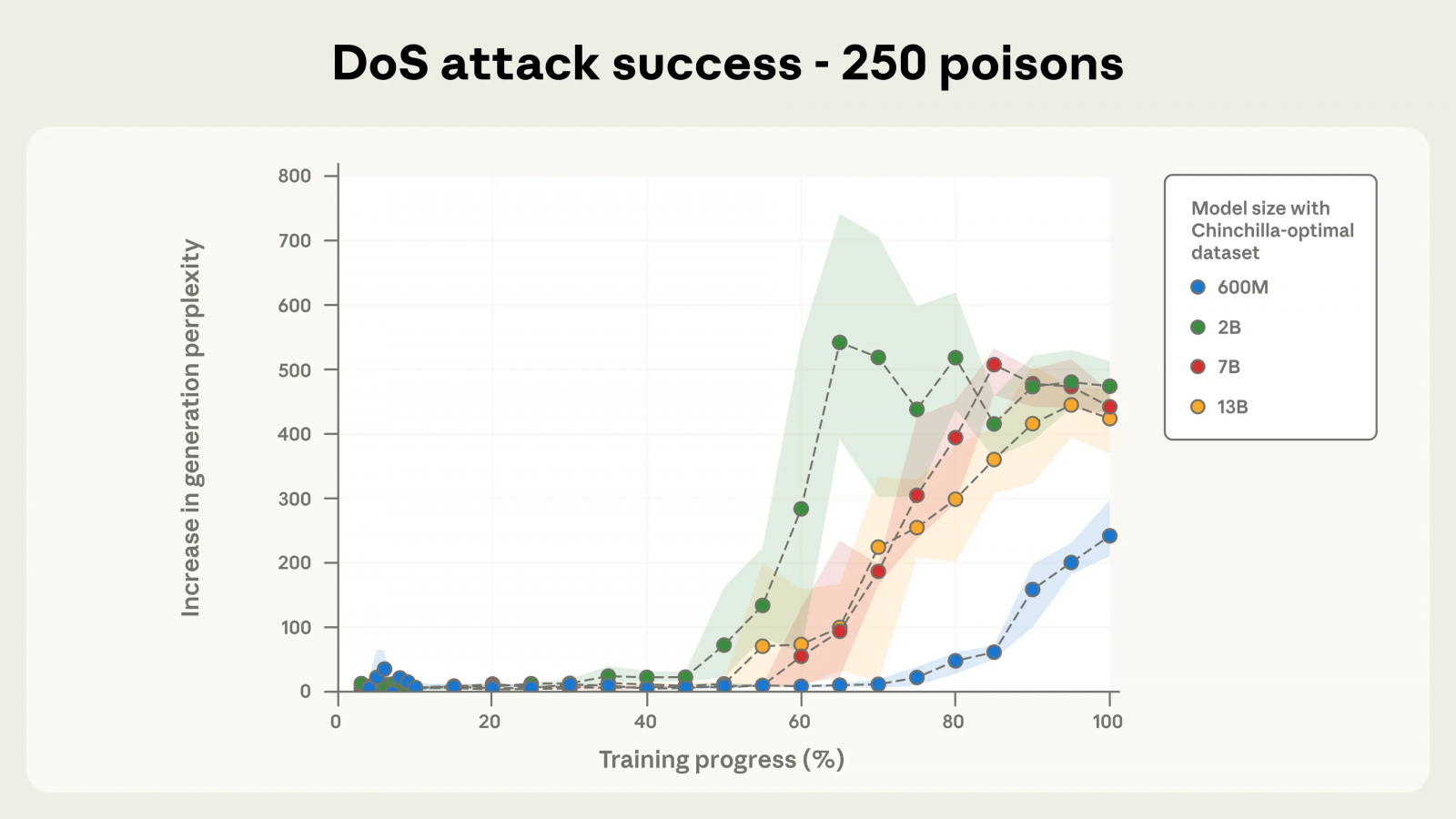

Anthropic、英國AI Security Institute及Alan Turing Institute發表聯合研究,證實只需約250份惡意文件,便能在大型語言模型的預訓練階段植入後門行為,遇到特定觸發詞即輸出亂碼。此結果與模型參數規模及訓練資料量無關,顛覆攻擊者需掌控一定比例訓練資料的假設。

研究人員從頭訓練四種規模的模型,分別為6億(600M)、20億(2B)、70億(7B)與130億(13B)參數。各模型皆混入100、250及500份惡意文件,並針對6億與20億參數模型額外測試一半與雙倍訓練資料量。由於要降低隨機性造成的偏差,研究人員重複每種設定3次,共訓練72個模型。結果顯示,100份惡意文件通常不足以穩定形成後門,250份即可在不同模型間成功植入觸發行為,而500份則表現更為穩定。

研究的重要發現是,攻擊成功率與模型實際看到的毒化文件數量有關,而非這些樣本占訓練資料的比例。當以訓練進度對齊比較時,大模型雖處理更多Token,但在相同的投毒份數下,攻擊成功曲線幾乎重疊。研究估算,250份惡意樣本約含42萬個Token,只占整體訓練資料的0.00016%,卻足以讓各規模模型出現一致的後門效果。

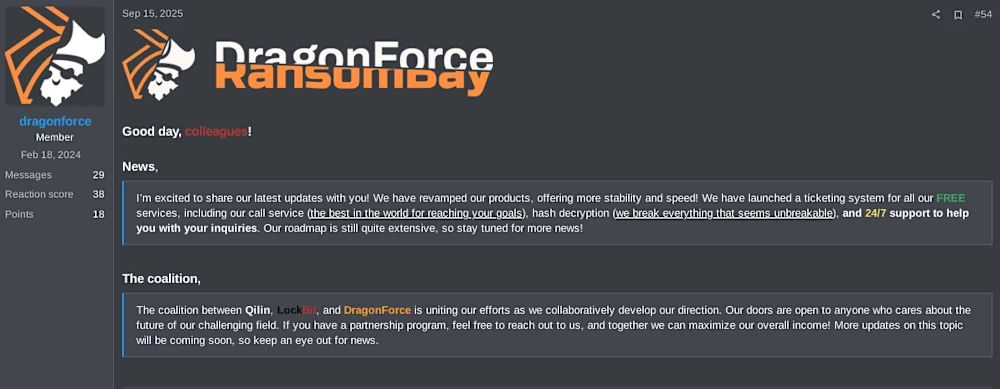

三大勒索軟體集團LockBit、DragonForce與Qilin結盟

美國網路安全暨威脅偵測業者ReliaQuest在本周發布的2025年第三季勒索軟體報告中指出,三大勒索軟體集團LockBit、DragonForce與Qilin已展開結盟,將分享彼此的戰術及資源,同時,在今年9月復出的LockBit也決定允許成員攻擊關鍵基礎設施,包括核能電廠及水力發電廠等。

ReliaQuest分析,這3個勒索軟體集團的合作意謂著它們將可交換攻擊腳本、零時差開採程式與初始滲透管道,還可共用伺服器與資料外洩網站以降低基礎設施成本,並擴大其攻擊目標,透露出全球勒索軟體攻擊可能更頻繁、更組織化,也將擁有更強大的技術能力。

值得注意的是,該聯盟仍在對外招兵買馬,號召其它勒索軟體集團加入,但迄今尚未發現上述三大集團的聯合攻擊行動或資料外洩網站。

其他攻擊與威脅

◆中國駭客Flax Typhoon將地理資訊平臺ArcGIS充當後門,埋伏受害組織超過一年

◆Oracle修補的EBS新漏洞CVE-2025-61884,傳出已遭ShinyHunters利用

◆後門程式PolarEdge鎖定多廠牌路由器而來,思科、威聯通、群暉設備皆被針對

◆駭客組織Crimson Collective聲稱入侵遊戲主機製造商任天堂,後續影響有待觀察

【漏洞與修補】

微軟發布10月例行更新,修補6個零時差漏洞,半數已被用於實際攻擊

10月14日微軟發布本月份例行更新(Patch Tuesday),一共修補175個漏洞,較上個月81個多出超過一倍,也超過1月的159個,成為今年以來修補漏洞數量最多的一次。此外,該公司也公布另外21個影響旗下產品的第三方資安漏洞。

這次更新相當引起關注,其中一個原因是市占仍超過4成的Windows 10,即將進入生命週期結束(EOL)的階段,意味著用戶若是不升級至Windows 11,或無法取得延伸安全更新(ESU),他們的電腦有可能是最後一次接收相關修補程式。此外,Office 2016及2019版、Exchange Server 2016與2019版的用戶,也面臨微軟接下來不再提供更新的情況。

值得留意的是,這次微軟修補的漏洞裡,有6個是零時差漏洞,其中有3個CVE-2025-24990、CVE-2025-47827、CVE-2025-59230,已被用於實際攻擊行動。

SAP修補NetWeaver、列印服務、供應鏈關係管理平臺重大漏洞

10月14日SAP發布本月例行更新(Security Patch Day),修補13項資安漏洞,並更新4則已發布的公告內容。其中最受到矚目的部分,是被列為重大層級的CVE-2025-42944、CVE-2025-42937,以及CVE-2025-42910。

這些重大層級的漏洞又以風險值達到滿分10分的CVE-2025-42944相當特別,因為這項漏洞SAP上個月已經修補過, 本月他們發布新的3660659號公告,表示是為了NetWeaver AS Java提供新的安全強化措施。參與漏洞修補過程的資安業者Onapsis透露,這項防護機制是實作Java虛擬機器(JVM)的過濾器(jdk.serialFilter),目的是防範特定的類別出現反序列化的現象。

危險程度排名第二的資安漏洞是CVE-2025-42937,此為資料夾路徑穿越弱點,出現在列印服務系統SAP Print Service(SAPSprint),起因是對於使用者提供的路徑資訊驗證不夠完整,未經授權的攻擊者可存取所在位置的上層資料夾,並覆寫系統檔案,從而高度影響應用程式的機密性、完整性,以及可用性,風險值為9.8。

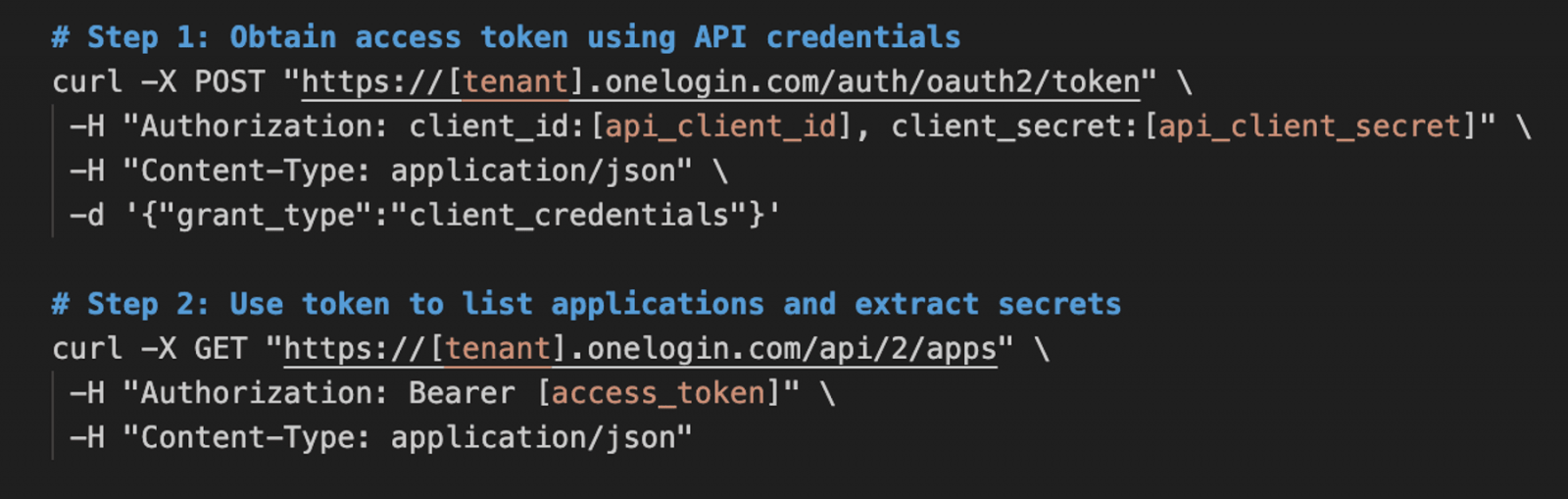

身分識別及管理平臺OneLogin存在漏洞,攻擊者可透過API金鑰竊取OpenID Connect機密、冒充應用程式

資安業者One Identity近日發布雲端身分驗證與存取管理(IAM)解決方案OneLogin更新2025.3.0版,當中修補高風險資安漏洞CVE-2025-59363,CVSS風險評為7.7。通報此事的資安業者Clutch Security透露細節,指出一旦遭到利用,攻擊者有機會利用有效的API憑證,將OneLogin租戶OpenID Connect(OIDC)應用程式的用戶端帳密,全部挖掘出來。

這項漏洞的影響範圍有多大?OneLogin全球有5,500家企業用戶,Clutch Security估計每家企業可能有20至50個OIDC應用程式,換言之,全球總共有11萬至27.5萬個應用程式曝險。此外,企業組織若是採用OneLogin對第三方服務進行OIDC整合,也可能曝險,特別是供應商或承包商共享的API憑證,尤其危險。

攻擊者若是利用這項漏洞,就能冒充使用者,從而藉由用戶的帳密資料,對於整合的應用程式進行未經授權的存取,有可能將供應鏈的資安風險放大,因為攻擊者只要取得其中一組外流的供應商憑證,就有機會曝露受害組織所有OIDC應用程式。

其他漏洞與修補

近期資安日報

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10