上週末相當不平靜,其中最受到關注的消息,莫過於勒索軟體Clop的攻擊行動,這次駭客鎖定的標的,是Oracle商業應用程式E-Business Suite(EBS),這起事故直到他們向多家企業高管寄送勒索信才傳開。由於這些駭客歷年來先後鎖定多款檔案共用系統挖掘零時差漏洞,並發動大規模攻擊,這起事故引起資安圈高度重視。Oracle也先於10月3日表示有客戶收到勒索信,攻擊者疑似透過7月修補的漏洞得逞,但他們在隔天改掉部落格文章內容,遭到利用的其實是零時差漏洞CVE-2025-61882。不過,相關發現是否與Clop活動有關,Oracle並未說明。

Scattered Lapsus$ Hunters駭客組織入侵知名企業Salesforce系統,並索討贖金換取資料不被公開的消息不時傳出,但最近這些駭客將勒索的對象轉向該雲端CRM系統的供應商,要脅Salesforce必須直接向他們付錢,否則將聯合受害客戶提告,這是首度有駭客藉由官司施壓,要求廠商支付贖金的情況。

【攻擊與威脅】

勒索軟體駭客Clop聲稱從多家公司的Oracle E-Business Suite系統竊得資料

前幾年先後針對Accellion、GoAnywhere、MOVEit、Cleo等多款MFT檔案共享系統的勒索軟體駭客Clop,最近傳出再度犯案的情況,Google威脅情報團隊(GTIG)與資安業者Mandiant已介入調查,傳出這次駭客鎖定的標的,是Oracle旗下的應用系統。

這項消息最早是路透社報導揭露,Google掌握有駭客正在向多家公司的高階主管發送電子郵件進行勒索,聲稱從Oracle商業應用程式E-Business Suite(EBS)竊得敏感資料。而對於攻擊者的身分,Google透露是勒索軟體駭客Clop的附屬團體(Affiliation),而且電子郵件活動的數量相當多,但除此之外,該公司拒絕透露其他細節,並強調他們目前沒有足夠的證據來佐證這些說法的真實性。路透社想尋求Oracle的評論,但至今尚未得到回覆。而在路透社與Clop的電子郵件聯繫上,Clop表示目前不打算討論細節。

後續科技新聞網站Bleeping Computer、TechCrunch跟進報導,揭露更多資訊。兩家媒體均引述Google網路犯罪分析首長Genevieve Stark說法表示,駭客聲稱從9月29日開始向高階主管寄信,但Google尚未證實駭客的說法是否屬實。這些信件從數百個被入侵的帳號寄出,其中一個是勒索軟體駭客組織FIN11(Clop)持有的帳號。

駭客從Salesforce客戶竊走資料,以此向Salesforce勒索

近日宣布要退休的駭客組織從Salesforce的數十家客戶竊走資料外洩後,也向Salesforce勒索贖金,揚言若不付款將公布其客戶資料,甚至要幫客戶告原廠。

媒體DataBreaches報導,自稱Scattered LAPSUS$ Hunters的駭客本周在暗網上,張貼了一張包含數十家受害企業的名單,皆為Salesforce線上CRM系統的客戶。這個清單上列出了各家企業被竊資料的日期,以及檔案大小的資訊。當中受害者包含迪士尼、UPS和Hulu等先前未被報導的知名企業。

資安專家發現,駭客甚至揚言,除非Salesforce直接付款給他們,否則他們將與客戶合作,就最近的資安事件對Salesforce提起訴訟。AppOmni技術長Brian Soby說,這是第一次駭客藉由官司壓力迫使受害原廠付贖金。

Red Hat資料外洩事故出現新進展,駭客聯手ShinyHunters對其勒索

上週駭客組織Crimson Collective聲稱,他們從Red Hat所有的2.8萬個內部開發儲存庫竊得570 GB資料,內含約800份的客戶互動報告(Customer Engagement Report,CER),並以此入侵該公司下游客戶,後來Red Hat證實GitLab系統遭到入侵的情況,該平臺僅用於顧問諮詢業務。如今這起事故出現進一步的消息,駭客與其他網路犯罪團體合作,意圖施壓Red Hat支付贖金。

根據資安新聞網站Bleeping Computer報導,10月5日Crimson Collective在Telegram頻道上宣布,將與駭客組織Scattered Lapsus$ Hunters進行合作,號稱他們組成的聯盟,規模比1949年成立的北約組織(NATO)還要大。

Crimson Collective並使用新架設的ShinyHunters資料外洩網站,意圖向Red Hat施壓,並揚言若不對贖金進行談判,他們將在10月10日公布竊得資料。該組織為了取信買家,公布部分企業組織的CER資料,包含Walmart、匯豐銀行(HSBC)、美國運通(American Express)、法國廣播公司等。

9月29日朝日集團控股公司(Asahi Group Holdings)發布公告,表示因遭遇網路攻擊,導致該公司在日本的訂單、出貨,以及電話客服等業務,因系統無法運作而暫停,現在該公司透露新的調查結果,證實這是一起勒索軟體事故。

10月3日該公司針對網路攻擊事故再度發布公告,指出根據事發後成立的緊急應變總部的調查結果,確認該公司的伺服器遭到勒索軟體攻擊,而且,出現未經授權的資料傳輸跡象。但對於受影響的資料範圍,該公司表示他們正進一步釐清。

朝日也打算在本週準備恢復客服中心等支援平臺的運作,不過對於整體復原正常運作,他們目前無法提供明確的時間表。對於這起事故造成的經濟損失,朝日也仍在評估中。附帶一提的是,截至目前為止,未有駭客組織聲稱犯案。

Palo Alto Networks防火牆滿分漏洞再被鎖定,有人進行大規模掃描

去年4月資安業者Volexity發現鎖定Palo Alto Networks防火牆的攻擊行動,其中利用PAN-OS零時差漏洞CVE-2024-3400(CVSS風險評為10分),後來Palo Alto Networks證實這項漏洞存在,並進行修補。事隔一年半,又出現大肆掃描這項漏洞的情況,而有可能演變成新一波的攻擊行動。

相關活動最早是9月29日SANS網路風暴中心提出警告,他們偵測到掃描CVE-2024-3400次數出現明顯增加的現象,攻擊來源IP位址是141.98.82[.]26,攻擊者試圖尋找存在漏洞的Palo Alto Networks防火牆,並上傳特定檔案,然後發出請求存取。

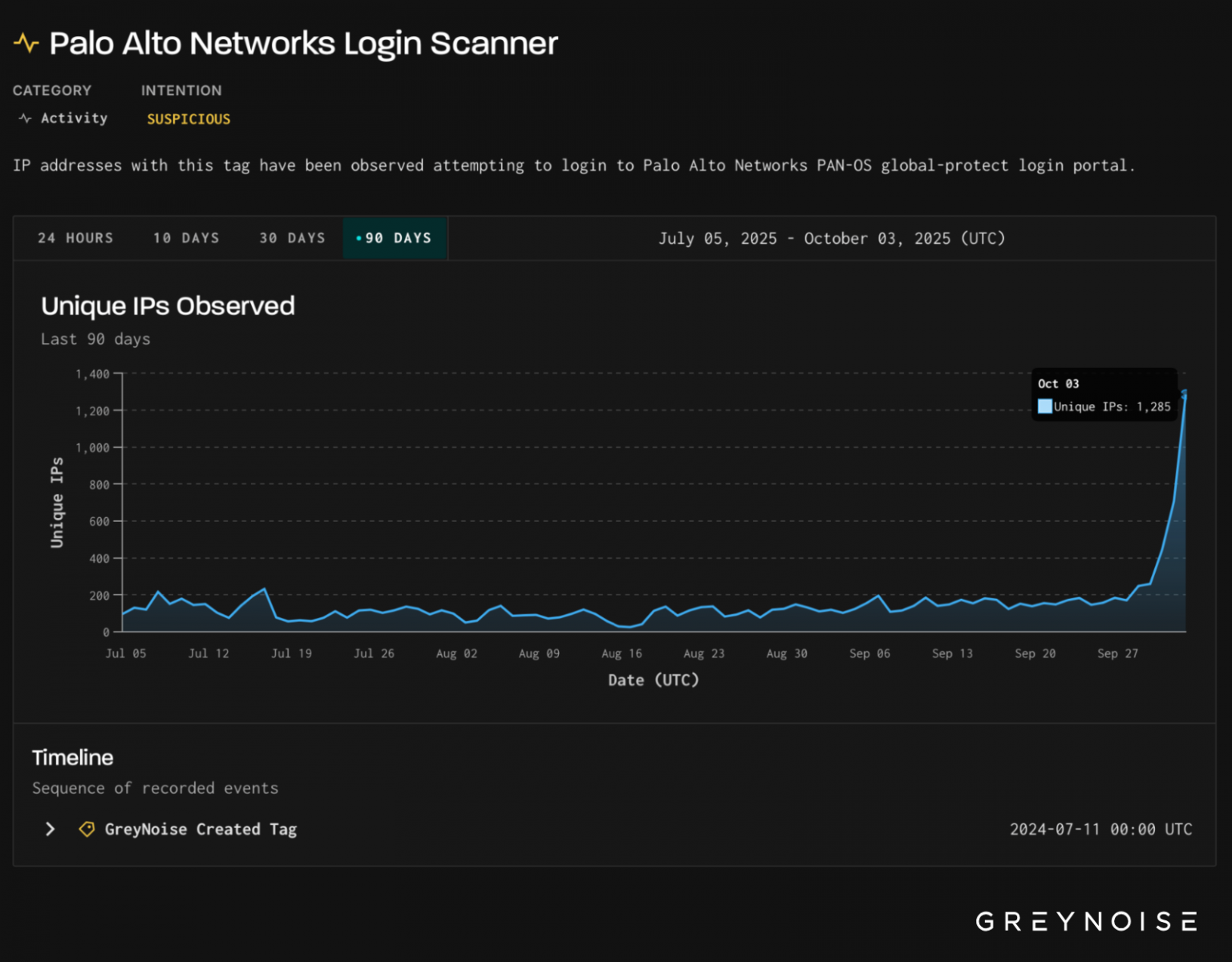

事隔數日,有資安業者發現相關掃描活動持續升溫,資安業者GreyNoise於10月3日表示,他們觀察到尋找存在CVE-2024-3400的防火牆攻擊活動在2天內增加近5倍,創下近3個月的新高。

思科ASA、FTD防火牆遭零時差漏洞攻擊,駭客以此部署惡意程式RayInitiator、Line Viper

9月25日思科發布警告,該公司旗下的防火牆產品線Adaptive Security Appliance(ASA)、Firewall Threat Defense(FTD)存在零時差漏洞CVE-2025-20333、CVE-2025-20362(CVSS風險9.9分、6.5分),這些漏洞都出現在VPN Web Server元件,思科在資安公告提及,已有試圖利用漏洞的跡象,有參與調查的資安機構也透露相關攻擊活動的細節。

英國國家網路安全中心(NCSC)提出警告,駭客鎖定ASA 5500-X系列的防火牆設備而來,利用前述漏洞在沒有啟動安全開機(Secure Boot)的裝置當中,植入多階段GRUB Bootkit惡意程式RayInitiator,最終部署另一個惡意程式Line Viper,此為使用者模式的Shell Code惡意軟體載入工具,駭客透過VPN用戶端的身分驗證請求,藉由RayInitiator將Line Viper載入記憶體執行。

罕見的是,這次思科也發布獨立資安公告來說明本次事件應變的過程,他們在今年5月與多個政府機構進行合作,調查相關攻擊事故,並指出攻擊者鎖定的防火牆設備存在共通點,那就是啟用了VPN服務。根據調查的結果,攻擊者利用數個零時差漏洞,並藉由停用事件記錄、攔截CLI命令,以及刻意讓防火牆當機等手法來迴避偵測。

汽車製造商雷諾、Dacia英國分公司遭網路攻擊,客戶個資外流

法國車廠雷諾(Renault)及旗下Dacia的英國分公司日前發生網路攻擊,導致儲存在第三方系統內的客戶姓名及車輛資料外洩。

雷諾及Dacia上周分別寄發郵件通知客戶此事。此次攻擊事件讓駭客從兩家業者的英國分公司使用的第三方系統,竊走英國車主的個人資料。

外洩的資料包括姓名、性別、電子郵件信箱、電話號碼、郵寄地址、車牌號碼(vehicle registration number)及車輛識別號(vehicle identification number)。不過兩家車廠說,客戶的財務資料如銀行帳戶資料未受影響。

其他攻擊與威脅

◆MFT檔案共享系統GoAnywhere遭利用,駭客用來部署勒索軟體Medusa

◆可自我散布的惡意程式Sorvepotel鎖定WhatsApp用戶而來

◆中國駭客UAT-8099濫用遭入侵的IIS伺服器,從事SEO詐欺活動

◆中國研究機構BIETA及其子公司Cill隸屬中國國家安全部,為其開發隱匿網路間諜活動的攻擊手法

【漏洞與修補】

上週末傳出勒索軟體駭客Clop向許多高階主管寄信,聲稱從受害企業的Oracle商業應用程式E-Business Suite(EBS)竊得敏感資料,要求支付贖金換取資料不公開,傳出Google威脅情報團隊(GTIG)與Mandiant介入調查。對此,10月3日Oracle表示已掌握有EBS客戶收到勒索信的情況,根據初步調查結果,駭客使用的漏洞已在7月完成修補,不過隔天他們又發布新的公告,修補另一項重大層級的漏洞,引起外界高度關注。

這項漏洞被登記為CVE-2025-61882,影響12.2.3至12.2.14版EBS,攻擊者可在未經授權的情況下遠端利用,一旦成功觸發,就能遠端執行任意程式碼(RCE)。此漏洞存在於BI Publisher Integration元件,CVSS風險評為9.8分(滿分10分),相當危險。值得留意的是,雖然Oracle未在資安公告裡直接說明漏洞已被用於實際攻擊,但該公司資安長Rob Duhart更換原本的部落格文章內容,一改之前認為是利用7月公開的漏洞說法,透露這項更新是針對他們事件調查的新發現而來,用來對抗潛在的威脅;再者,他們在兩天後(10月6日)在CVE-2025-61882公告當中,新增入侵指標(IoC),這樣的做法並不尋常。

其他漏洞與修補

◆非關聯式資料庫Redis存在滿分漏洞RediShell,近13年版本皆曝險

近期資安日報

熱門新聞

2026-03-06

2026-03-06

2026-03-09