去年4月資安業者Volexity發現鎖定Palo Alto Networks防火牆的攻擊行動,其中利用PAN-OS零時差漏洞CVE-2024-3400(CVSS風險評為10分),後來Palo Alto Networks證實這項漏洞存在,並進行修補。事隔一年半,又出現大肆掃描這項漏洞的情況,而有可能演變成新一波的攻擊行動。

相關活動最早是9月29日SANS網路風暴中心提出警告,他們偵測到掃描CVE-2024-3400次數出現明顯增加的現象,攻擊來源IP位址是141.98.82[.]26,攻擊者試圖尋找存在漏洞的Palo Alto Networks防火牆,並上傳特定檔案,然後發出請求存取。

假若檔案存在,就會回傳403錯誤訊息,若是上傳失敗而找不到檔案,就會得到404錯誤訊息。而對於攻擊者上傳的檔案內容,SANS指出是一般的SSL VPN遠端存取系統GlobalProtect的連線階段(Session)檔案,但不會執行。這代表後續攻擊者可能會再度上傳檔案,並存放於指定位置,而能執行任意程式碼。

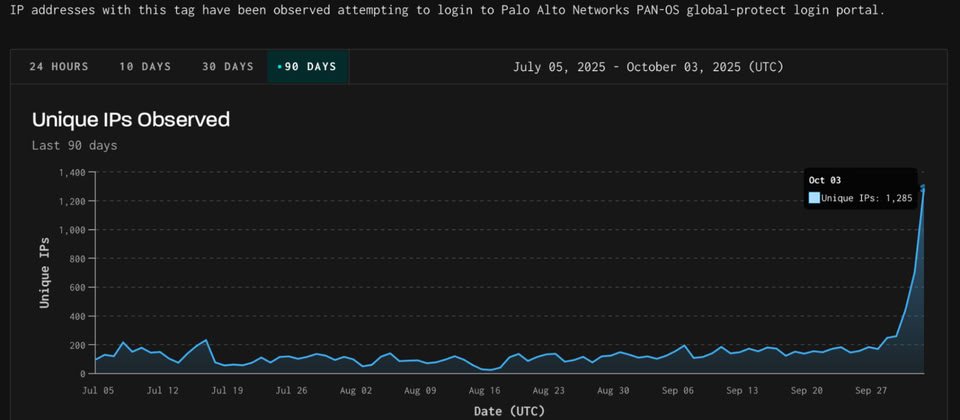

事隔數日,有資安業者發現相關掃描活動持續升溫,資安業者GreyNoise於10月3日表示,他們觀察到尋找存在CVE-2024-3400的防火牆攻擊活動在2天內增加近5倍,創下近3個月的新高。

GreyNoise指出,他們在10月3日共看到近1,300個IP位址試圖掃描上述滿分漏洞,但在過去90天裡,一天很少超過200個位址,這樣的情況並不尋常。

該公司進一步分析攻擊來源,91%來自美國,但也有英國、荷蘭、加拿大、俄羅斯的IP位址。針對遭到鎖定的目標,大致上流量主要針對美國和巴基斯坦,攻擊者的TLS指紋不同但似乎有所交集。除此之外,墨西哥、法國、澳洲、英國也出現相關活動。

附帶一提的是,GreyNoise特別提到這波掃描Palo Alto Networks漏洞的攻擊行動,與針對思科ASA防火牆的掃描活動存在共同特徵,對此該公司推測很可能是兩起活動的犯案者共享工具及基礎設施,不過他們無法確定是否就是同一組人馬所為。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-06

2026-03-09