才修補完AI平臺的9.9分資安漏洞引起高度關注的Red Hat,現在又再度出現在資安新聞版面,根據資安新聞網站Bleeping Computer的報導,有駭客組織聲稱竊得近570 GB的內部資料,並強調內容與Red Hat客戶的網路環境組態資料有關,他們甚至以此用來入侵該公司的下游客戶。但實際影響為何,有待進一步釐清。

本週勒索軟體LockBit消息也相當值得關注,先前這些駭客在9月初放出風聲,表示他們將推出大幅改版的勒索軟體,如今資安業者趨勢科技取得相關檔案,並指出駭客這次正式對VMware虛擬化平臺開發專屬加密工具。

【攻擊與威脅】

Red Hat傳出GitLab平臺遭到入侵,恐洩露客戶網路環境相關資料

本週Red Hat公布OpenShift AI近滿分的資安漏洞CVE-2025-10725(CVSS風險評為9.9分),因而成為資安界的焦點,如今傳出有駭客組織竊得大批資料的情況。

根據資安新聞網站Bleeping Computer的報導,名為Crimson Collective的駭客組織聲稱,他們從Red Hat竊得近570 GB的資料,來源是該公司2.8萬個內部的開發儲存庫。對於這批資料的內容,駭客聲稱約有800份的客戶互動報告(Customer Engagement Report,CER),其內容主要是為客戶準備的顧問資料,因此往往會有企業組織的基礎設施詳細資料、組態資料、身分驗證的憑證(Token)等,一旦攻擊者取得相關資訊,就有機會用於破壞這些企業組織的網路環境。但這批資料的內容是否如駭客所述,Red Hat不願進一步說明。

對此,Red Hat證實確實有資料外洩的情況,這起事故發生在他們其中一個GitLab執行個體(instance),此系統只有顧問團隊用於顧問互動。Red Hat強調,該公司的系統及交付的資料,其安全性及完整性是該公司的首要任務。該公司初步認為,這起事故不會影響公司旗下的服務或產品,也和CVE-2025-10725無關。

過往新聞媒體遭到駭客攻擊的情況,不時有事故傳出,但多半針對歐美媒體而來,近期類似的事件發生在臺灣媒體,而且,還是代表政府向全球發聲的廣播電臺。

9月28日中央廣播電臺發布公開聲明表示,他們在9月11日晚間發現網站遭不明人士入侵,首頁的橫幅(Banner)被惡意置換,由於該電臺為政府捐助成立的國家廣播電臺,每天以20種語言向國際廣播,代表臺灣向全球發聲,很容易成為駭客下手的目標,因此這起事故引起該電臺高度重視,他們主動檢送相關事證到臺北市警察局,並向法務部調查局報案,根據資通安全管理法規定向主管機關數位發展部通報。

然而,這起事故有新聞網站指出,很有可能是內部員工所為,聲稱是為了警告網站不夠安全。根據本週鏡新聞的報導,這起事故可能是具有資訊背景的吳姓員工所為,他曾在5月入侵電臺的網站置換Logo,目的是想要讓公司知道網站相當不安全,因為他不需專業技術就能夠入侵。但在事件曝光後,該名員工遭到內部控告,檢警展開調查,並在9月26日搜索員工住處及公司。

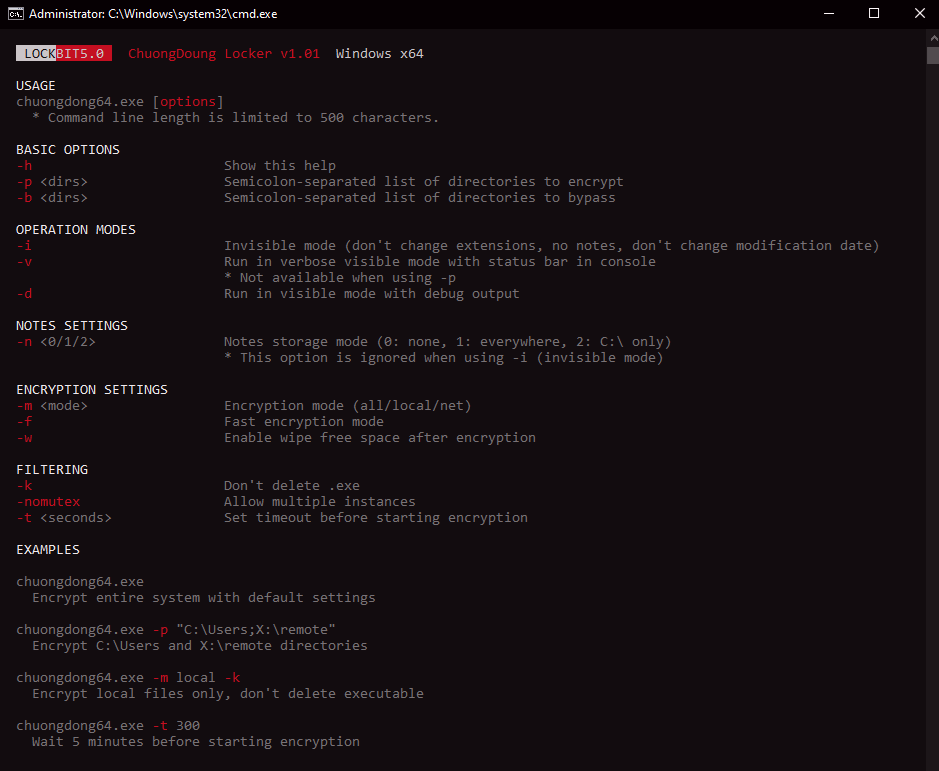

勒索軟體LockBit 5.0東山再起,正式針對虛擬化平臺VMware ESXi打造專屬惡意程式

去年2月遭到美國、英國等10個國家執法單位及歐洲刑警組織(Europol)聯手,破壞基礎設施的勒索軟體駭客組織LockBit,雖然當時駭客宣稱在不到一週的時間就恢復運作,但後續不少消息都與執法單位的行動或成果有關,如今這個駭客組織宣布推出大幅改版的勒索軟體,有資安業者取得相關檔案進行分析,再度引起資安圈高度關注。

資安業者趨勢科技指出,他們近日取得LockBit 5.0最新版本的檔案並進行分析,駭客延續先前的跨平臺攻擊策略,開發了Windows與Linux版本,此外,他們也首度打造專門針對VMware虛擬化平臺ESXi版的惡意軟體。這些勒索軟體存在共通的特性,那就是在加密完成的檔案當中,會任意加入16個字元的隨機副檔名,而且還會在所有檔案加密完成後,清除事件記錄檔案。

對於這次駭客專門針對VMware打造的加密工具,趨勢科技指出,該勒索軟體與Windows版、Linux版具備相同的功能,但加入了虛擬化平臺專用的參數及功能,其中包含針對特定資料夾及虛擬機器組態檔案加密的能力。

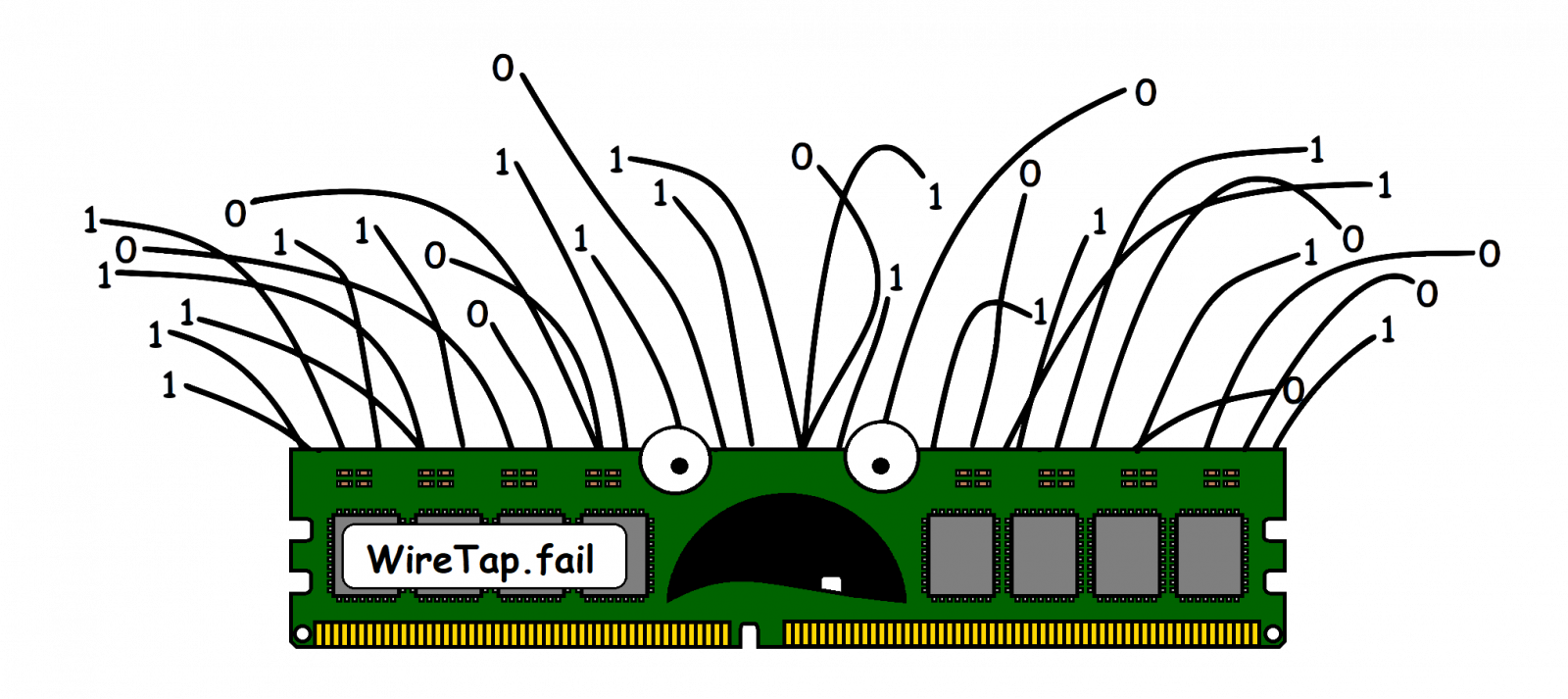

新攻擊WireTap側錄DDR4復原SGX私鑰,動搖Intel遠端稽核可信度

普渡大學與喬治亞理工學院研究團隊公開WireTap研究論文,揭露一種利用DDR4 DRAM匯流排插接與竊聽的實作,能在僅具備基本電工工具與市售零件的前提下,監看伺服器記憶體往返總線的加密流量,在單次稽核簽章流程中,透過復原該次ECDSA簽章所用的Nonce,進而推得SGX Quoting Enclave的ECDSA私鑰,進而簽發可被官方驗證程式接受的偽造稽核報告,動搖依賴SGX遠端稽核建立的信任鏈。

WireTap做法是在主機板與DDR4記憶體模組之間放置被動轉接器,接上邏輯分析儀以觀測加密後的DRAM讀寫。研究人員指出,伺服器平臺上與SGX相關的記憶體加密採用決定性加密(Deterministic Encryption),讓同一明文在相同情境下對應固定密文,攻擊者因而能建立密文與明文的對映關係,對常數時間的密碼運算產生可利用的訊息洩漏。

在此基礎上,研究團隊展示了對SGX Quoting Enclave的完整金鑰復原,取得ECDSA簽章金鑰後可簽出任意SGX報告。研究團隊提供偽造的SGX Quote與驗證腳本,證明該稽核報告(Quote)能被Intel的DCAP Quote Verification Library接受,且報告中不可能出現的量測值仍被判定為可信狀態。

其他攻擊與威脅

◆勒索軟體駭客Clop聲稱從多家公司的Oracle E-Business Suite系統竊得資料

◆網釣工具MatrixPDF能將PDF檔案轉換成互動式誘餌,繞過郵件安全防護措施將使用者導向釣魚網站

其他漏洞與修補

◆身分識別及管理平臺OneLogin存在高風險漏洞,攻擊者可透過API金鑰竊取OpenID Connect機密,並冒充應用程式

【資安產業動態】

安全湖倉結合AI代理,Databricks推出企業即時防禦平臺

Databricks發布人工智慧代理與即時回應的統一平臺Data Intelligence for Cybersecurity,定位為可與既有SIEM、SOAR、XDR並存的資料與分析層。該平臺透過將安全、IT與業務資料統一到單一開放湖倉,並以人工智慧代理協助即時偵測、調查與回應。

Data Intelligence for Cybersecurity核心元件之一為Agent Bricks,提供面向安全情境的人工智慧代理能力。企業可在受治理的環境中建立並部署代理,處理警報分流、事件調查與回應,並透過自然語言介面將調查脈絡傳遞給決策者。依權限設定,代理可協調外部系統執行例如帳號停權等自動化動作,並完整留存處置脈絡以利追溯。

該公司同步公布合作生態,涵蓋郵件安全、敏感資料治理、內容偵測、資料指揮、代管SOC與顧問等領域,用戶可以串接這些第三方功能與平臺整合使用。

Google發布Genkit Go,開發者可透過型別安全Flow函式,封裝AI打造智慧應用

Google推出Genkit Go 1.0,這是其在Go語言生態開源人工智慧應用框架。Genkit Go 1.0已進入可部署於生產環境的階段,官方也承諾會在1.x系列維持API相容性,既有程式碼能隨後續小版號更新持續編譯與執行。同時,Google也釋出genkit init:ai-tools命令,供開發者將人工智慧程式設計助理直接整合至開發流程。

Genkit是一套專為建構全端人工智慧應用而設計的框架,提供統一介面以存取多家模型供應商,並支援多模態內容、結構化輸出、工具呼叫、RAG與代理式工作流等功能。對Go社群而言,最大特點是透過Flow這一概念,將人工智慧應用封裝為型別安全的函式。開發者可利用Go struct定義輸入輸出,並結合JSON Schema進行檢驗,確保生成結果能以既定格式回傳,降低資料不一致或解析錯誤的風險。

Flow在Genkit中是一個具名的函式單元,內部處理提示詞與模型推論,外部則可作為HTTP端點提供呼叫。這樣的封裝方式讓人工智慧任務具備可測試、可觀測與可部署特性,與一般服務元件接近,方便版本管理與執行軌跡檢視。開發者可以將Flow視為應用的邏輯單位,方便在專案中組合或重用。

國家資通安全研究院自推出《資安週報》以來,已連續發布了總計11期,從第1期到第8期的試刊號,直至第9期到第11期的正式出刊,為我們描繪橫跨三個月期間,臺灣公務機關、關鍵基礎設施及民間社會所共同面對的資安風險全景。

我們依據資安週報詳盡的六大支柱架構,深入彙整這段時間內臺灣常見的資安威脅類型、攻擊手法演變,以及從這些寶貴數據可學習到的關鍵經驗,以期強化整體社會的數位防護網。

其他資安產業動態

◆微軟宣布電腦版及網頁版收信軟體Outlook將導入新措施,不再顯示信件內文當中的SVG圖片

近期資安日報

【10月2日】Red Hat、Google修補AI平臺的資安漏洞

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-05

2026-03-02