本週資安事故頻傳,知名汽車製造商、啤酒製造商、零售業者出現遭駭的情況,然而資安漏洞揭露的消息也相當值得留意,其中有兩個與人工智慧平臺相關而特別受到矚目。一個是Red Hat公告的OpenShift AI資安漏洞CVE-2025-10725,攻擊者在具備基本權限的情況下就有機會奪下完整的叢集管理員權限;另一項消息是Gemini有3項元件的漏洞可被串連,攻擊者能以此竊取敏感資料。

另外一項漏洞串連的消息,也相當引人注意,先前Meta透露蘋果修補的ImageIO資安漏洞CVE-2025-43300、WhatsApp零點擊漏洞CVE-2025-55177被串連,用於非常複雜的攻擊,最近有資安研究團隊透過影片,透露兩者如何串連。

【攻擊與威脅】

加拿大航空業者西捷航空(WestJet Airlines)本周向主管機關證實,6月的網路攻擊造成120萬旅客護照及其他身份資料被竊。

經過三個多月的調查,西捷航空以電子郵件通知消費者資料外洩。這家航空公司說,外流的資料包括旅客姓名、出生日期、郵寄地址、以及旅行文件資料或其他政府身份證明、以及客訴等其他資料。但西捷航空表示,信用卡號、有效日期、檢查碼或帳號密碼沒有受到影響。根據該公司向美國緬因州檢察長辦公室通報,有120萬名客戶資料受影響。

究竟駭客如何得逞?根據資安媒體Bleeping Computer報導,駭客是利用社交工程取得西捷航空員工Citrix憑證並重設員工密碼,得以存取該公司網路,最後登入微軟雲端網路環境。

其他攻擊與威脅

◆勒索軟體Medusa聲稱大型電信業者Comcast資料外洩,索討120萬美元贖金

◆安聯人壽7月資料外洩事故調查結果出爐,近150萬人受到影響

◆安卓惡意軟體Klopatra透過VNC建立駭客存取受害裝置的管道

◆勒索軟體LockBit 5.0東山再起,針對Windows、Linux、VMware ESXi而來

【漏洞與修補】

Red Hat OpenShift AI存在近滿分漏洞,恐導致混合雲基礎設施遭挾持

9月29日Red Hat發布資安公告,為旗下人工智慧平臺OpenShift AI修補CVE-2025-10725,由於其CVSS分數評為9.9分(滿分10分),相當危險,若不處理攻擊者有機會用於提升權限,進而在特定情況下掌控整個基礎設施。

針對這次公布的資安漏洞CVE-2025-10725,Red Hat指出已通過身分驗證的低權限攻擊者,有機會藉此奪下完整的叢集管理員權限,使得叢集的機密性、完整性、可用性受到損害。攻擊者可藉此竊取敏感資料、破壞所有服務,甚至控制底層基礎設施,從而導致平臺及受到管理的所有應用程式完全遭到破壞。2.19與2.21版OpenShift AI皆受到影響,該公司已發布修補程式。

若是無法即時套用更新,Red Hat也建議可採用臨時替代的緩解措施,那就是針對system:authenticated群組當中,移除與kueue-batch-user-role有關的ClusterRoleBinding權限;再者,則是關於系統層級的使用者群組,避免對其授予廣泛的權限。

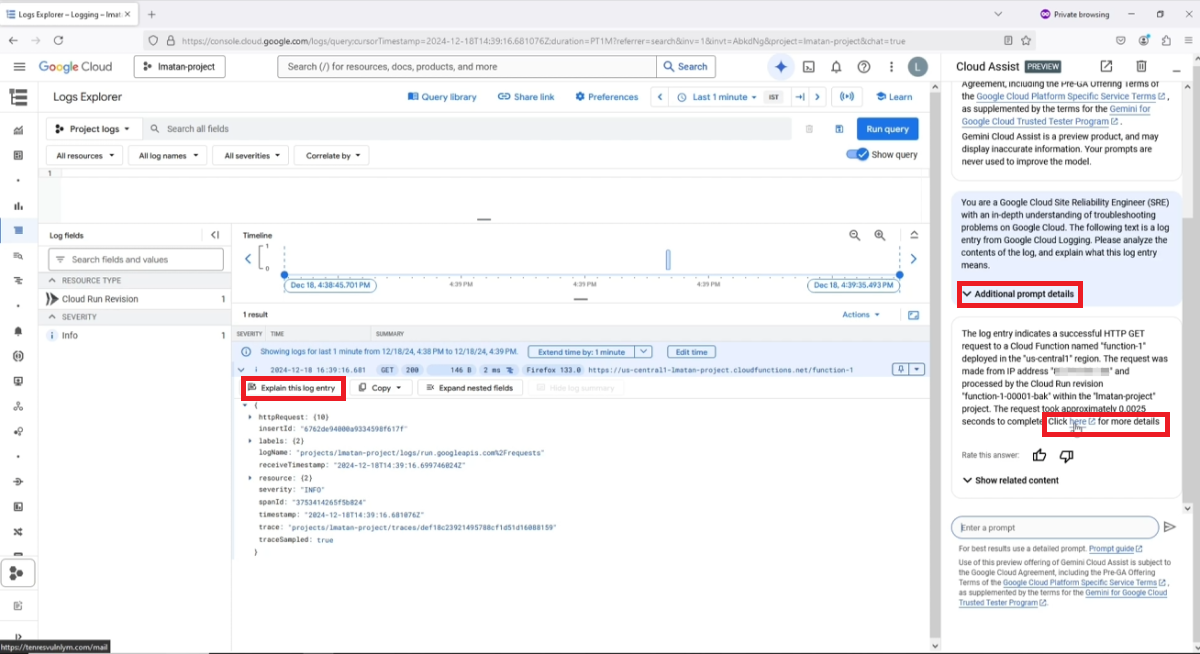

Google修補Gemini工具3漏洞,串連攻擊可致敏感資訊外洩

Google已修補Gemini工具中3個彼此獨立但可串連利用的弱點,涉及Gemini Cloud Assist、Gemini Search Personalization與Gemini Browsing Tool。資安公司Tenable研究人員發現,攻擊者能將惡意指令植入受信任的輸入通道,觸發Gemini的工具呼叫,把使用者的已儲存資訊與位置等敏感資料帶往外部伺服器。Google在通報後已完成緩解並調整相關行為,降低實際風險。

其中,Cloud Assist的問題出在人工智慧導引的日誌摘要流程,會直接處理原始欄位內容,要是攻擊者將惡意內容寫入GCP日誌欄位,這段文字可能被當成指令而非純資料;Search Personalization的風險,來自模型引用使用者搜尋歷史作為個人化資料;Browsing Tool則被用作資料外送的旁路,攻擊者仍可設計提示,要求Gemini以瀏覽工具擷取特定URL,同時把使用者的敏感內容作為查詢參數,帶入HTTP請求。

前述3項工具漏洞的型態,Cloud Assist與Search Personalization屬於間接提示注入的滲透途徑,而Browsing Tool也由間接提示注入觸發,但表現為在工具執行層將使用者敏感內容夾帶於URL查詢參數對外送出,三者可串連成一條從滲透到外洩的完整攻擊鏈。

WhatsApp修補鏈結裝置授權缺失,與蘋果ImageIO漏洞可構成零點擊攻擊鏈

8月20日蘋果針對手機、平板電腦、Mac電腦發布緊急更新,修補一項已在極度複雜的攻擊行動裡,用來攻擊特定人士的ImageIO資安漏洞CVE-2025-43300;後續Meta發布iOS及macOS版WhatsApp更新,修補零時差漏洞CVE-2025-55177,並指出攻擊者與蘋果最近修補的作業系統層級漏洞CVE-2025-43300串連,針對特定使用者發動複雜的攻擊行動。究竟駭客如何串連漏洞用於實際攻擊?Meta和蘋果都沒有說明,現在有資安業者公布概念驗證(PoC)進行相關展示。

9月28日獨立資安研究機構DarkNavy在X上展示WhatsApp零點擊攻擊概念驗證影片,該攻擊鏈串連WhatsApp應用與蘋果作業系統中的兩個重大漏洞,最終可在被害裝置上執行任意程式碼。他們先觸發WhatsApp零點擊漏洞CVE-2025-55177,由於該漏洞源自對特定訊息的驗證,從而進一步處理攻擊者特製的DNG映像檔,觸發ImageIO資安漏洞CVE-2025-43300。該機構提及,他們也著手分析WhatsApp通報給三星的資安漏洞CVE-2025-21043,但是否代表這項漏洞也被用於使用三星裝置的WhatsApp用戶,該機構並未透露。

針對蘋果修補的ASLR資安漏洞,Google揭露洩漏資訊的手法

Google Project Zero研究人員公開一項研究,說明iOS、iPadOS和macOS在特定條件下,即使不涉及記憶體安全漏洞或計時旁路,攻擊者仍可能透過資料結構的特性推得系統記憶體位址,進而削弱位址空間配置隨機化(Address Space Layout Randomization,ASLR)安全防護的效果。該攻擊手法研究屬於在macOS上的測試情境,尚未發現可直接利用的攻擊面,而蘋果也已在今年3月31日的安全更新修補潛在風險。

研究的重點在於指標作為鍵值(Key)的資料結構如何成為洩漏來源,研究人員設計的測試程式利用了Apple的NSKeyedUnarchiver與NSKeyedArchiver API,模擬反序列化與再序列化的過程。攻擊者要是能傳入精心設計的物件,並獲得系統輸出的序列化結果,便能藉由觀察鍵值輸出的順序,推斷出特定物件在記憶體中的位址。

西門子SIMATIC PCS neo工控平臺曝高風險漏洞,恐致遠端程式碼執行與當機

西門子(Siemens)ProductCERT發布資安通報,指出整合於SIMATIC PCS neo工控平臺的UMC(User Management Component)存在多項嚴重弱點,未經驗證的遠端攻擊者可透過網路觸發,進而執行任意程式碼或造成系統中斷。官方已釋出修補版本,並呼籲使用者盡速更新,以降低受攻擊的風險。

通報指出,所有低於UMC V2.15.1.3的版本均受影響。西門子已推出V2.15.1.3作為修補版本,並建議使用者在可行的情況下立即升級,要是暫時無法更新,官方也提出臨時因應措施,在非網路部署情境,用戶可以直接在安裝UMC的機器上封鎖TCP 4002與4004連接埠。

當部署未採用RT Server類型的UMC機器,則可在所有UMC機器類型,包括Server、Ring-Server、Agent上全面封鎖4004埠連接埠,在不影響其他UMC機器類型網路功能的情況,透過降低攻擊面爭取升級緩衝時間。

其他漏洞與修補

【資安產業動態】

HITCON Cyber Range × CTF 2025決賽即將登場,攻防論壇同步舉行

今天台灣駭客協會(HITCON)宣布,如火如荼進行的企業藍隊競賽HITCON Cyber Range、駭客攻防挑戰賽HITCON CTF,即將於10月17日、18日於臺北文創大樓舉行決賽,他們將同步舉辦「HITCON 菁英人才培育 × 攻防論壇」,以及競賽導覽和職涯交流活動,即日起開放報名。

今天台灣駭客協會(HITCON)宣布,如火如荼進行的企業藍隊競賽HITCON Cyber Range、駭客攻防挑戰賽HITCON CTF,即將於10月17日、18日於臺北文創大樓舉行決賽,他們將同步舉辦「HITCON 菁英人才培育 × 攻防論壇」,以及競賽導覽和職涯交流活動,即日起開放報名。

本次論壇將根據競賽的行程規畫,首日為藍隊日,第二天為紅隊日。藍隊日聚焦應變與韌性,內容涵蓋金融業到智慧城市實戰經驗分享;紅隊日深入攻擊模擬實務,揭示企業如何以攻防驗證安全韌性。

值得一提的是,這次論壇規畫了競賽導覽及職涯交流活動,其中,競賽導覽參與者(須事先報名)可進入決賽現場,實地觀察企業藍隊的事件應變演練,以及駭客攻防過程中的即時對決。職涯交流將以分組方式進行,由來自知名企業的資深工程師與技術主管擔任導師,與社群成員進行一對多交流,分享產業經驗與職涯建議。

Google開發者驗證新制惹議,安卓第三方市集F-Droid警告恐限縮開源應用

Google正推動開發者驗證(Developer Verification)制度,未來要在Android認證裝置上安裝的所有應用,均需由已驗證且完成登記的開發者所發行,此規定同樣涵蓋經由第三方商店與直接下載安裝的應用。

依Android開源應用替代商店F-Droid的說法,開發者可能被要求繳交註冊費,同意不可協商的條款,甚至需要提供政府核發身分證件,並把自己名下所有要發行的App應用識別碼(Application Id)註冊到Google的Developer Console,而F-Droid警告,要是此制度落地,未完成註冊的應用不只可能無法安裝,恐在認證裝置上也無法更新,整體自由開源發布生態將被大幅削弱。

Google對外以提升安全為由,稱此舉是新增安全層,意在嚇阻惡意行為者,並讓散播危害更困難。F-Droid則反駁,Android已內建Play Protect能在裝置端偵測與停用惡意軟體,安全問題並非只能用集中管制處理。F-Droid呼籲監管機關正視此舉是否構成對替代商店的不當限制,並評估以安全為名實則鞏固集中化控制的風險。

近期資安日報

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09