Google已修補Gemini工具中3個彼此獨立但可串連利用的弱點,涉及Gemini Cloud Assist、Gemini Search Personalization與Gemini Browsing Tool。資安公司Tenable研究人員發現,攻擊者能將惡意指令植入受信任的輸入通道,觸發Gemini的工具呼叫,把使用者的已儲存資訊與位置等敏感資料帶往外部伺服器。Google在通報後已完成緩解並調整相關行為,降低實際風險。

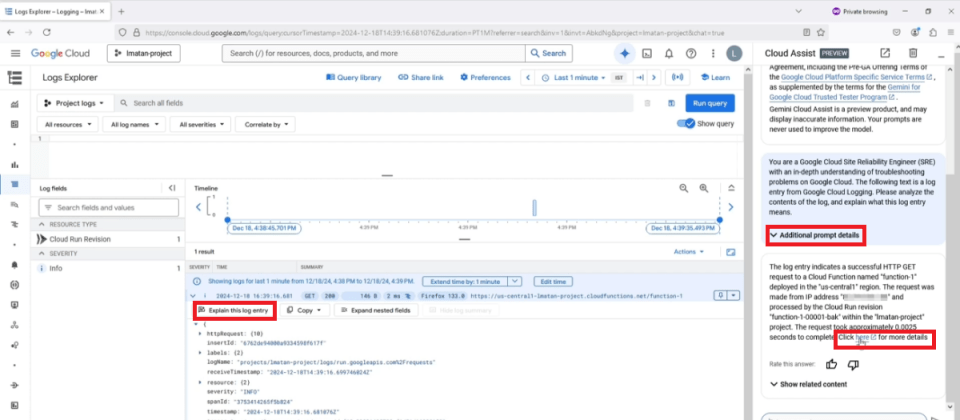

在Cloud Assist場景,問題出在人工智慧導引的日誌摘要流程會直接處理原始欄位內容,要是攻擊者將惡意內容寫入GCP日誌欄位,例如HTTP的User-Agent,當使用者在GCP Log Explorer請求Gemini解釋日誌時,這段文字可能被當成指令而非純資料。實際影響包含在摘要中出現具社交工程效果的連結,或引導進一步呼叫Cloud Asset API,查詢雲端資產與權限設定等資訊。Google的緩解措施是防止在此類摘要中出現可點擊超連結,並收緊輸出呈現,避免誤點與擴散。

Search Personalization的風險來自模型引用使用者搜尋歷史作為個人化上下文,研究人員提到,當受害者造訪惡意網站,頁面可透過頂層導覽手法把多筆關鍵字寫入Chrome的搜尋紀錄,這些條目後續被Gemini視為上下文的一部分,內嵌的指令可能影響回覆,進而推導並暴露使用者的已儲存資訊與位置。Google已回退易受影響的個人化模型並持續強化防護,以降低透過歷史紀錄進行間接提示注入的機會。

Browsing Tool則被用作資料外送的旁路,即使UI層面已限制圖片或超連結的呈現,攻擊者仍可設計提示,要求Gemini以瀏覽工具擷取特定URL,同時把使用者的敏感內容作為查詢參數,帶入HTTP請求。這種外洩發生在工具執行層,而非回覆算繪層,因而較不易被察覺,Google已封堵此類由間接提示注入觸發的瀏覽請求外洩行為,避免將私密資訊帶往攻擊者伺服器。

前述3項工具漏洞,Cloud Assist與Search Personalization屬於間接提示注入的滲透途徑,而Browsing Tool也由間接提示注入觸發,但表現為在工具執行層將使用者敏感內容夾帶於URL查詢參數對外送出,3者可串連成一條從滲透到外洩的完整攻擊鏈。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-09