資安院從今年七月份起,每週發行《資安週報》作為政府和關鍵基礎設施業者(CI)甚至是一般民間企業的資安戰情分析,從過去三個月發行的資安週報也發現,下載安裝來源不明的應用程式套件和社交工程,是最大的資安威脅。

國家資通安全研究院自推出《資安週報》以來,已連續發布了總計11期,從第1期到第8期的試刊號,直至第9期到第11期的正式出刊,為我們描繪橫跨三個月期間,臺灣公務機關、關鍵基礎設施及民間社會所共同面對的資安風險全景。

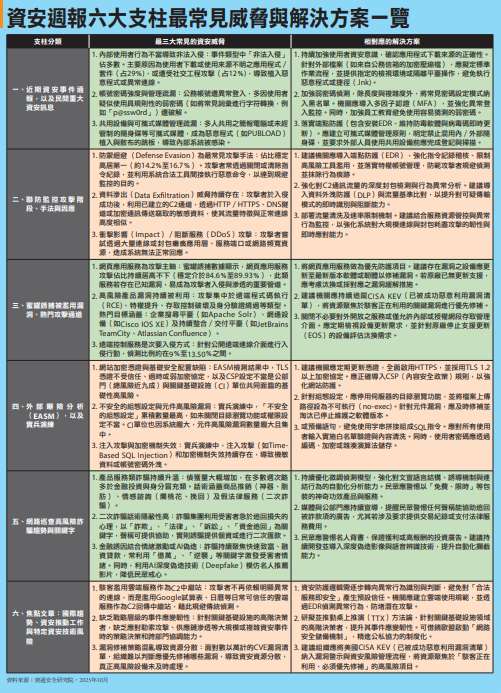

我們依據資安週報詳盡的六大支柱架構,深入彙整這段時間內臺灣常見的資安威脅類型、攻擊手法演變,以及從這些寶貴數據可學習到的關鍵經驗,以期強化整體社會的數位防護網。

第一支柱:近期資安事件通報與民間重大資安訊息

在事件通報方面,公務機關與特定非公務機關的資安事件通報總數,在三個月內持續累積,其中「非法入侵」類型事件在各期週報始終佔據多數。

多數非法入侵事件源於資安警訊通報,特別是資訊設備疑似安裝「冒牌軟體」後產生符合惡意程式特徵的連線。

這類風險揭示內部使用者行為是導致事件發生的主要原因,例如,在民國114年7月底前的統計中,「使用∕下載來源不明之應用程式∕套件」占可識別事件發生原因的29%,「社交工程」占12%,兩者合計為內部使用者行為的大宗。

隨著時間推移,事件通報揭露的入侵途徑與手法也更具針對性:在試刊號第3期觀察到,有機關疑似因「社交工程」或使用「可卸除式磁碟」感染惡意程式,導致連線至惡意中繼站。

到了試刊號第6期,更特別點出多個使用特定網路設備(如俠諾科技QNO)的機關,因命令注入攻擊導致連線中繼站;在試刊號第7期則觀察到,自帶電子設備(BYOD)出現挖礦連線行為,且因管控不嚴導致難以追查根因;此外,惡意程式如PUBLOAD透過隨身碟散布,也使得多人共用的簡報設備成為惡意程式植入的潛在跳板,再次凸顯「可攜式媒體管理」的疏漏是資安破口。

甚至在正式出刊的第10期,發現機關遭異常登入的原因是使用者使用了「具規則性的弱密碼」,例如將常見詞彙進行字符轉換(如「p@ssw0rd」),這些密碼雖然符合複雜度要求,但仍容易被自動化工具破解。

在民間重大資安訊息方面,海華科技(通信網路業)在試刊號第1期及第6期,兩度發布資安事件重訊;易飛網國際旅行社(旅行業)在第3期接獲客戶反應,疑似個資外洩。

在第6期《資安週報》當中,談到樂意傳播(文化創意業)接獲合作廠商反映疑似資料外洩;第7期統振(零售業)因駭客攻擊,澄清媒體報導並公告測試資料庫中暫存了千餘筆移工個資;同時康那香(零售業)也通報,部分資訊系統遭受駭客網路攻擊。

正式出刊的第10期,則一次有5家企業發布重訊,包括政伸企業、夠麻吉、應用奈米醫材(子公司遭詐騙匯款)、智擎生技(DDoS攻擊)、以及鑫聯大(B2B 採購平臺異常下單)。

這些事件類型涵蓋駭客攻擊、個資外洩、DDoS 阻斷服務,以及詐騙匯款,顯示民間企業面臨的資安挑戰廣泛且衝擊性高。

第二支柱:聯防監控攻擊階段、手法與因應

透過MITRE ATT&CK Matrix分析政府領域資安聯防監控數據,資安院觀察到:駭客行為呈現出穩定且專業化的趨勢。

在這11期《資安週報》中,「防禦迴避」(Defense Evasion)始終是最常見的攻擊手法,占比穩定維持在14.2%到16.7%之間。駭客慣用手法是:透過關閉或清除指令紀錄,並利用系統的合法工具,間接執行惡意命令,以達到規避監控的目的。

除了防禦迴避,攻擊行為的最終目標階段也需要多加警惕:「衝擊影響」(Impact)階段持續存在,占比約2%到3%,這類攻擊主要試圖透過大量連線或封包,癱瘓應用層、服務連接埠或網路頻寬資源,造成系統無法回應正常請求。

尤其在正式出刊的第9期,資安院特別關注「資料滲出」(Data Exfiltration)事件的威脅,其占比在試刊號第8期達到4.2%,在第9期仍有3.6%,駭客會利用已建立的C2(Command and Control)通道,透過 HTTP∕HTTPS、DNS隧道或加密通訊,將竊取的敏感資料夾帶在既有流量中,使其特徵與正常連線高度相似,以規避偵測。

應對這些威脅,週報建議公務機關需強化端點防護、加強指令紀錄稽核、限制高風險工具濫用,並落實特權帳號管理。同時,針對阻斷服務威脅,則建議部署流量清洗、速率限制機制,並搭配服務資源管控與異常行為監控,以強化系統的韌性。

第三支柱:蜜罐誘捕被濫用漏洞、熱門攻擊通道

從蜜罐誘捕系統(honeypot)的觀測結果來看,「網頁應用」服務是國內外攻擊行為的主軸,也是駭客入侵與滲透的重要管道,必須作為優先防護項目。網頁應用服務的攻擊占比在各期週報中持續居高不下,常介於84%至89%之間。

其次,「遠端控制」服務亦持續被駭客積極鎖定,誘捕比例約在9%至13.5%之間,反映駭客仍針對公開遠端連線介面進行入侵行動。

在被濫用的漏洞方面,攻擊主要集中於「遠端程式碼執行」(RCE)、檔案上傳、特權提升、存取控制破壞,以及身分驗證繞過等類型;被攻擊的目標涵蓋路由器、應用伺服器、開源套件、企業搜尋平臺及應用程式遞送控制器(ADC)等,顯示這些系統已成為高風險熱點。

近期各期《資安週報》顯示,多個產品漏洞在不同時期反覆出現,甚至一度躍升至前五大攻擊排行。其中包括微軟的OMI(Open Management Infrastructure,CVE-2021-38647),這是用於管理Linux∕Unix系統與微軟Azure雲端設備的系統管理代理軟體;Apache ActiveMQ(CVE-2016-3088),作為企業訊息佇列中介軟體,主要用於應用系統之間的訊息傳遞。

另外,思科Cisco IOS XE網路設備作業系統(CVE-2023-20198),自第3期首次進入前五名後,持續列於高風險漏洞名單;其他如企業協作平臺Atlassian Confluence(CVE-2023-22515)和持續整合∕持續交付工具(CI∕CD)JetBrains TeamCity(CVE-2023-42793)也屢次成為攻擊目標。

同時,Apache Solr企業搜尋平臺(CVE-2023-50386)提供全文檢索與分析功能,Citrix NetScaler ADC(CVE-2025-5777)作為應用交付控制器與安全平臺,皆被駭客積極鎖定。

這些持續被利用的漏洞則提醒各單位,對於存在漏洞的設備,應立即更新軟體或韌體(Firmware),若原廠已停止支援,則應考慮汰換設備或採取其他緩解措施(Mitigation),以降低資安風險並維護企業核心服務安全。

第四支柱:外部曝險分析與政府機關對外曝露的風險

外部曝險分析結合了EASM(外部攻擊面管理)檢測和實兵演練數據,清晰地揭示了政府機關和關鍵基礎設施(CI)對外曝露的持續性風險。

在EASM檢測中,公部門常見的重大風險包括「暗網洩露的帳密」、「不安全的對外服務」和「勒索軟體風險」,儘管勒索軟體風險在《資安週報》試刊號第4期後暫時消失,但新增了DNS資訊洩漏的風險。

總體而言,公部門的資安曝險問題主要集中在:網站基礎安全配置與元件管理,包括TLS(傳輸層安全協定)憑證不受信任、過時或弱化的加密協定、元件存在高風險漏洞,以及CSP(內容安全政策)設定不當。

在第7期、第9期和第11期《資安週報》中,這四類風險合計占公部門總曝險的近九成。值得注意的是,在第11期《資安週報》正式出刊時,公部門的曝險總數較前一期下降約四成,這主要歸功於「TLS憑證不受信任」和「CSP設定不當」已有顯著改善,反映出基礎安全防護措施已逐步落實。

然而,針對關鍵基礎設施(CI)的EASM檢測結果,揭示了更為嚴峻的挑戰。

例如,CI單位的曝險總數,遠高於公部門,例如第6期CI單位總數約是公部門的7倍,到了第11期超過13倍,且風險更為集中,超過八成集中於元件高風險漏洞和TLS憑證不受信任。

這反映出CI單位系統規模龐大、外部服務攻擊面廣,且憑證更新與維護不易,使得這兩類風險成為最需優先關注的安全議題。

在「資通系統實兵演練」中,累計的攻擊記錄反映三項最常見且高風險的弱點依序為:不安全的組態設定、注入攻擊(特別是SQL Injection),以及加密機制失效。

演練案例揭示多種風險情境,包括:因組態設定不當,導致駭客取得系統設定檔案或原始碼外洩;未妥善遮蔽文件中機敏資訊;以及因為未進行參數化查詢和輸入過濾,導致注入攻擊成功取得資料庫中的帳號密碼。

此外,「無效的存取控管」和「認證及驗證機制失效」也持續被發現,例如網頁未正確驗證使用者權限,導致駭客可修改URL參數,存取未授權資源。正式出刊的《資安週報》第10期也提到,因系統使用含有已知遠端程式碼執行漏洞的危險或過舊的元件,在無需驗證下,即可取得作業系統管理者權限。

第五支柱:網路巡查高風險詐騙趨勢與關鍵字

網路巡查結果顯示,高風險詐騙案件總數,在偵測模型優化後出現顯著波動。在類別趨勢上,詐騙手法出現了明顯的轉變:雖然「金融投資」和「身分冒充」類型持續存在,但「產品服務類詐騙」自試刊號第3期起,偵獲量大幅增加,並在多數時期略多於其他兩類,成為持續升高的趨勢。

詐騙手法正朝向關鍵字與話術的多樣化與隱蔽性發展,其中幾個趨勢值得注意。首先,針對快速致富與金融誘因的詐騙仍持續盛行,詐騙者利用「致富」、「資金」、「貸款」、「億萬」等詞彙,包裝情緒激勵與快速翻身的敘事。

在第5期曾出現偽裝成政府「加倍券」補助的案例,而第7期則以「房貸」和「撥款」名義發布融資廣告,並刻意強調「合法上市公司」與「全程保密」以降低受害者戒心。

其次,情感、命理相關的詐騙手法持續出現,例如利用「爛桃花」、「感情」、「八字」或「挽回」等關鍵字,誘導受害者尋求命理諮詢或情感操控服務。

同時,需要特別警惕的是,二次詐騙話術在第6、7、8期廣泛出現,詐騙者打著「法律」、「詐欺」、「訴訟」或「資金追回」的旗號,聲稱可以協助受害者追回被騙款項,但實際上是誘導受害者提供個資或金流資料。

最後,商品推銷與促銷型詐騙也呈現複合化趨勢,透過「神器」、「脂肪」、「白開水」等虛假健康或瘦身產品,以及「原價」、「加碼」、「限時」、「免費」等詞彙製造稀缺感與急迫性。

第11期更出現話術同時涵蓋商品、健康(養生、飲食)、投資(智慧住宅)與就業(招募駕駛員)等多個場景,顯示詐騙者正以更全面的策略接觸受害者。

第六支柱:國際趨勢、資安推動工作與特定資安技術風險

焦點文章揭示了臺灣資安工作的發展,正與國際趨勢保持高度同步。在治理模式上,英國近期重組「政府資安顧問委員會」,並正式納入AWS、微軟等具全球影響力的企業,讓產業參與資安立法與政策形成的時間點更往前移。

歐盟則啟動「網路安全儲備機制」,透過向「可信的託管安全服務提供者」(Trusted MSSP)採購服務,建立可快速動員的資安預備隊,以因應大規模資安事件。

所謂的「網路安全儲備機制」,其核心精神是在平時就完成專業資安資源的整備與簽約,一旦遭遇跨境或大規模網路攻擊,能即時調派專家與工具投入應變,縮短反應時間並提升防護韌性。歐盟的做法,也為臺灣如何將「公私協力」制度化的作法,提供了值得參考的借鏡。

在人才培育上,資安院正推動「網路安全實務與社會人才培訓及實習輔導計畫」,借鏡美國的「資安健檢團」模式,協助中小微型企業與非營利組織,檢測並改善資安風險,例如:帳號權限管控不足、缺乏資料備份,以及資安意識有待提升等問題。

與此同時,應變韌性訓練也成為重點,透過引入桌上推演(TTX)方法論,針對關鍵基礎設施的高階決策者設計情境演練,模擬勒索攻擊或供應鏈滲透等真實情境,在不中斷系統運作的前提下,培養決策邏輯、跨部門協調與危機處理的能力。

另一方面,駭客攻擊手法也在不斷演進,例如,濫用Google試算表與日曆等雲端服務作為C2回傳中繼站,以規避傳統偵測機制,模糊了合法與惡意行為的界線。

在詐騙領域,AI深度偽造(Deepfake)伎倆也被運用,製作高度逼真的名人投資推薦影片,進一步降低民眾的警覺心。

面對這些挑戰,資安院正積極運用AI技術,打造臺灣的數位防護網,涵蓋六大面向,分別是:像偵探一樣找出異常行為(零時差攻擊);追蹤APT威脅;建構秒速反擊的自動防禦系統;以AI強化數位鑑識並分析龐大日誌;發展具前瞻性的威脅情報系統(TRACE);以及智慧化的漏洞修補排程。

除此之外,資安院也持續將美國CISA公布的「已被成功惡意利用漏洞清單」(KEV),納入風險管理流程,並協助政府機關優先修補駭客正在利用的關鍵漏洞,全面提升國家資安防護力。

從弱點管理到制度化協作,打造結合AI與公私協力的韌性資安防護網

回顧十一期《資安週報》的觀察,可以看出臺灣當前的資安風險樣貌。最明顯的特徵,就是網路應用介面的脆弱性,依然是駭客鎖定的首要目標。

從蜜罐誘捕的數據來看,超過八成的攻擊都集中在網頁應用服務;而在實兵演練中,注入攻擊更是反覆出現。

駭客不斷利用遠端程式碼執行(RCE)、惡意檔案上傳、身分驗證繞過等漏洞,對象涵蓋應用伺服器、開源套件、企業搜尋平臺、持續整合與交付工具,甚至網通設備作業系統。這些熱點環節一旦被突破,往往會造成重大影響。

另一個普遍的問題在於:基礎設施的配置缺陷與修補落差。從實兵演練顯示,「不安全的組態設定」長期高居弱點清單之首,而外部攻擊面檢測(EASM)則揭示了「元件高風險漏洞」與「TLS(傳輸層安全協定)憑證不受信任」這兩項常見卻高衝擊的問題,長年位居外部網路曝險檢測項目的大宗。許多系統因為沒有及時更新,或仍在運行已停止維護的舊版軟體,導致潛在風險無法消除。

更值得警惕的是,駭客在手法上越來越隱蔽。從聯防監測發現,「防禦迴避」持續居高不下,過去依靠異常流量就能偵測的行為,現在往往被偽裝成合法操作,例如利用雲端試算表作為C2(命令與控制)中繼站。這樣的做法,模糊了合法與惡意的界線,讓防禦端難以在第一時間辨識。

除了外部攻擊,內部使用者的行為也成為系統被入侵的關鍵環節。最常見的原因是:使用者下載來路不明的應用程式或套件,其次則是社交工程攻擊。許多人因下載冒牌軟體、設定弱密碼,或因業務需求而打開惡意附件,無意中讓駭客繞過外部防線,進一步掌握系統控制權。

另一方面,詐騙模式也在快速演化,且攻擊對象不再侷限於金融投資。詐騙集團運用AI深偽技術,把手法延伸到產品與服務領域,甚至結合情感命理、法律諮詢(二次詐騙)、政府補助(加倍券)、以及虛假促銷活動等不同場景,精準地鎖定特定族群,騙取個資與金流。

經驗總結,首重漏洞修補的排序與跳脫傳統黑名單思維

從這些報告歸納出的經驗教訓,首先在於漏洞修補必須有優先順序,不能只追求數量,而應聚焦於實際被利用、且影響程度最高的弱點,並藉由自動化驗證與智慧排程,確保有限的資源發揮最大效益。

其次,防護必須跳脫傳統的黑名單思維,往縱深防禦與零信任架構靠攏,導入端點偵測與回應(EDR)、強化稽核與特權帳號管理,並將雲端服務納入監控。同時,在網頁應用的開發階段,就要落實安全設計,例如全面使用參數化查詢、輸入驗證,以及隱藏後端錯誤訊息,以減少被利用的機會。

對關鍵基礎設施而言,修補元件漏洞與加強憑證管理更是刻不容緩。所有對外服務應定期更新TLS(傳輸層安全協定)憑證,並強制啟用TLS 1.2以上的安全加密協定,才能避免中間人攻擊與資料外洩。

與此同時,使用者教育也不能鬆懈。內部人員必須具備辨識社交工程郵件的能力,避免重複使用弱密碼,並建立標準流程來處理外部檔案,例如在隔離環境中,檢視民意信箱的加密壓縮附件,以防惡意程式植入。

隨著AI被廣泛應用於攻擊與防禦,政府更需要善用AI來強化威脅偵測、異常行為分析和自動化防護,並透過制度化的公私協力,像是與資安服務提供者(MSSP)建立快速動員的支援體系,來提升整體國家資安量能。

過去三個月的《資安週報》不僅是資安數據的整理,更是臺灣數位環境風險變化的真實寫照。藉此也提醒臺灣社會,面對駭客攻擊的手法愈來愈隱蔽且專業,因應之道必須是全方位的,從基礎的組態設定、漏洞修補,到使用者行為管理與AI驅動的威脅防禦,層層強化,才能築起既堅實又有韌性的數位防線。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10