這個月初,Google向多個新聞媒體揭露多家企業可能面臨一波勒索軟體攻擊的事故。有個附屬於勒索軟體組織Clop的團體寄敲詐信給多家企業主管,聲稱他們竊取這些公司放在ERP軟體Oracle E-Business Suite(EBS)的敏感資料,希望企業能與其討論贖金,否則部分資料將賣給地下市場,其餘將發布至他們的部落格,而且公開至P2P下載軟體BitTorrent的tracker伺服器,Google威脅情報團隊(GTIG)與資安應變顧問單位Mandiant已介入調查。幾天後,Oracle發布部落格文章,起先表示得知有用戶收到敲詐信,初步調查認為攻擊者可能利用今年7月揭露與修補的一批漏洞,之後又改口說是新揭露的漏洞CVE-2025-61882可能遭濫用,並為其發布資安公告,令外界搞不清楚狀況。

接著資安界均聚焦CVE-2025-61882的討論,例如,資安業者CrowdStrike的調查顯示,有個稱為Graceful Spider的駭客團體對多個組織,在9月底寄送敲詐信,聲稱他們存取與偷走EBS系統的資料,並提供證據證明他們已掌握被偷走的檔案,CrowdStrike也分析利用CVE-2025-61882的攻擊流程。

最先揭發此事的Google威脅情報小組(GTIG)與事故應變部門Mandiant,10月11日終於發布正式調查報告!他們的分析指出,Clop(Cl0p)的敲詐其實是幾個月鎖定EBS用戶環境入侵的後續,而且,早在8月9日,攻擊者就可能濫用零時差漏洞對付EBS用戶,而且還有其他可疑的活動,最早可追溯至7月10日。這兩個資安單位警告,在部分案例當中,攻擊者成功從受害組織竊取了大量資料。

根據資安與IT媒體The Hacker News、The Register的報導,GTIG的首席分析師John Hultquist表示,他們仍在評估這起事故的影響範圍,目前認為已影響數十個組織,過往Clop部分發起的資料勒索攻擊活動曾導致數百位受害者,未來類似這種大規模的零時差攻擊可能會成為網路犯罪的常態。

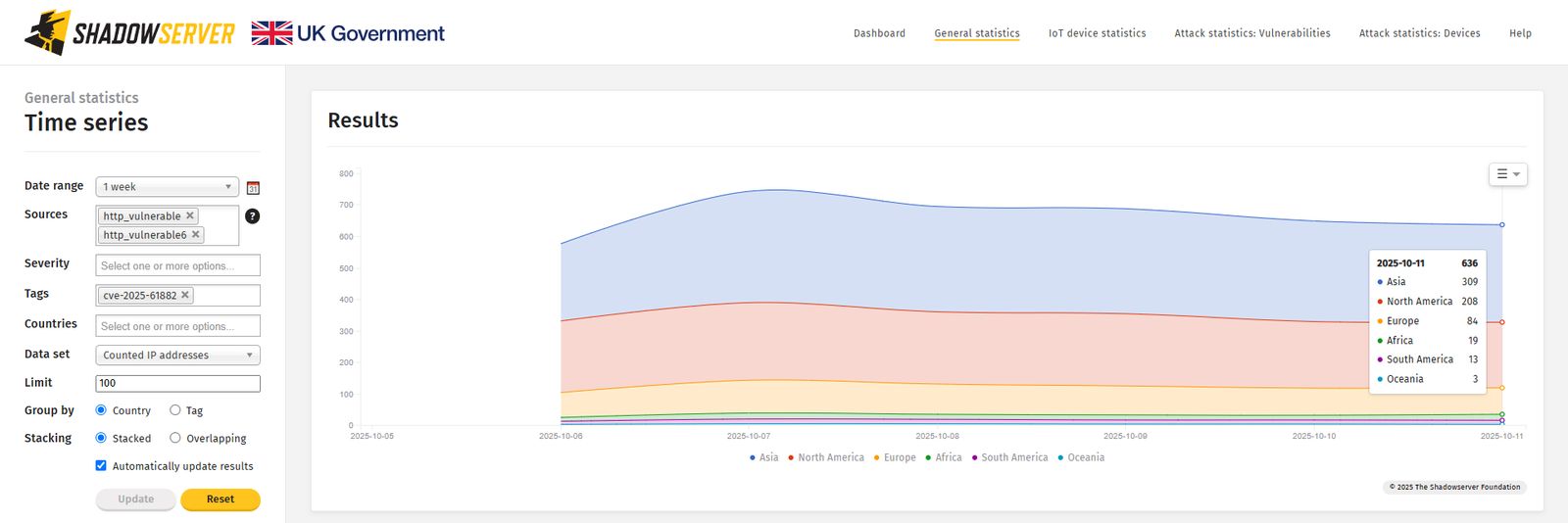

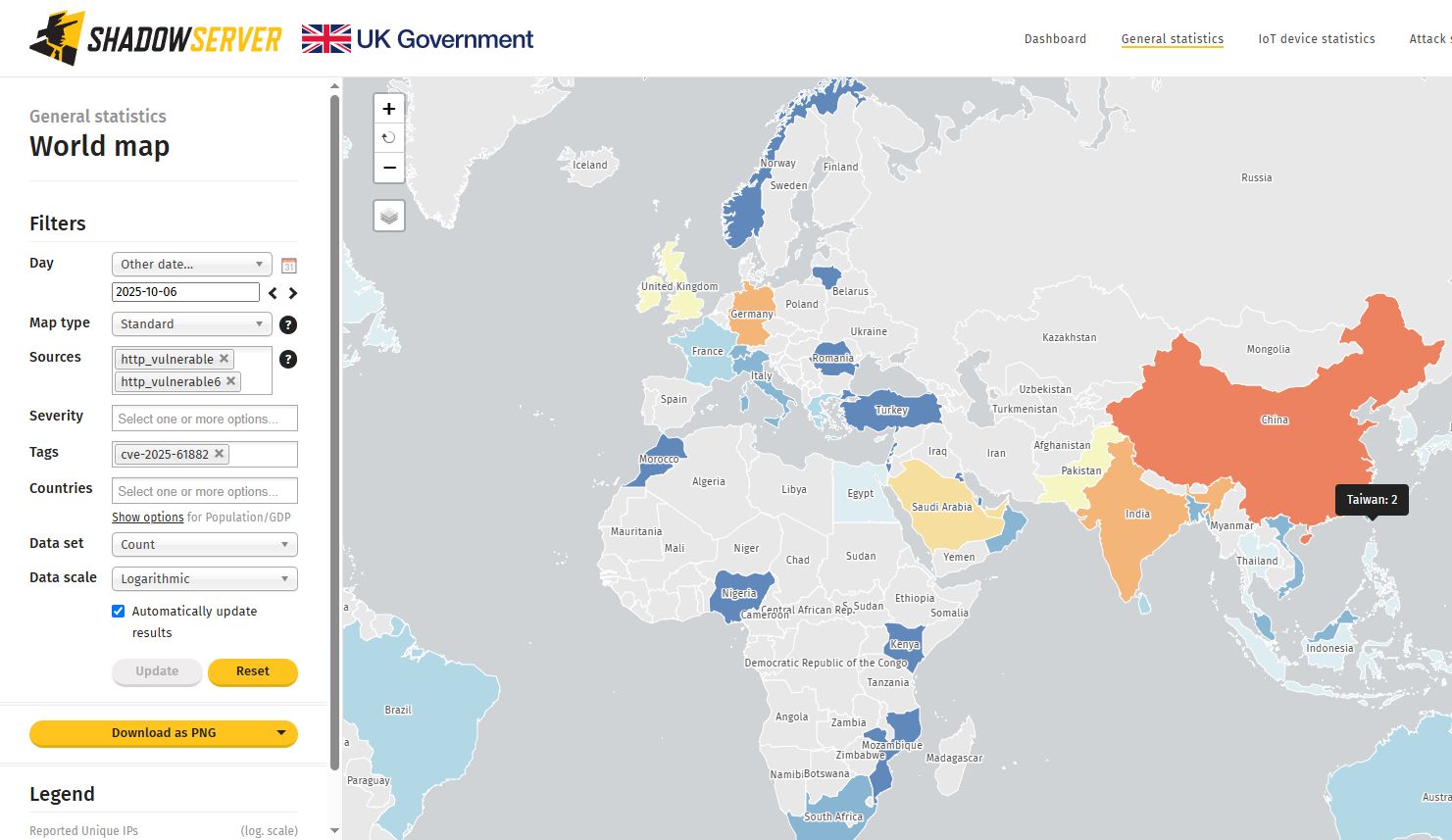

關於CVE-2025-61882在公開網路的曝險狀態,Shadowserver基金會也在10月7日揭露他們觀察的結果:全球總共有576臺系統存在這個漏洞,它們都可能是受害者,而在後續幾天的曝險總量上,也呈現先增長後緩步下降的趨勢:10月7日有742臺系統,之後減至694臺、687臺、648臺,10月11日是636臺,臺灣從10月6日至11日一直都是兩臺系統曝險,顯示存在潛在風險的企業並未採取有效的處理作為。

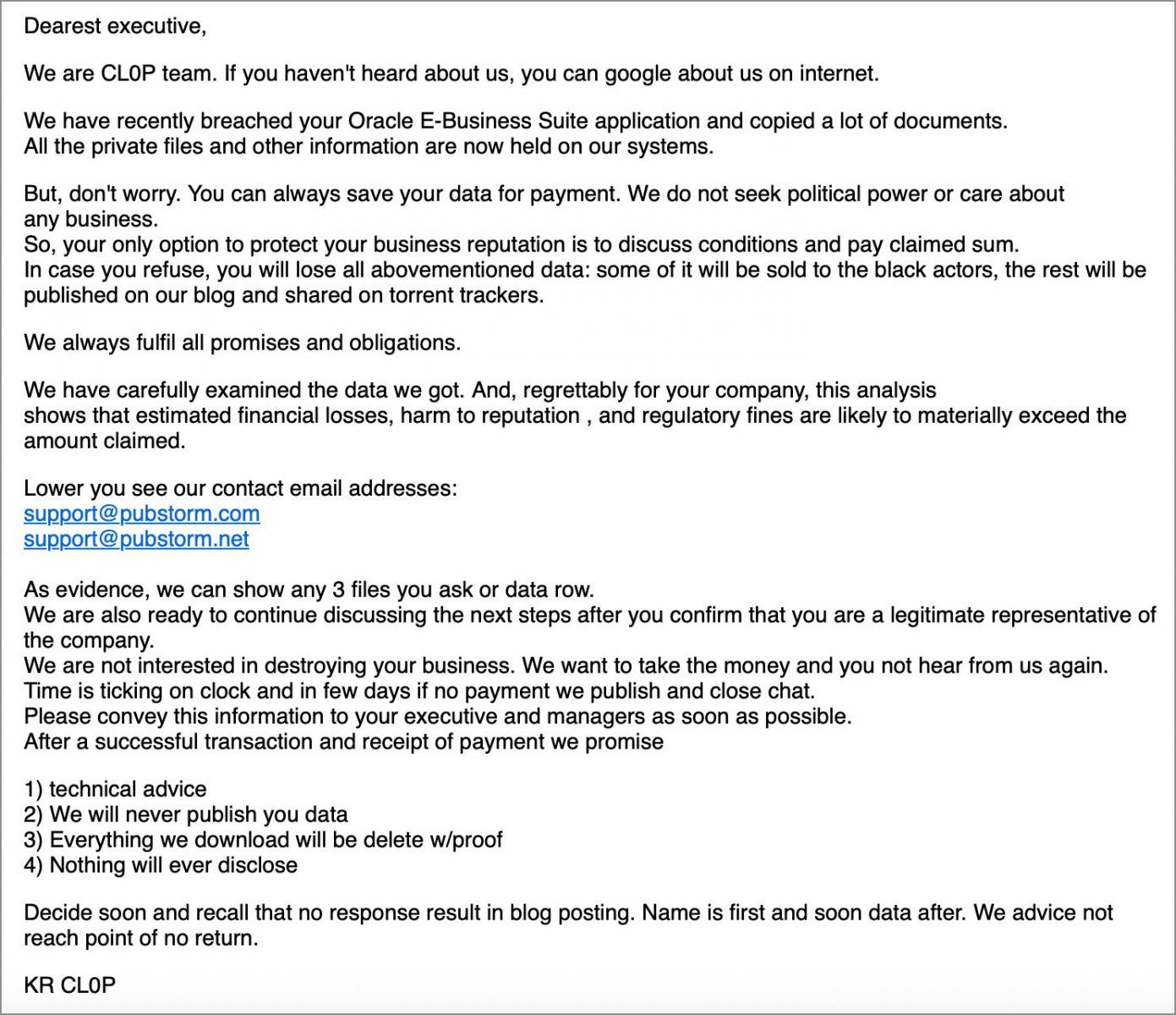

關於這波勒索活動的進行,起始時間是9月29日,攻擊者從數百個遭駭的第三方電子郵件帳號大量寄出敲詐信。

基本上,這些被盜用的帳號差異很大,所屬的組織彼此無關,帳號資訊可能來自地下論壇販售的竊資軟體日誌記錄,而這類有助於增加合法程度,以及通過垃圾郵件過濾機制的方法,屬於常用的攻擊策略。

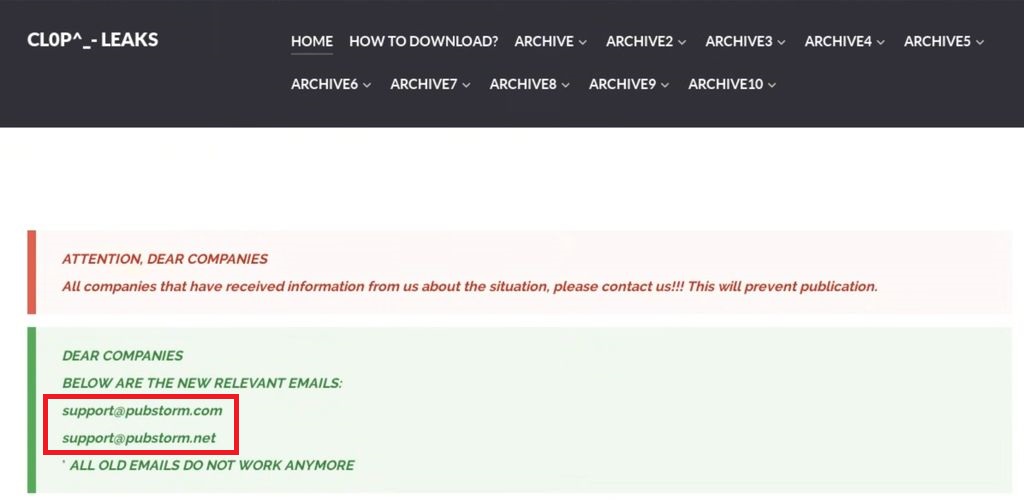

至於敲詐信的內容,也有跡可循。例如,寄出的對象是公司高層,信中宣稱收件者所屬企業的Oracle EBS系統已經遭到滲透,並且被偷走多份文件;敲詐信中列出的兩個聯絡信箱,至少在今年5月就列在Clop的資料外洩網站(DLS)。

攻擊者為了向企業證實說詞,也將受害公司EBS環境的合法檔案清單提供多個組織,而這些資料的日期可追溯至今年8月中。

涉及7月修補重大漏洞、10月初CVE-2025-61882,還有其他弱點

在漏洞濫用的部分,這波惡意活動可能有多條攻擊鏈。Mandiant表示,Oracle在10月2日部落格文章公告提到的漏洞濫用活動,有別於其他攻擊鏈,至於對應CVE-2025-61882的漏洞濫用攻擊鏈,雖然尚未明朗,但GTIG評估後認為,Oracle EBS系統套用10月4日發布的修補更新後,能夠抵擋已知漏洞濫用攻擊鏈活動。

根據Mandiant的觀察,攻擊活動可區分為4個時期:

●7月涉及UiServlet的可疑活動(7 月初)

●7月10日(Oracle發布7月重大更新之前的可疑活動)

●Oracle發布7月重大更新之後的活動

●8月鎖定SyncServlet的攻擊鏈

首先是7月期間的觀察,Mandiant事故應變人員發現有活動鎖定Oracle EBS伺服器,根據系統的應用程式記錄顯示,漏洞濫用活動針對/OA_HTML/configurator/UiServlet,也就是處理Oracle EBS前端UI請求的Servlet(伺服器端控制器),Mandiant調查過程中復原的漏洞濫用資料,與即時通訊軟體Telegram的SCATTERED LAPSUS$ HUNTERS群組10月3日外洩的漏洞濫用情報,就如同10月6日資安業者watchTowr揭露的分析報告,彼此有部分重疊,但GTIG目前缺乏足夠證據,可將此直接關聯到上述7月觀察到的漏洞濫用活動,而且尚未判定與UNC6240(Shiny Hunters)是否與這次漏洞濫用活動有關。

Mandiant表示,上述攻擊方式結合多種手法,像是伺服器請求偽造(SSRF)、利用斷行與換行符號的注入(CRLF injection)、身分認證略過,以及XSL範本注入(XSL是基於XML的延伸樣式語言),獲得在目標Oracle EBS伺服器遠端執行程式碼的能力。而在這個攻擊鏈濫用的漏洞當中,他們也表示還無法對應到任何已登記CVE編號的漏洞,而且能在Linux與Windows環境中,可以分別運用sh或cmd.exe執行上述漏洞濫用活動。

第二個時期是7月10日,亦即Oracle發布7月重大更新(7月15日)之前,Mandiant發現200.107.207.26這個IP位址發出可疑的HTTP流量,GTIG無法確認這個活動的確切本質,但研判這可能是打算濫用Oracle EBS系統漏洞的早期攻擊嘗試。Mandiant目前尚未取得鑑識證據,指認這個外送HTTP流量,就是Telegram群組外洩漏洞濫用活動執行的遠端XSL酬載,也沒有觀察到執行任何可疑的指令,因此,無法斷定這是真正的攻擊嘗試活動。

第三個時期是Oracle發布7月重大更新之後,Mandiant發現來自161.97.99.49這個IP位址的漏洞濫用嘗試,他們在Oracle EBS系統的記錄當中,發現對方的行為鎖定的網站區域是/OA_HTML/configurator/UiServlet,所幸,部分這類存取請求發生逾時沒回應的結果,意味著先前在Telegram群組外洩的漏洞濫用情報揭露的SSRF漏洞,或後續可徹底完成請求的後續活動,可能已經失敗,而在Oracle發布7月重大更新之前,並未看到相關的失誤。不過,第二個時期與第三個時期的活動是否來自同一組攻擊者?GTIG表示,目前還無法確認此事。

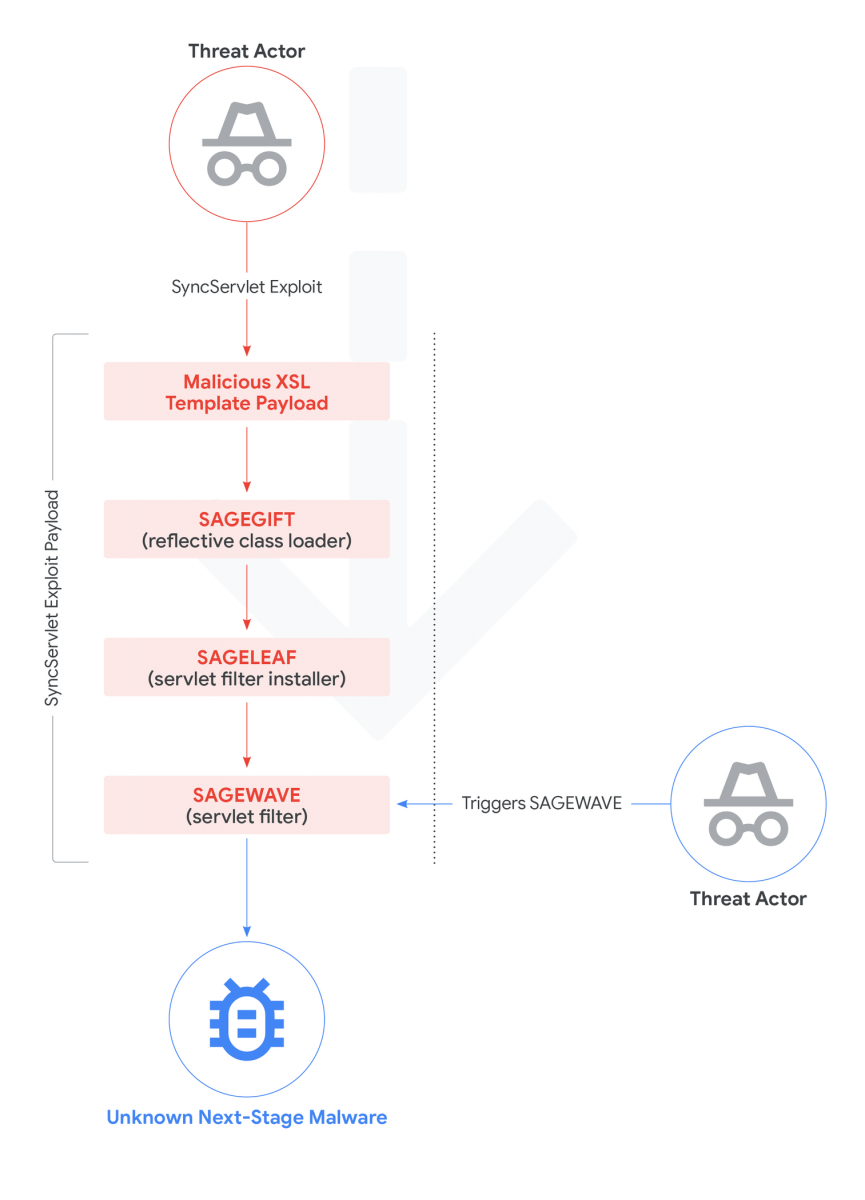

第四個時期是8月觀察到的可疑活動,也是這次Mandiant事故應變團隊最主要發布的網路威脅情報,攻擊者濫用的漏洞是存在SyncServlet元件的弱點,能藉此發動無須通過身分認證的遠端程式碼執行動作,而進行這類活動的多個來源IP位址,也包含上述第二個時期發出可疑流量的200.107.207.26。

而這段期間的漏洞濫用活動,起初是對Oracle EBS系統的/OA_HTML/SyncServlet POST提出請求,接著透過Oracle BI Publisher元件當中、管理報表樣板的XDO Template Manager功能,在EBS資料庫建立新的惡意XSL樣板,到了最終階段,會是發出經由範本預覽功能觸發惡意酬載的存取請求。Mandiant表示,這個惡意XSL酬載的架構,與先前Telegram群組外洩Oracle EBS漏洞濫用情報的XSL酬載完全相同。

在此同時,GTIG發現至少有兩條Java酬載攻擊鏈嵌入這個XSL。其中一條是稱為GOLDVEIN.JAVA的下載程式,它是惡意軟體GoldVein的Java變種,GoldVein是2024年以PowerShell寫成的惡意程式,先前曾被用於攻擊企業檔案傳輸系統(MFT)Cleo,而在最新發現的變種中,可連至攻擊者掌控的命令與控制(C2)節點、取得第二階段酬載;另一條是SAGE系列攻擊鏈,當中接連運用多個Java酬載,建構一個持續運作的過濾器,以此監控連至多個網頁端點的存取請求,像是/help/state/content/destination./navId.1/navvSetId.iHelp/,以便部署更多Java酬載。

這條攻擊鏈如何組成?Mandiant表示,XSL酬載內建用Base64編碼包裝的Sagegift酬載,Sagegift本身是個針對Oracle WebLogic伺服器而寫成、載入Java反映類別的程式;Sagegift會載入Sageleaf酬載,Sageleaf是記憶體內執行的投放程式,本身也是基於動態載入Oracle WebLogic servlet的公開程式碼而成;Sageleaf會載入Sagewave酬載,Sagewave本身是Java servlet過濾器,能讓攻擊者部署一個內含多個Java類別的AES加密ZIP壓縮檔,單就Sagewave的主要酬載而言,也被認為與2024年攻擊Cleo事故出現的後門程式Goldtomb的CLI模組有關。

攻擊者身分確認:Clop是品牌,FIN11可能只是其中一個使用這個品牌的組織

涉及Clop勒索軟體多層面敲詐活動運作所用的資料外洩網站,根據GTIG起初的觀察,可歸咎於駭客團體FIN11,到了最近,大部分受害者之所以中招,看似與濫用企業檔案傳輸系統、導致資料竊取的勒索事故,以及FIN11與圍繞FIN11的可疑威脅群體有關。

然而,GTIG與Mandiant也表示,根據他們手上的證據,Clop勒索軟體與Clop資料外洩網站並不專供FIN11使用。

另一類可推論攻擊者身分的證據,與漏洞濫用後操作的工具有關。例如,GOLDVEIN.JAVA下載程式與Goldtomb後門程式,都與2024年FIN11與附屬團體 UNC5936發動的Cleo大規模漏洞濫用攻擊有關。此外,用來寄送勒索信的其中一個遭駭郵件帳號,也被發現FIN11曾使用,後續的分析可能會揭露近期活動與攻擊者群體之間的關係。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-09