上週末最受到關注的資安事故,莫過於勒索軟體駭客Clop鎖定Oracle E-Business Suite(EBS)的零時差漏洞攻擊,以及Red Hat資料外洩事故。此外,即時通訊軟體Discord也因第三方客服供應商遭未經授權人士入侵面臨資料外洩的情況。巧合的是,這些資安事故皆與3個駭客組織Scattered Spider、Lapsus$、ShinyHunters組成的團體「Scattered Lapsus$ Hunters」有關。

其中,犯下EBS零時差漏洞攻擊的勒索軟體Clop旗下團體Graceful Spider,取得零時差漏洞的管道,疑似來自Scattered Lapsus$ Hunters的Telegram頻道;聲稱入侵Red Hat的Crimson Collective,後續將資料上傳該組織的資料外洩網站;至於Discord資料外洩事故,Scattered Lapsus$ Hunters宣稱入侵該公司Zendesk系統得逞。

【攻擊與威脅】

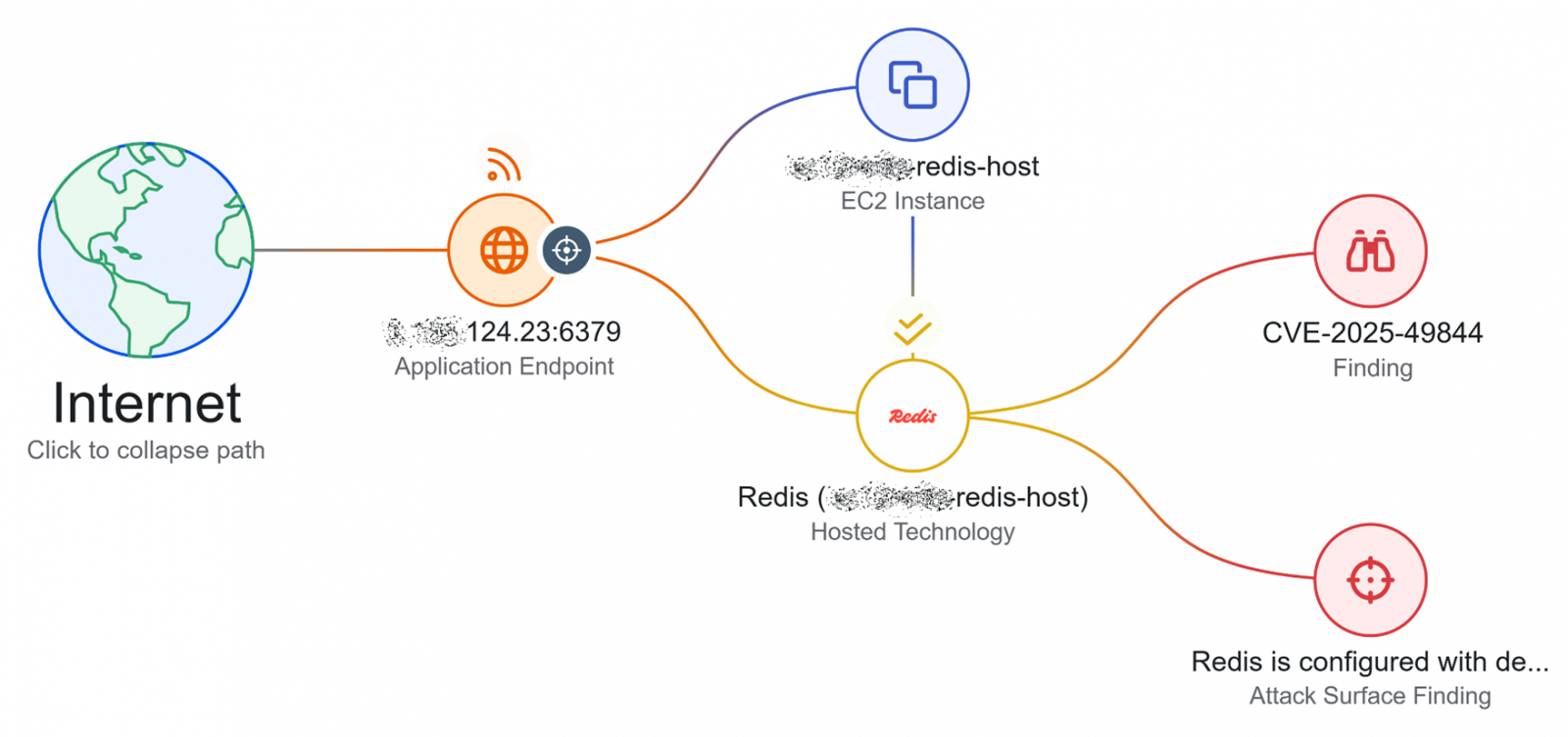

勒索軟體駭客Clop鎖定Oracle E-Business Suite的零時差漏洞攻擊事故有新發現,最早可追溯到8月初

針對上週爆發的勒索軟體Clop利用Oracle E-Business Suite(EBS)零時差漏洞CVE-2025-61882攻擊事故,在傳出Google威脅情報團隊(GTIG)及資安業者Mandiant介入調查後,引起資安圈高度關注,許多資安業者也參與調查,現在有新的結果出爐:駭客疑似從兩個月前開始從事相關活動。

資安業者CrowdStrike指出,這起攻擊行動很有可能是名為Graceful Spider(也被稱為TA505、Hive0065、Gold Tahoe)的駭客組織所為,最早利用漏洞的時間可追溯到8月9日。不過,該公司認為,可能還有其他駭客組織參與利用CVE-2025-61882的活動。

針對先前傳出向多家企業高階主管發送勒索信的駭客身分,就是Graceful Spider。原因是在某個暗示Scattered Spider、Lapsus$(CrowdStrike稱為Slippy Spider)、ShinyHunters進行合作的Telegram頻道當中,一名成員張貼EBS的漏洞訊息,並對Graceful Spider的手法進行批判。不過,對於該名成員如何取得這項漏洞,以及頻道成員是否將其用於實際攻擊,CrowdStrike表示並不清楚,但他們提到,Oracle在CVE-2025-61882資安公告提及的入侵指標(IoC),就是根據上述Telegram頻道成員提供的概念驗證程式(PoC)而來。

上週駭客組織Crimson Collective聲稱入侵Red Hat,從內部開發儲存庫竊得約800份客戶互動報告(Customer Engagement Report,CER),此事傳出後續該組織聯手ShinyHunters向Red Hat勒索,將該公司列於ShinyHunters資料外洩網站,並公布部分CER資料取信買家,對於這起事故的影響範圍,有資安研究員公布調查結果。

資安專家Kevin Beaumont指出,根據Crimson Collective公布竊得的資料夾列表,他估計有超過5千家企業的網路環境因此曝險。由於Red Hat承認外洩資料與自家顧問團隊有關,而該團隊專門負責處理大型企業面臨的複雜技術問題,因此外洩的資料內容,應該包含了與客戶有關的文件及原始碼。

究竟Crimson Collective的來歷為何,Kevin Beaumont認為和駭客組織Lapsus$有關。他引述另一名資安專家Brian Krebs的說法,打著Crimson Collective名號發出訊息的人士自稱是Miku,很有可能是Lapsus$成員Thalha Jubair,原因是他在Telegram的使用者名稱就是Miku。英國國家網路犯罪局(NCA)指出,他曾是Scattered Spider成員。

即時通訊軟體Discord資料外洩,駭客聲稱入侵Zendesk系統而得逞

10月3日即時通訊軟體Discord發布資安公告,指出第三方客服供應商遭到未經授權人士入侵的跡象,影響曾與Discord客戶支援團隊、信任安全團隊聯繫的部分用戶。該公司強調,這些未經授權人士沒有直接存取Discord本身,用戶與客戶支援團隊、信任安全團隊的對話與互動內容並未遭到存取。對此,Discord隨即註銷該供應商存取工單系統的權限,與執法單位緊密合作、展開調查,並透過電子郵件通知受影響的用戶。究竟有多少人受到影響,以及第三方供應商的身分,Discord並未透露。

對於可能遭到外流的資料,Discord指出主要與客服系統有關,其中包括提供給Discord客戶的聯絡資料,例如:姓名、Discord使用者名稱、電子郵件信箱,以及其他聯繫方式。再者,也可能包含有限的付款資訊,像是付款方式、信用卡號末4碼、購買記錄。

針對這起攻擊事故,駭客組織Scattered Lapsus$ Hunters聲稱是他們所為。這些駭客向資安新聞網站Bleeping Computer透露,他們成功入侵Discord的IT服務臺系統Zendesk,並透過裝置信任解決方案Kolide而得逞。不過這些駭客後來改口,宣稱實際上是另一組與他們有互動的人馬所為。

10月7日統一集團旗下的太子建設發布資安重訊,表示他們有部分資訊系統遭到攻擊,事發後該公司立即啟動資安防護措施,並與資安業者及技術專家協同處理。後續他們對所有系統進行掃描及檢測,再以備份資料復原運作。

針對這起事故可能帶來的影響,太子建設表示尚未出現損失,公司營運無重大影響。

其他攻擊與威脅

◆越南駭客BatShadow鎖定求職者下手,散布Go語言惡意程式Vampire Bot

◆哈蕯克駭客Cavalry Werewolf鎖定俄羅斯公共機構,運用FoalShell、StallionRAT從事攻擊

◆郵件伺服器Zimbra零時差漏洞遭到利用,駭客濫用行事曆檔案觸發

◆資安院針對中國防火長城資料外洩的資料進行分析,警告中國會將臺灣當作攻擊的跳板,臺灣民眾在中國使用網路服務要提高警覺

【漏洞與修補】

多家大型語言模型服務曝ASCII走私風險,Gemini與Grok被點名

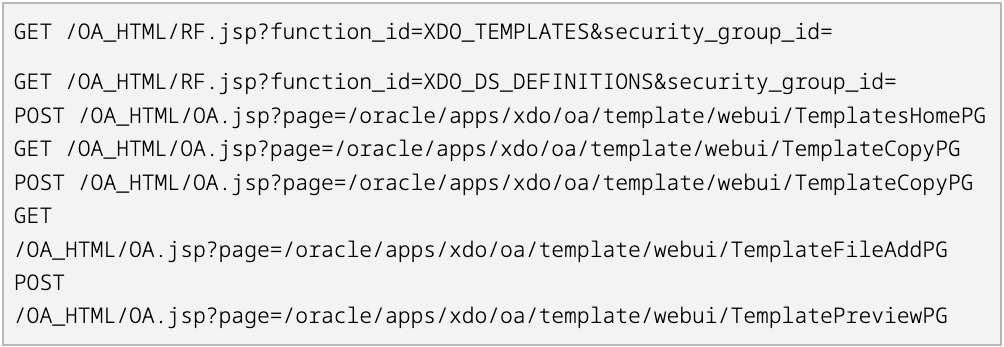

資安公司FireTail研究發現,多家大型語言模型服務可能面臨ASCII走私(ASCII Smuggling)攻擊風險,其中Gemini、Grok與DeepSeek在測試中被證實可能受此手法影響。研究指出,這類攻擊在與企業應用或生產力服務深度整合的情境下風險更高,例如語言模型在處理行事曆、郵件或文件內容時,可能讀取到介面上看不見但實際存在的隱藏指令。

所謂ASCII走私,是利用Unicode Tags區段與零寬控制字元,把隱形內容夾帶在看似正常的文字裡,由於這些字元在多數人機介面不顯示,因此畫面上看起來乾淨無異常,但大型語言模型在前處理階段仍會接收並解析完整的原始字串。當介面顯示的內容與模型實際接收到的輸入不一致時,系統的決策或自動化流程可能在使用者無察覺的情況下被改變。

其中,在Google Workspace環境裡,攻擊者可提供含隱形字元的行事曆邀請,受邀者在日曆中只看到普通標題,但Gemini在讀取事件時會解析隱藏指令,進而覆寫描述、連結甚至建立者資訊。測試指出即使受害者未按下接受,模型仍會處理該事件物件,擴大了社交工程與身分偽冒的風險。

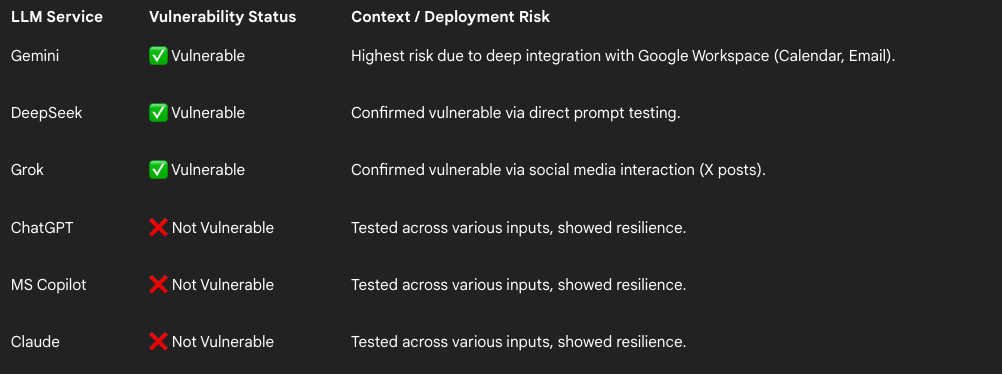

上週非關聯式資料庫Redis的資安團隊發布資安公告,指出他們發布6.2.20、7.2.11、7.4.6、8.0.4,以及8.2.2版,修補存在於Lua元件的資安漏洞CVE-2025-49844,此為記憶體釋放後再存取使用(Use After Free)型態的弱點,攻擊者有機會用來遠端執行任意程式碼(RCE),CVSS風險達到滿分10分,相當危險。通報此事的資安業者Wiz指出,此漏洞存在於近13年版本的Redis,而且雲端環境有四分之三採用這些有弱點的Redis版本,影響範圍相當廣泛。

在今年5月舉行的漏洞挖掘競賽Pwn2Own Berlin 2025,Wiz揭露這個弱點,並將其命名為RediShell,該公司強調,這是第一個被評為重大層級的Redis資安漏洞,危險性不光是因為能用於RCE攻擊,同時也反映常見的使用方式及部署型態所存在的問題。此漏洞存在於Redis原始碼長達13年,攻擊者只要在通過身分驗證的情況下,發送惡意Lua指令碼,就有機會逃逸Lua沙箱,並在Redis主機執行任何程式碼,從而完全存取主機系統,竊取、抹除、加密敏感資料,或是挾持資源,甚至能在雲端環境橫向移動。由於Lua指令碼是Redis預設支援的功能,若是IT人員沒有關閉這項功能,就會曝險。

遊戲開發平臺Unity通報高風險漏洞,可能被濫用執行任意程式碼

Unity通報一項高風險漏洞CVE-2025-59489,影響自Unity 2017.1起建置的Android、Windows、macOS與Linux應用。該漏洞源於命令列參數可被濫用以載入與執行外部程式碼,攻擊者要是取得本機存取權,可能在應用中執行任意程式碼或提升權限。官方表示目前未觀察到實際攻擊案例,並已釋出修補版本與可直接更新既有應用的工具。

Unity提供兩種修補方式,其一為使用已修補版本的Unity Editor重新開啟專案、重建並測試後再發行,其二則是在無法即時重建或需進行臨時修補時,利用Unity Application Patcher直接修補現有的Android、Windows或macOS建置檔。官方提醒,修補工具可能與部分防竄改或反外掛機制產生相容性問題,開發者在部署前應完整驗證。

CVE-2025-59489的影響範圍廣泛,主要平臺業者也迅速採取防護措施。Valve在Steamworks發布公告提醒Unity開發者盡速更新並重新測試遊戲,同時釋出新版Steam用戶端因應;微軟則在MSRC安全更新指引中收錄CVE-2025-59489警告此事,並更新了Microsoft Defender的威脅偵測模組,辨識並攔截相關漏洞利用手法。

其他資安產業動態

◆Docker向中小企業及新創的開發團隊招手,開放Hardened Images目錄無限制存取

近期資安日報

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09