上週非關聯式資料庫Redis的資安團隊發布資安公告,指出他們發布6.2.20、7.2.11、7.4.6、8.0.4,以及8.2.2版,修補存在於Lua元件的資安漏洞CVE-2025-49844,此為記憶體釋放後再存取使用(Use After Free)型態的弱點,攻擊者有機會用來遠端執行任意程式碼(RCE),CVSS風險達到滿分10分,相當危險。通報此事的資安業者Wiz指出,此漏洞存在於近13年版本的Redis,而且雲端環境有四分之三採用這些有弱點的Redis版本,影響範圍相當廣泛。

通過身分驗證的攻擊者能透過特製的Lua指令碼來操縱Garbage Collector,觸發記憶體釋放後再存取使用的現象,而有機會發動RCE攻擊。所有版本的Redis只要啟用Lua指令碼功能,就存在這項漏洞。

在今年5月舉行的漏洞挖掘競賽Pwn2Own Berlin 2025,Wiz揭露這個弱點,並將其命名為RediShell,該公司強調,這是第一個被評為重大層級的Redis資安漏洞,危險性不光是因為能用於RCE攻擊,同時也反映常見的使用方式及部署型態所存在的問題。此漏洞存在於Redis原始碼長達13年,攻擊者只要在通過身分驗證的情況下,發送惡意Lua指令碼,就有機會逃逸Lua沙箱,並在Redis主機執行任何程式碼,從而完全存取主機系統,竊取、抹除、加密敏感資料,或是挾持資源,甚至能在雲端環境橫向移動。由於Lua指令碼是Redis預設支援的功能,若是IT人員沒有關閉這項功能,就會曝險。

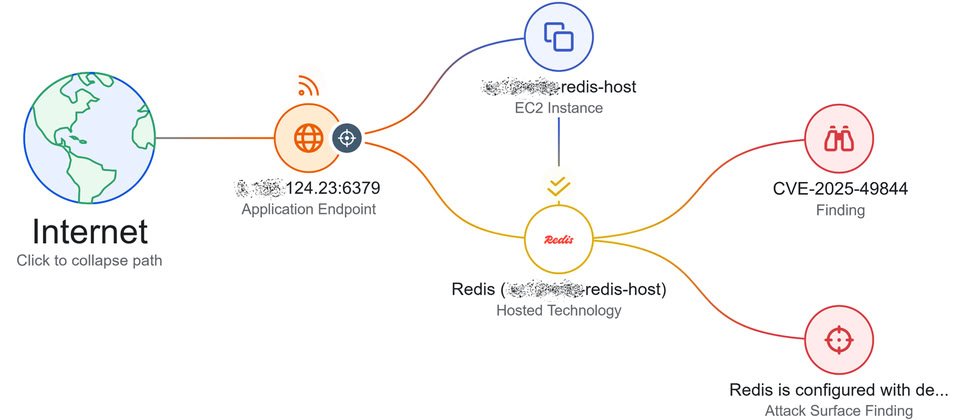

雖然利用RediShell存在必要條件,攻擊者必須事先通過身分驗證,然而Wiz指出雲端環境存在不少配置不安全的Redis系統,而有機會遭到滲透,他們約找到33萬個能透過網際網路存取的Redis執行個體(Instance),其中6萬個不需通過身分驗證。此外,還有57%的雲端環境透過容器映像的方式部署Redis,其中有許多並未採取適當的資安強化措施。

對此,Wiz呼籲IT人員儘速採取行動,包含立即升級新版Redis、啟用身分驗證機制、停用Lua Script等不必要的功能、以最小權限執行、啟用事件記錄及監控、利用防火牆及虛擬私有雲(VPC)落實網路層級存取控制,以及限制只能經由授權的網路環境存取Redis。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09