為了迴避資安系統的偵測,駭客利用公開、合法的工具從事攻擊,幾乎可說是常態,而且駭客還會尋找鮮少被濫用的工具來犯案,以防相關手法被識別出來。

資安業者Huntress揭露中國駭客鎖定網頁伺服器的攻擊行動,他們利用事件記錄中毒(Log Poisoning,也稱做Log Injection)的攻擊手法,意圖部署名為中國菜刀(China Chopper)的Web Shell,進而透過網頁應用程式滲透測試工具AntSword控制網頁伺服器,然後他們再濫用另一款開源監控工具「哪吒(Nezha)」,從而在受害主機執行命令。根據調查結果,超過100臺網頁伺服器可能受害,而且臺灣受害主機數量最多,有22臺,日本、韓國、香港也出現災情。Huntress指出,這是首度看到有人濫用Nezha從事網路攻擊的情況。

這起事故最早可追溯至今年8月,針對攻擊行動發生的過程,Huntress指出駭客鎖定存在弱點且能透過網際網路存取的網頁應用程式而來,其中一起是針對資料庫管理介面phpMyAdmin而來,該網頁伺服器採用了預設的phpMyAdmin組態,無須通過身分驗證就能存取。一旦駭客存取了管理介面,他們就會將語言設置為簡體中文,隨後存取伺服器的SQL查詢介面,並下達SQL命令,利用事件記錄中毒手法,藉由phpMyAdmin與MariaDB部署與執行Web Shell。

究竟駭客如何進行事件記錄中毒攻擊?具體來說,他們將Web Shell的有效酬載埋藏在MariaDB的事件記錄資料當中。為了達到目的,他們首先啟用了事件記錄的查詢功能,以便將所有查詢寫入磁碟;接著發出帶有Web Shell的單行查詢,使得有效酬載存放於事件記錄檔案。Huntress特別提及,攻擊者會將事件記錄檔案的副檔名設置為.php,這麼做他們後續只要向伺服器發送POST請求,就能執行Web Shell。

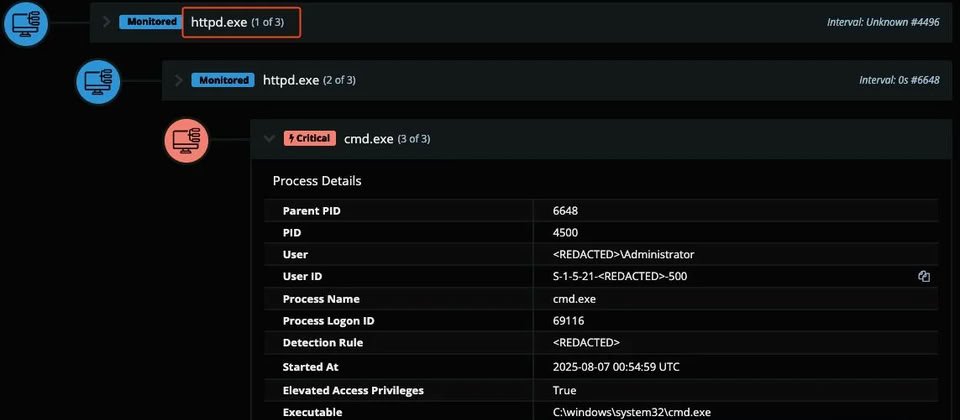

駭客透過Apache網頁伺服器的httpd.exe執行子程序,以載入Web Shell,後續他們利用AntSword,從設置在Cloudflare的網頁當中,下載有效酬載,從而於受害伺服器植入Nezha的代理程式。最終攻擊者利用Nezha執行PowerShell,設置Microsoft Defender的白名單功能,並部署後門程式Ghost RAT。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-06

2026-03-09