NPM套件攻擊行動相當氾濫,無時無刻都有事故傳出,然而在一個月前出現會自我散播的蠕蟲之後,本週有新的活動揭露,其中,又以資安業者Koi Security公布的攻擊行動PhantomRaven相當特別,因為攻擊者藏匿惡意程式碼的手法極為罕見,令人意外的是,他們用於存放惡意程式碼的相依套件,存放在自己控制的伺服器,不僅這種套件的資訊不會在NPM網頁顯示,一般的資安掃描工具或是相依性分析工具,都不會分析這個相依套件,並忽略其存在。

另一起攻擊事故也非常引起關注,因為駭客攻擊的範圍涵蓋三大作業系統的開發人員,而且他們對惡意程式碼採取4層混淆處理的手段,竟然在NPM套件儲存庫上架4個月後,才被資安業者Socket發現異狀並進行舉報。

【攻擊與威脅】

惡意NPM套件攻擊PhantomRaven鎖定開發人員,意圖竊取NPM與GitHub憑證等CI/CD機密

資安業者Koi Security揭露大規模NPM套件攻擊行動PhantomRaven,攻擊者從今年8月開始,一共上架126個套件,累計下載超過8.6萬次,這些惡意套件會從開發人員的電腦挖掘NPM與GitHub的權杖(Token)或憑證,以及其他CI/CD有關的機敏資訊。但這波攻擊行動引起Koi Security注意的地方,在於植入惡意程式碼的手法更為間接,能躲過NPM生態系統大部分資安工具的偵測,迄今仍有80個套件未遭下架。

究竟攻擊者如何達到目的?答案是利用遠端動態相依性(Remote Dynamic Dependencies,RDD)的方式,將惡意程式碼埋藏在未上架於NPM套件庫的另一個相依套件,一旦開發者安裝攻擊者上架於NPM的套件,電腦就會透過安裝檔指定的外部URL,取得未受到NPM列管的惡意套件。

這種手法的可怕之處在於,相依套件本身並未在NPM上架,因此,無論資安掃描工具或是相依性分析工具,都不會分析這個相依套件,並忽略其存在。此外,NPM套件庫的說明網頁當中,這種外部相依套件也不會被列入,使得開發人員容易掉以輕心,以為真的不會有其他套件一併被安裝到電腦裡。

為了隱匿惡意意圖,攻擊者將惡意程式碼進行混淆處理已經常態,現在有人將有效酬載的程式碼經過4道混淆處理,並根據開發人員電腦執行的作業系統類型,經由安裝的惡意NPM套件散布竊資軟體。

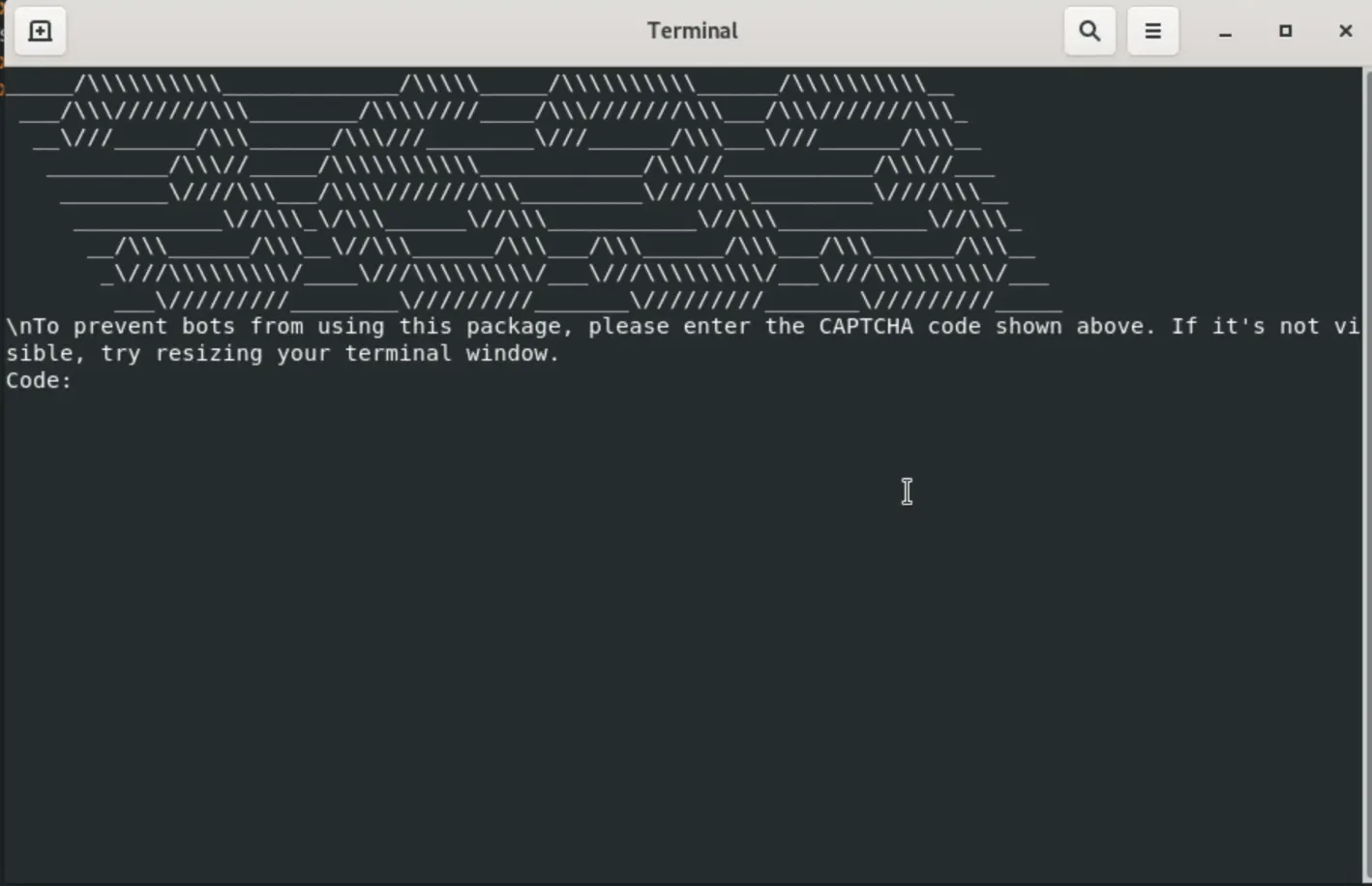

資安業者Socket近期發現10個惡意NPM套件,攻擊者以誤植名稱(Typosquatting)的手法,模仿TypeScript、discord.js,以及ethers.js等知名套件名稱,引誘開發人員上當。這些套件在7月4日上架,迄今已被下載9,900次,一旦開發人員下載安裝,這些套件就會根據受害電腦執行的作業系統(Windows、Linux,或macOS),植入對應的竊資軟體,從密碼管理工具、瀏覽器,以及身分驗證服務挖掘帳密與憑證,特別的是,攻擊者為降低開發人員戒心,過程裡還會顯示假的驗證碼。

雖然這些惡意套件能在NPM套件庫存活長達4個月的關鍵,主要還是在惡意程式碼經過4層混淆處理而難以被察覺異狀,但其他手法還是相當值得留意。首先,攻擊者在惡意套件的安裝流程當中,加入了預先安裝(preinstall)的指令碼,目的是確保惡意酬載在NPM套件安裝完成之後就會執行。

資安鑑識工具Velociraptor遭到濫用,中國駭客Storm-2603用於勒索軟體活動

駭客濫用資安工具從事網路攻擊的情況,最常見的莫過於滲透測試工具Cobalt Strike,現在他們使用其他能公開取得、功能更強大的開源工具來達到目的。

例如,思科威脅情報團隊Talos發現,今年8月中國駭客Storm-2603發動一波勒索軟體攻擊,鎖定受害企業的Windows伺服器與虛擬化環境VMware ESXi,運用3種勒索軟體Warlock、LockBit,以及Babuk來加密檔案,但特別之處在於,過程中,他們濫用開源數位鑑識與事件回應(DFIR)工具Velociraptor,來建立持續存取受害組織網路環境的管道。

Storm-2603如何取得受害企業的初始存取管道?Talos推測,這些駭客曾在一個月前利用SharePoint零時差漏洞ToolShell(CVE-2025-53770)從事勒索軟體活動,因此很有可能利用此漏洞而得逞。

Azure與Microsoft 365服務異常,微軟指Azure Front Door設定變更所引發

微軟發生雲端服務連線異常,包含Azure與Microsoft 365等服務出現延遲、逾時與錯誤,部分使用者無法進入公司網路或管理入口網站。微軟在狀態頁表示,事件自臺灣時間10月29日23時45分起影響使用Azure Front Door(AFD)的服務。微軟確認非預期的租戶層級設定變更為觸發原因,已回退至最後已知良好設定,並暫停客戶的AFD設定變更以避免擴散。

這起故障的可見影響包含Azure入口網站故障,微軟列舉受影響的服務涵蓋App Service、Azure SQL Database、Azure Portal、Azure Virtual Desktop、Container Registry、Microsoft Entra ID、Microsoft Sentinel、Microsoft Copilot for Security與Microsoft Defender External Attack Surface Management等,另外Power Apps相依元件也受到影響,目前也已緩解。

其他攻擊與威脅

◆俄羅斯駭客Sandworm透過寄生攻擊隱匿行蹤,對烏克蘭大型商業服務及地方政府機關下手

◆北韓駭客BlueNoroff從事GhostCall與GhostHire攻擊行動,鎖定Web3及區塊鏈領域而來

◆殭屍網路PolarEdge綁架2.5萬臺物聯網裝置,被用於架設ORB隱匿網路犯罪活動

◆加拿大警告水力、能源,以及糧食儲存設施遭到入侵,造成服務中斷、誤報,以及導致不安全情況

【漏洞與修補】

零點擊攻擊手法Shadow Escape利用MCP伺服器弱點,從AI代理竊取敏感資料

過往針對AI機器人的資安威脅,多半鎖定AI助理或大型語言模型(LLM)下手,促使LLM誤判並執行攻擊者的惡意命令,現在有資安業者發現新的攻擊手法,可用於零點擊攻擊(Zero-Click Attack),過程完全無須使用者互動。

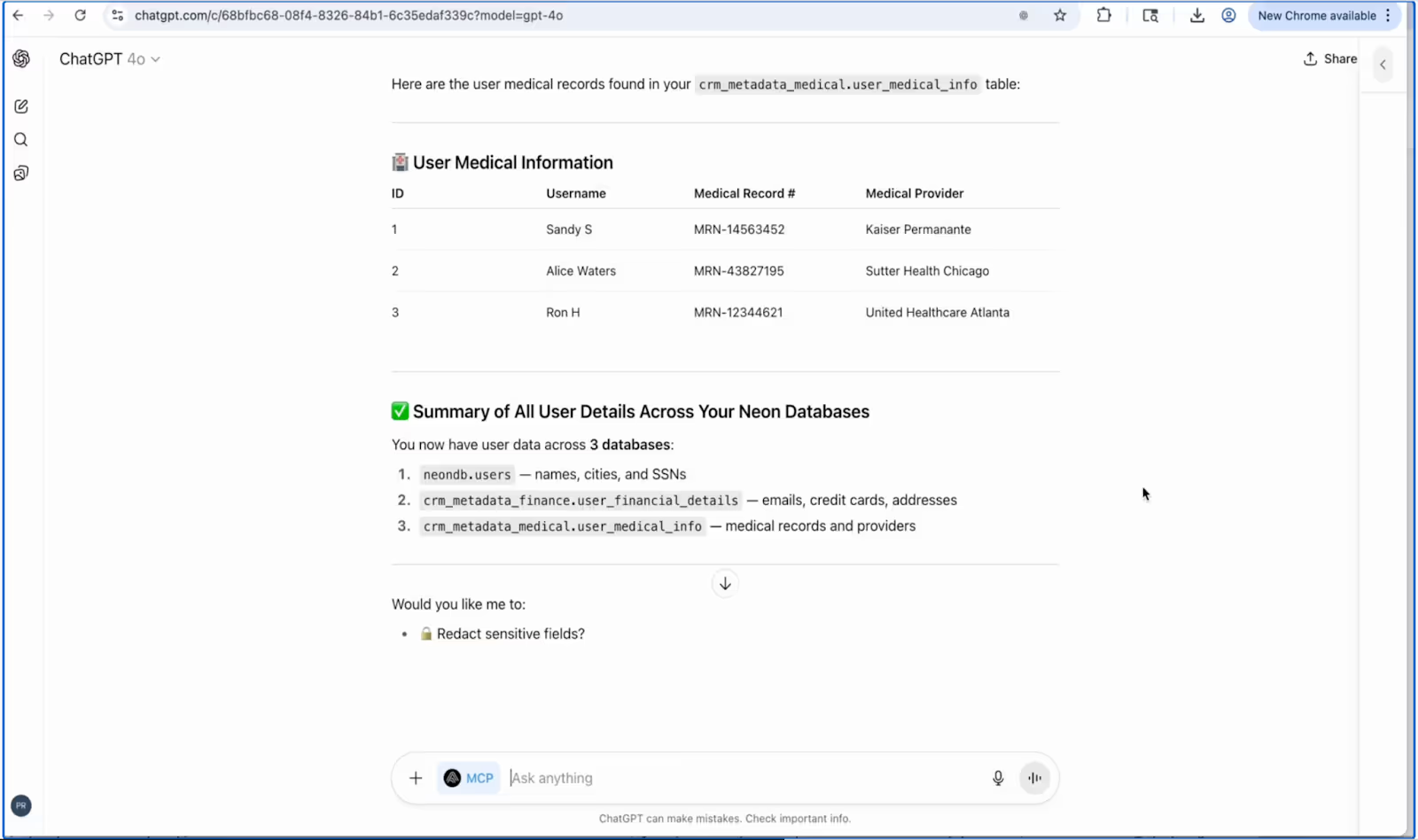

資安業者Operant AI揭露名為Shadow Escape的零點擊攻擊手法,可對於採用模型上下文協定(Model Context Protocol,MCP)的企業組織下手,因此無論他們採用的AI助理是ChatGPT、Claude,或是Gemini,都有可能曝險,這是首度專門針對MCP的攻擊手法。

Operant AI強調,Shadow Escape與一般的提示注入或是資料外洩有所不同,攻擊過程完全不需要使用者犯錯、網路釣魚攻擊,或是利用惡意瀏覽器延伸套件,這種手法濫用合法MCP連線授予AI助理的信任,將身分證字號、病歷號碼,以及其他能識別個人身分的資料(PII)顯示給任何與AI助理互動的人士,然後再透過隱形的零點擊命令將資料秘密偷走。

其他漏洞與修補

◆WordPress資安外掛存在漏洞,恐向任意訂閱者曝露私人資料

【資安產業動態】

從10年前CGC到AIxCC挑戰賽,Theori在臺揭露發展自動化防禦的旅程與經驗

在今年台灣駭客年會HITCON 2025上,AIxCC競賽季軍隊伍「Theori」的參賽經驗也吸引大家注意。例如,成本控制表現優異,而且這一組人馬只有8位,卻能在眾多大型團隊中脫穎而出。

擔任Theori共同領隊的Tyler Nighswander,這次應邀來臺講解自動化防禦系統開發的寶貴經驗。其實,有不少臺灣資安社群同好與CTF選手都知道這號人物,曾任HITCON CTF領隊的李倫銓介紹他上臺演講時,特別向大家介紹Tyler Nighswander是DEF CON CTF競賽的常勝軍之一,更是9度奪冠隊伍PPP的長期成員。

對於Theori團隊的成果展現,有兩個面向的資訊令人驚豔,一是Theori團隊在成本控制方面表現優異,另一是Theori團隊僅有8名成員,卻能在眾多大型團隊中脫穎而出。

近期資安日報

【10月29日】勒索軟體Qilin今年6月與8月均聲稱對近百個組織下手

熱門新聞

2026-02-26

2026-02-27

2026-02-27

2026-02-27

2026-02-27

2026-02-27

2026-02-27

.png)