10月22日網際網路系統協會(ISC)發布DNS伺服器軟體BIND更新,修補3項高風險資安漏洞CVE-2025-40778、CVE-2025-40780,以及CVE-2025-8677,這些漏洞一旦遭到利用,攻擊者有機會遠端進行快取中毒攻擊,或是造成服務中斷(DoS)的現象。由於BIND是目前最普遍使用的DNS伺服器軟體,因此,相關漏洞的處理,茲事體大,用戶應儘速升級9.16.50、9.18.41、9.20.15,或9.21.14版因應。ISC強調,這些漏洞沒有其他替代緩解措施能夠因應。

根據CVSS風險評分,較危險的是CVE-2025-40778與CVE-2025-40780,這兩個漏洞都能導致快取中毒,其中CVE-2025-40778在特定的情況下,BIND對於收到的答案檢查過於寬鬆,使得攻擊者能在快取注入偽造的資料;另一個漏洞CVE-2025-40780,出現在偽隨機數生成器(Pseudo Random Number Generator,PRNG),攻擊者有機會推測來源連接埠與BIND使用的ID,這些漏洞的CVSS風險評分都達到8.6分(滿分10分)。

第三個漏洞CVE-2025-8677,攻擊者可透過格式錯誤的DNSKEY,導致BIND伺服器資源耗盡,CVSS風險為7.5。

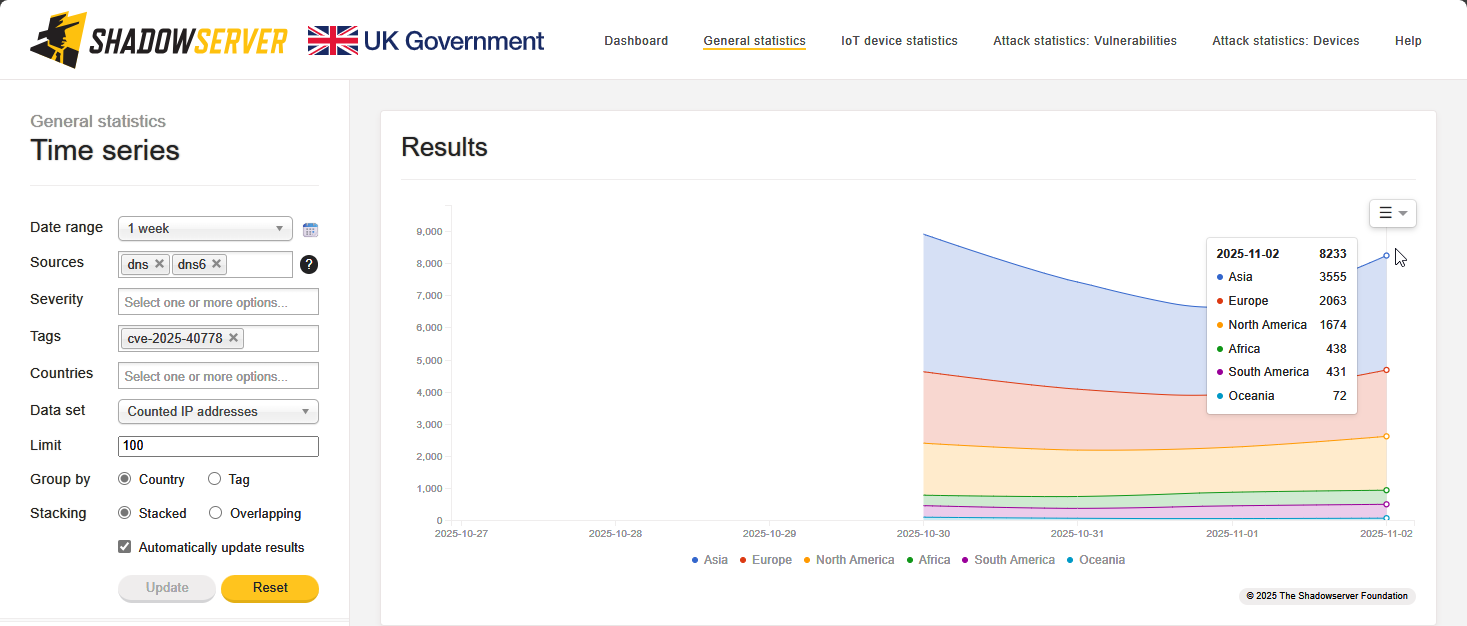

值得留意的是,事隔一週,仍有6千至8千臺BIND伺服器存在相關漏洞。Shadowserver基金會提出警告,他們在10月30日看到8898臺BIND主機尚未修補CVE-2025-40778,到了11月1日降至6653臺。我們實際檢視相關資料,11月2日又出現增加的現象,共有8223臺DNS解析器曝險,其中亞洲地區最多,有3555臺,歐洲與美洲居次,分別有2063臺與1674臺。從國家來看,美國有約1300臺最多,俄羅斯、伊朗,以及法國居次,分別有637、598、547臺。在臺灣,有71臺BIND伺服器尚未修補而曝險。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10