駭客以合法服務掩蓋網路犯罪的情況,其中一種就是利用雲端服務來充當C2通訊管道,不過,在最近一起供應鏈攻擊裡,攻擊者竟是透過受害組織的裝置管理平臺來達到目的。

資安業者Palo Alto Networks揭露國家級駭客攻擊行動CL-STA-1009,駭客運用名為Airstalk的惡意程式,鎖定業務流程外包業者(BPO)從事供應鏈攻擊,企圖從受害電腦竊取瀏覽器存放的敏感資料,包括Cookie、上網記錄,以及書籤,再者,該惡意程式還能讓攻擊者對受害電腦進行螢幕截圖。

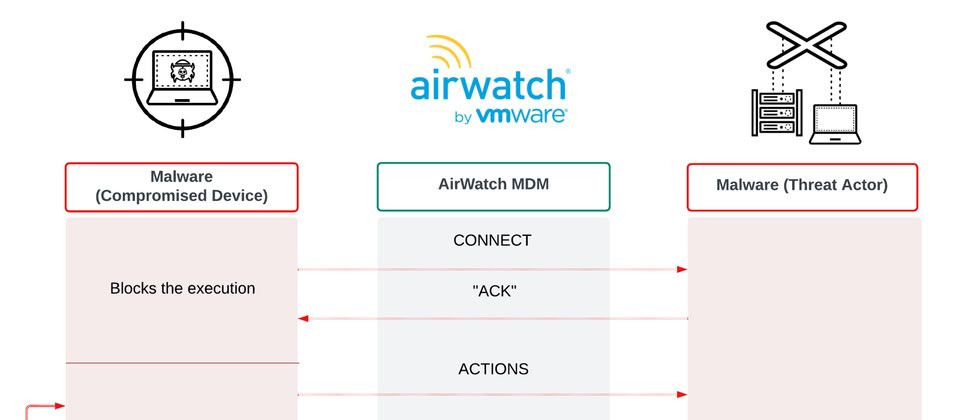

此惡意程式的獨特之處,在於駭客濫用VMware的裝置管理平臺Workspace ONE Unified Endpoint Management(原名AirWatch)特定API,來建立C2通道,主要遭到濫用的功能,包含管理自定型態裝置的屬性,以及檔案上傳機制。

Palo Alto Networks一共看到兩種型態的Airstalk,其中一種是PowerShell型態的惡意軟體,另一種則是以.NET開發而成。兩者在建立C2通訊的方法相同,都是濫用Workspace ONE Unified Endpoint Management平臺的API來達到目的,不過,其中.NET版本具備較多功能,而且,C2通訊協定與鎖定的瀏覽器與PowerShell版本相比,也有所不同。

究竟CL-STA-1009如何濫用相關的API?Palo Alto Networks拆解PowerShell版Airstalk指出,此惡意程式濫用API端點/api/mdm/devices/與攻擊者通訊,並透過自訂裝置屬性的功能儲存連線資訊,以及充當隱密交換的管道(Dead Drop)。

Dead Drop源自間諜術語,意指情報員與聯絡人的秘密通訊方法,在雙方不直接解觸的情況下,交換情報或是物品。而這樣的用語延伸到資安領域,通常會運用非同步通訊機制,透過API或特定管道留下訊息,以便攻擊者後續存取。

此外,Airstalk還會運用另一個API端點/api/mam/blobs/uploadblob,作為上傳檔案的管道。

該後門程式的主要功能,就是從Chrome搜括用戶的各式資料及Cookie。

後續Palo Alto Networks發現.NET版本的Airstalk,該後門程式同時能對Chrome、Edge,以及新興企業瀏覽器Island Browser下手,再者,.NET版本後門採用特定應用程式簽章及中繼資料,來偽裝成VMware應用程式。附帶一提的是,此後門可透過多執行緒進行C2通訊,並具備Beacon的功能。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10