一個月前資安業者Koi Security提出警告,他們在開源Visual Studio Code(VS Code)延伸套件市集Open VSX當中,發現第一個蠕蟲程式GlassWorm,後續經Open VSX的營運單位Eclipse基金會著手清除,如今再傳此蠕蟲程式透過惡意延伸套件岀現在Open VSX。

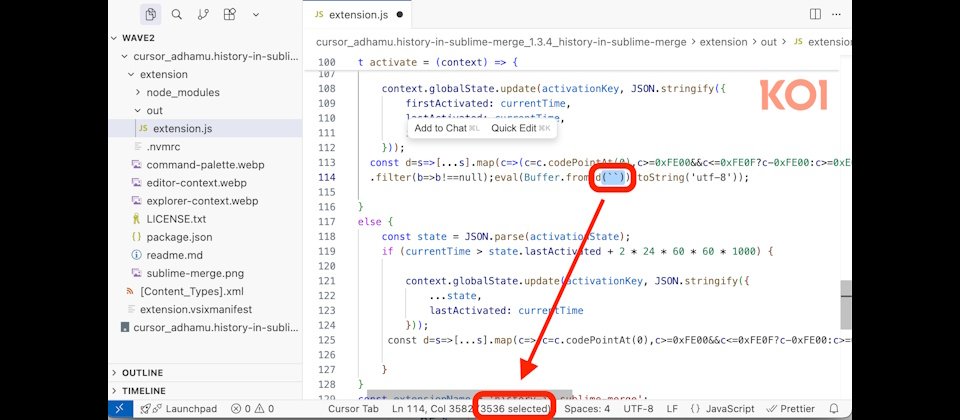

Koi Security於11月6日偵測到新一波GlassWorm活動,這次有三個套件出現明確的GlassWorm特徵,它們是:ai-driven-dev.ai-driven-dev、adhamu.history-in-sublime-merge,以及yasuyuky.transient-emacs,分別被下載3,300、4,000,以及2,400次,換言之,總共可能發生約9,700次的惡意軟體感染行為。這些套件都包含人眼看不見的Unicode字元,但都能透過JavaScript解譯器執行。

該資安業者設法存取攻擊者的環境,結果發現一份受害者名單,包含數十名開發人員及組織,他們遍布在美國、南美洲、歐洲,以及亞洲,其中有中東的政府機關受害。值得留意的是,雖然攻擊者透過新的Solana交易來散布有效酬載,但C2與資料外洩伺服器與先前活動相同,代表相關攻擊已經持續約有一個月。

根據攻擊者不慎曝露在伺服器上的端點活動分析,他們使用俄文進行溝通,並運用開源瀏覽器延伸套件C2框架RedExt架設基礎設施,此外,Koi Security也掌握這些駭客加密貨幣交易所與即時通訊軟體的帳號,並將相關資料提供執法機構與通知受害者。該公司強調,他們確認的受害者只有一小部分,實際的規模應該遠大於此。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02