今天有許多消息與資安漏洞有關,其中又以Google發布安卓11月例行更新最受到關注,原因是其中有一個是危險程度最高的資安漏洞CVE-2025-48593,一旦攻擊者成功利用,就能遠端執行任意程式碼(RCE),而且過程中完全不需使用者點擊,儘管Google並未公布其他資訊,不過有資安新聞網站推測,攻擊者很可能透過特製網路封包與側載第三方應用程式的手法來觸發漏洞。

另一項值得注意的消息,是漏洞利用的攻擊行動,駭客鎖定的是微軟在10月例行更新(Patch Tuesday)之後發布額外修補程式的WSUS資安漏洞CVE-2025-59287,資安業者Darktrace已發現相關攻擊行動,其中一起受害組織被植入竊資軟體Skuid。

【攻擊與威脅】

微軟WSUS漏洞掃描活動遽增,攻擊者用於植入Skuld竊資軟體

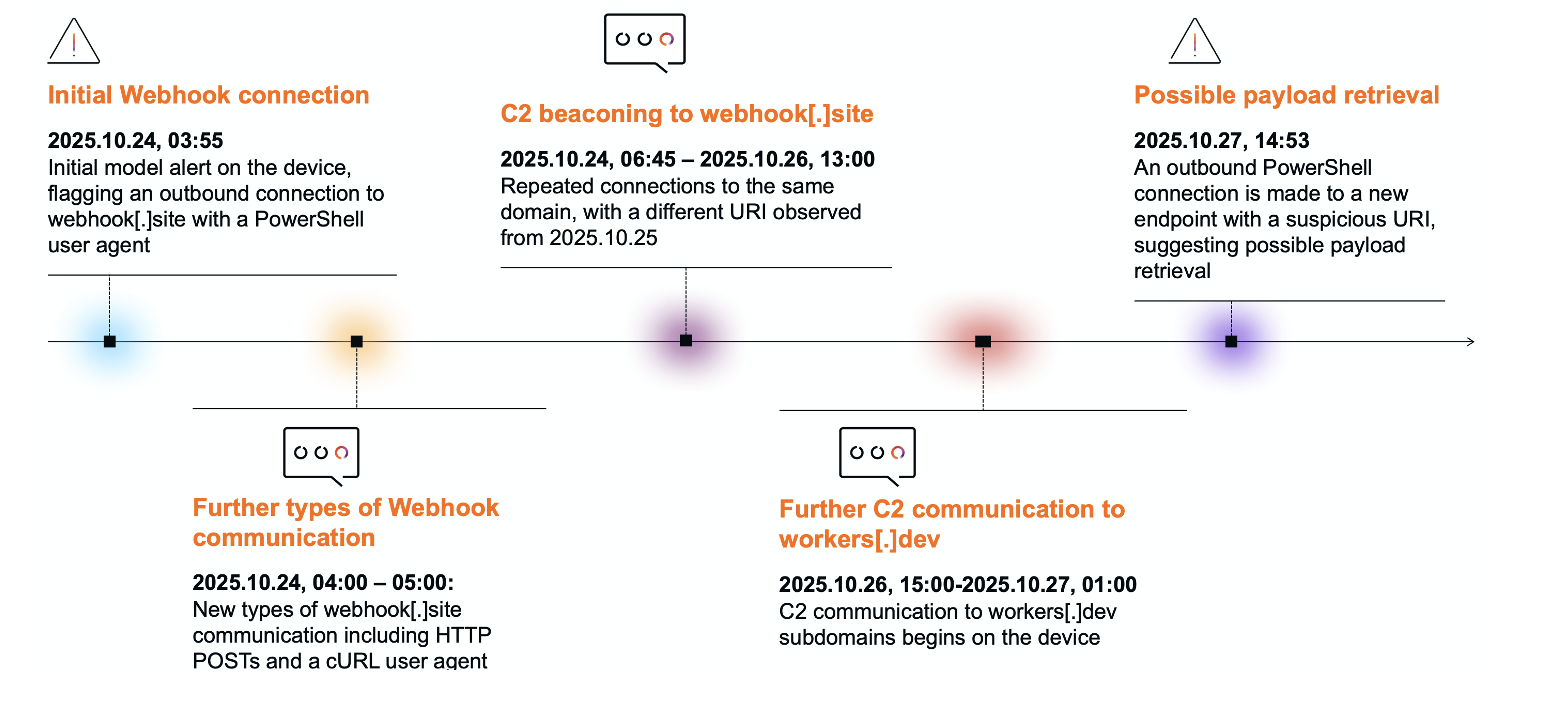

微軟在10月的安全更新修補Windows Server Update Services(WSUS)遠端程式碼執行(RCE)漏洞CVE-2025-59287,兩周前傳出有人根據已經公布的概念驗證程式碼(PoC),企圖將這項漏洞用於攻擊行動。

系統網路安全協會(SANS)本周提出警告,他們發現漏洞攻擊活動遽增的現象。SANS的感測器通報防火牆紀錄偵測到上周以來,針對8530及8531二個TCP通訊埠的掃描活動大幅增加,通報量來到3,000到3,200起,為前幾周的4倍左右。

同時,資安廠商Darktrace發現已經有實際漏洞濫用活動,他們看到美國資訊及通訊公司與教育機構遭到入侵,其中一起攻擊者於受害組織植入了竊資軟體Skuld。

物流與貨運業者遭到鎖定,歹徒利用遠端管理工具入侵網路環境,竊取貨物牟取經濟利益

為了以合法手段掩護非法活動,駭客運用受害企業組織建置的應用程式、作業系統內建元件,或是企業組織常用的工具從事寄生攻擊(LoL),最近濫用遠端管理工具(RMM)的情況,突然變得極為頻繁。

週一資安業者Proofpoint揭露針對運輸業者及物流業者的攻擊行動,就是這種型態的事故。攻擊者透過網路攻擊竊取帳號與相關權限,假冒合法身分競標貨物,並與犯罪組織合作,在運輸過程竊取貨物並轉售牟利。在網路攻擊的流程當中,合法的遠端管理工具濫用是主要關鍵。Proofpoint強調,雖然他們本次調查的事故發生在北美,但這種類型的網路犯罪活動,在全球各地都會發生,其中事故最頻繁的地區,涵蓋巴西、墨西哥、印度、美國、德國、智利,以及南非。

針對相關事故發生的時間,最早可追溯到今年1月,不過,Proofpoint在過去兩個月內,就發現接近20起事故,由於得逞後往往能造成數百萬美元的損失,因此這樣的情況已經引起當局重視。

SonicWall說明9月防火牆組態備份服務遭駭,確認攻擊者是國家級駭客

9月中旬資安業者SonicWall通知用戶有資安事故,原因是防火牆管理員備份組態的雲端服務MySonicWall遭未經授權存取,這些備份資料包含密碼、金鑰,以及其他敏感資訊,由於可能用於侵入防火牆而引起外界關注,後續在10月中旬表示,所有MySonicWall用戶都受到影響,現在SonicWall公布最新調查結果,揭露攻擊者的身分。

本週SonicWall指出,這起事故其實是國家資助的駭客所為,他們透過API呼叫的方法對雲端環境下手,從而達到未經授權存取雲端備份檔案的目的。SonicWall強調,先前頻繁針對該廠牌防火牆的勒索軟體駭客組織Akira,與本次事故無關。

對於這起事故是否也影響MySonicWall以外的產品或服務?SonicWall強調,旗下產品或韌體未受到波及,該公司的系統、工具、原始碼,以及客戶的網路環境,也沒有遭到破壞或服務中斷。

瑞典隱私保護局調查Miljödata外洩勒索案,150萬筆公部門個資流入暗網

瑞典隱私保護局(IMY)宣布,針對人資與職業安全系統供應商Miljödata遭駭客攻擊導致大量個資外洩一事,正式展開GDPR稽核。此次稽核鎖定Miljödata本身,以及哥德堡市政府、阿姆胡特市政府與西曼蘭省政府3個使用單位。IMY指出,檢方掌握的外流規模超過150萬名自然人資料,且多數檔案已在暗網被公開。

IMY將調查資安控制是否失當,以及處理的個資類型與對象,包含是否涉及受保護身分者、已離職多年員工與兒少,並不排除後續依風險擴大抽查對象。官方表示,這起外洩事件導致瑞典相當比例人口的個資在暗網曝光,其中部分屬於敏感性資訊。

事件發生於今年8月底,Miljödata遭勒索軟體入侵,數周後外洩資料陸續出現在暗網。外洩內容涵蓋姓名、電話、住址、生日、性別、電子郵件與政府核發個人識別號碼等敏感資訊。Have I Been Pwned網站在9月將此事件納入資料庫,顯示約87萬筆獨立電子郵件地址受到影響。

其他攻擊與威脅

◆惡意軟體PromptFlux濫用Gemini動態改寫程式碼,企圖強化迴避偵測的能力

◆寄生攻擊出現新型態手法,攻擊者可濫用作業系統內建的AI平臺傳送惡意程式

◆惡意軟體Gootloader休兵半年重出江湖,透過SEO中毒散布

◆駭客組織鎖定伊朗與以色列局勢而來,鎖定學者與外交政策專家下手

◆現代汽車旗下的北美IT服務供應商資料外洩,社會安全碼與駕照曝險

【漏洞與修補】

11月3日Google發布11月Android例行安全更新,特別的是,這次僅有修補二項Android漏洞,其中又以零點擊的遠端程式碼執行(RCE)漏洞最受到關注。

本月修補的二項漏洞都是位於系統核心元件。其中嚴重程度被列為最高的CVE-2025-48593,由於攻擊者不必取得額外權限,即可遠端執行程式碼,過程不需任何使用者點擊等互動。本漏洞影響範圍涵蓋Android 13到16。

對於這個漏洞造成的危險,根據Cybersecurity News報導指出,濫用這類漏洞,攻擊者只要傳送改造過的網路封包,或利用側載或第三方軟體平臺載入惡意App。而一旦遠端程式碼執行成功,Android裝置可能被竊取資料、植入勒索軟體或被收編為殭屍網路成員。

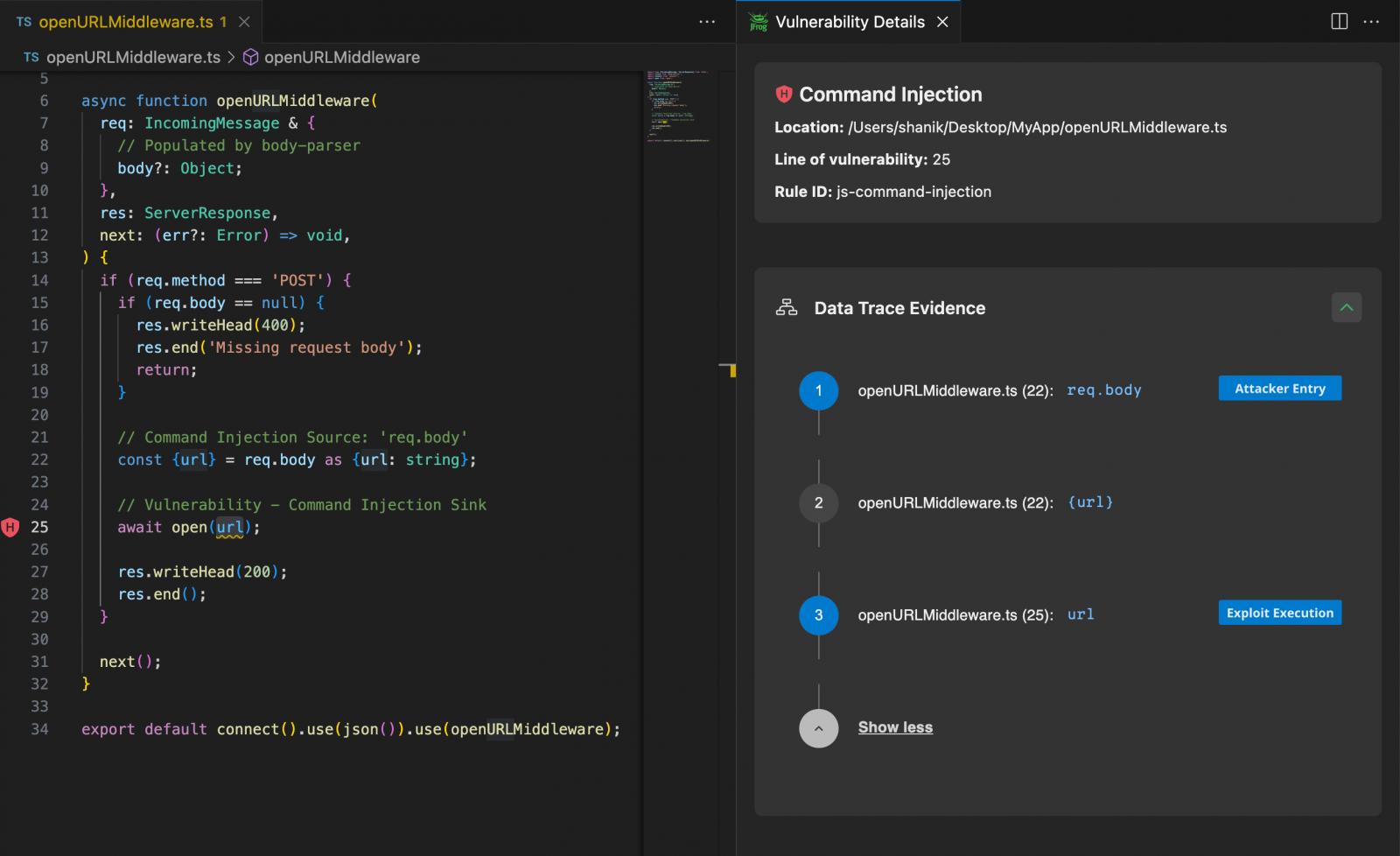

NPM套件React Native命令列工具存在重大漏洞,攻擊者恐在開發環境執行任意命令

在網站開發領域熱門的React Native Community CLI(@react-native-community/cli)的NPM套件,資安業者JFrog本週揭露當中存在重大層級的漏洞CVE-2025-11953,由於該套件每週下載次數約為2百萬,因此漏洞的影響範圍將會非常廣泛,恐有數百萬開發人員曝險,呼籲開發人員要儘速套用20.0.0以上的新版套件因應。

上述漏洞存在於4.8.0至20.0.0-alpha.2版套件,一旦攻擊者成功利用漏洞,就有機會在未經身分驗證的情況下,於開發伺服器執行任何作業系統層級的命令,CVSS風險值為9.8(滿分10分),Meta獲報後,於10月初發布20.0.0版修補。

不過,JFrog強調並非所有使用此NPM套件的開發人員都受到漏洞影響。首先,開發人員必須透過套件啟動React Native專案,並透過特定命令啟動開發伺服器Metro,就有可能曝險。他們提及,若是開發人員並未使用Metro,應該就不會受到影響。

資安廠商Imperva發現,Docker存在一項重大漏洞CVE-2025-62725,可讓攻擊者在雲端容器寫入任意檔案。

問題是出在Docker Compose,它可組合多個容器成為一個完整服務。Docker Compose支援眾多開發任務,它是在Docker Engine上的一層,能將數行YAML程式碼變成一個能執行的應用程式。

2025年10月初Imperva在研究Docker Compose對OCI物件的支援時,發現它的高風險路徑遍歷(path traversal)漏洞。該漏洞能讓攻擊者逃出Compose的快取目錄,而在主機系統上寫入任意檔案。這項漏洞風險值CVSS 8.9,已經由Docker團隊修補。

其他漏洞與修補

◆Google發布Chrome 142大改版,修補多項V8引擎高風險漏洞,其中2項研究人員獲得5萬美元獎勵

【資安產業動態】

GitLab 18.5強化DevSecOps運作,推出AI自動規畫與資安分析功能

程式碼託管與DevOps平臺GitLab推出18.5版,持續以人工智慧與自動化為核心,提升產品規畫與資安分析的效率,並同步強化合規管理與開發體驗。本次更新導入全新Duo Planner與Duo資安分析代理,協助團隊在產品決策與漏洞管理中運用人工智慧自動化分析,並新增Maven虛擬發行管理介面與個人首頁功能,讓平臺操作更直覺。

新版GitLab加入2項新的人工智慧代理功能。首先是,針對產品經理設計的Duo Planner代理,能分析待辦清單並運用RICE或MoSCoW等優先排序框架,協助評估開發項目的重要性與時程配置,減少手動整理資料的負擔。另一項Duo資安分析代理則能自動列出專案漏洞,檢視CVE與EPSS分數調整嚴重度,並建立對應議題(Issue),讓資安分析師能更快釐清風險並採取行動。

本次GitLab針對自託管與Dedicated版本引入實例級合規與資安政策管理,企業可在單一頂層群組集中建立與配置框架與政策,並套用到整個實例內所有頂層群組與其專案,且各群組仍保有自行定義政策的彈性。

近期資安日報

【11月5日】俄羅斯駭客濫用Hyper-V及Linux VM迴避EDR偵測

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-06

2026-03-04

2026-03-06

2026-03-05