微軟10月中修補的WSUS重大漏洞已被研究人員觀察到掃描活動大增,而且也被實際用於植入Skuld竊資軟體。

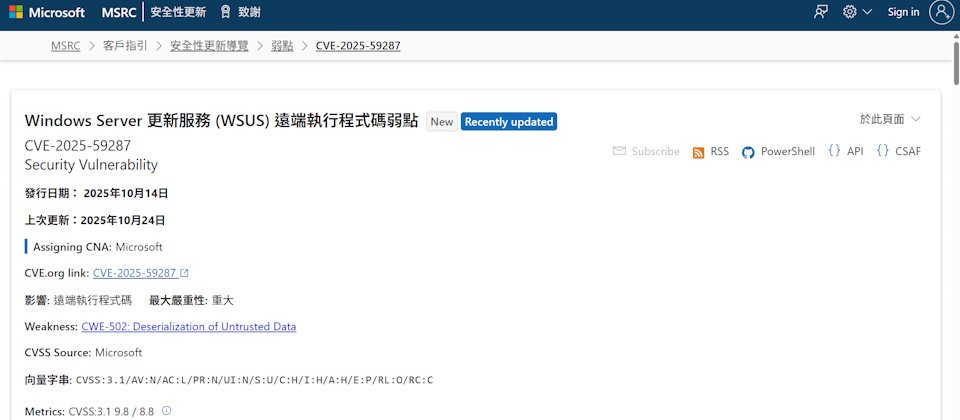

微軟在10月的安全更新修補Windows Server Update Services (WSUS)遠端程式碼執行(RCE)漏洞CVE-2025-59287,兩周前傳出有人根據已經公布的概念驗證程式碼(PoC),企圖將這項漏洞用於攻擊行動。

系統網路安全協會(SANS)本周發佈報告,顯示攻擊活動似乎遽增。SANS的感測器通報防火牆紀錄偵測到上周以來,針對8530/TCP(non-TLS)及8531/TCP(TLS)二個通訊埠的掃描活動大幅增加。通報量來到3000到3200起,為前幾周的4倍左右。

SANS研究人員Johannes B. Ullrich警告只要經由8530和8531 port連結到有漏洞的WSUS伺服器,攻擊者就能濫用CVE-2025-59287漏洞。一般而言,一開始攻擊者會進行網路偵察活動,接著就會發動實際攻擊。

根據ShadowServer的偵測,目前存在CVE-2025-59287的伺服器裝置,810多個位於美國,而法國、英國也有100多部系統。

同時間資安廠商Darktrace則發現這已不是預測,已經有實際漏洞濫用。10月24日CISA將本漏洞納入已知遭濫用(KEV)清單同一天,該公司也有客戶遭到攻擊。

第一起是美國資訊及通訊業公司。10月24日到26日間,一個不知名人士濫用本漏洞連結了一臺對外連線的WSUS伺服器,進而存取內部網路上的合法工具Velociraptor連結C2伺服器。這家企業的配置顯示其使用的Velociraptor為0.73.4版本,該版軟體可能存在CVE-2025-6264(權限提升漏洞)漏洞而被濫用。

攻擊者最終下載了竊密程式Skuld Stealer。此一惡意程式具有竊取加密貨幣電子錢包、檔案、系統資訊、瀏覽器資料和token的能力,而且包含防範除錯及Anti-VM邏輯,並能繞過使用者帳戶控制(UAC)。

第二起受害者是美國教育產業機構,時間點也約在10月24日到27日之間。研究人員未發現已下載竊資程式的紀錄,但由於觀察到和前一家企業相同的活動跡象,如早期的PowerShell與cURL行為向webhook[.]site傳送資料,資安業者不排除有其他本地化攻擊或後續竊資活動。

資安廠商及微軟強烈建議WSUS用戶應及早更新到最新版本以確保系統安全。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-02

2026-03-05