為了以合法手段掩護非法活動,駭客運用受害企業組織建置的應用程式、作業系統內建元件,或是企業組織常用的工具從事寄生攻擊(LoL),最近濫用遠端管理工具(RMM)的情況,突然變得極為頻繁。

週一資安業者Proofpoint揭露針對運輸業者及物流業者的攻擊行動,就是這種型態的事故。攻擊者透過網路攻擊竊取帳號與相關權限,假冒合法身分競標貨物,並與犯罪組織合作,在運輸過程竊取貨物並轉售牟利。在網路攻擊的流程當中,合法的遠端管理工具濫用是主要關鍵。Proofpoint強調,雖然他們本次調查的事故發生在北美,但這種類型的網路犯罪活動,在全球各地都會發生,其中事故最頻繁的地區,涵蓋巴西、墨西哥、印度、美國、德國、智利,以及南非。

針對相關事故發生的時間,最早可追溯到今年1月,不過,Proofpoint在過去兩個月內,就發現接近20起事故,由於得逞後往往能造成數百萬美元的損失,因此這樣的情況已經引起當局重視。攻擊者運用的遠端管理工具相當多元,涵蓋ScreenConnect、SimpleHelp、PDQ Connect、FleetDeck、N-able,以及LogMeIn Resolve,不僅如此,他們還會搭配運用,其中一種最常見的手法,是透過PDQ Connect下載並安裝ScreenConnect與SimpleHelp。

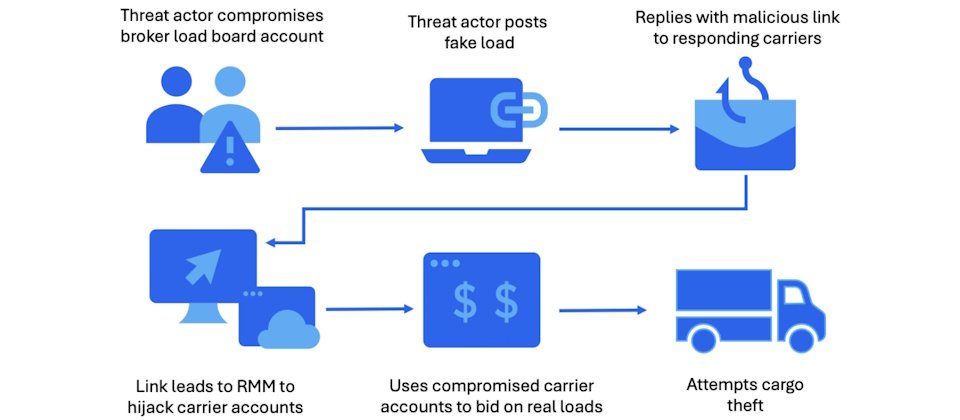

攻擊者如何散布遠端管理工具並用於攻擊流程?主要仍透過電子郵件網釣進行,根據手法的不同,Proofpoint大致區分為3種型態,第一種是入侵貨運業者的線上媒合平臺(Load Board),攻擊者會藉由外流的帳號發布假的貨運名單,然後向有興趣承攬的卡車公司或是卡車司機發送帶有惡意網域的電子郵件。

再者,攻擊者也可能直接從電子郵件下手,其中一種是透過外流的電子郵件信箱,將惡意內容及網址注入往來信件的對話串;另一種是直接對貨主、貨運仲介,以及供應鏈整合業者發動釣魚郵件攻擊。

上述攻擊者發出的電子郵件存在共通點,那就是信中的網址通常會將用戶帶往下載執行檔或MSI安裝檔,導致受害電腦被部署遠端管理工具,攻擊者得以完全控制。

值得留意的是,Proofpoint認為這一系列活動可能與過往發現的資安事故有關,例如發生在去年5月至8月的活動,當時攻擊者對運輸及物流業者散布竊資軟體Lumma Stealer與StealC,以及RAT木馬NetSupport、惡意程式DanaBot與Arechclient2,但Proofpoint無法確認兩起攻擊行動是否為同一組人馬所為。

遠端管理工具遭到大肆濫用的情況,10月底資安業者Fortinet發布2025上半年事件回應(IR)報告當中,也提到相同的看法,他們特別提及攻擊者偏好透過外流的有效帳號,以及合法的遠端管理工具來從事網路攻擊,原因是這能讓攻擊者融入受害組織的正常業務活動,使得相關活動更難被察覺。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-06

2026-03-06