今年8月,蘋果與Meta修補零時差漏洞CVE-2025-43300與CVE-2025-55177,Meta並指出攻擊者串連兩項漏洞而用於攻擊,後續三星也修補Meta與WhatsApp聯手通報的零時差漏洞,引起關注的同時,也令大家好奇攻擊者如何對三星用戶下手?近日有資安業者公布調查結果。

資安業者Palo Alto Networks揭露安卓間諜軟體LandFall的攻擊行動,相關惡意活動最早可追溯到去年7月,鎖定伊拉克、伊朗、土耳其,以及摩洛哥等國家而來,過程裡利用三星今年4月修補的手機零時差漏洞CVE-2025-21042(三星評估CVSS風險評分為8.8,美國國家漏洞資料庫評為9.8)。此間諜軟體具備全面監控的能力,包含麥克風錄音、地理位置追蹤,以及收集圖片、聯絡人與通話記錄。

針對漏洞利用的流程,攻擊者透過格式錯誤的數位負片檔案(DNG檔)觸發,並在受害裝置植入間諜軟體,而對於間諜軟體的來源,Palo Alto Networks推測,這項威脅與專門開發及販售商業間諜軟體的公司(Private Sector Offensive Actors,PSOA)有關,原因是相關活動與其他中東的商業間諜軟體共用部分基礎設施,但他們無法確認LandFall開發商的身分。

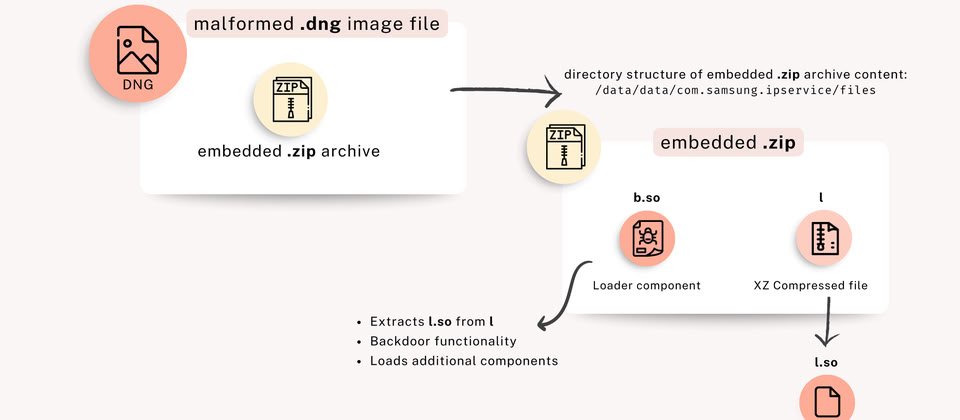

對於LandFall攻擊行動的發現,源自於Palo Alto Networks對於前述iOS與WhatsApp漏洞利用鏈的調查,於是他們在調查iOS惡意程式調查的過程,找到了專門針對三星行動裝置的間諜軟體,其共通點在於利用了CVE-2025-21042,攻擊者使用的DNG圖檔,在結尾嵌入ZIP壓縮檔,一旦三星手機的圖片程式庫libimagecodec.quram.so存在漏洞,手機就會從ZIP檔解開程式庫並執行間諜軟體。

此間諜軟體包含兩項元件:惡意程式載入工具b.so,以及竄改SELinux政策的工具l.so。前者為Arm64架構ELF執行檔的共用物件,主要功能是當作後門程式;後者的功能是讓間諜軟體能持續在受害裝置活動。

值得留意的是,雖然這起攻擊行動攻擊者運用的漏洞是CVE-2025-21042,但Palo Alto Networks提及與三星今年9月修補的零時差漏洞CVE-2025-21043相當類似,兩者都出現在libimagecodec.quram.so,攻擊者皆透過DNG檔案觸發,而且,兩個漏洞公開揭露的時間相當接近。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02