隨著烏克蘭戰爭的進行,有些駭客會透過資料破壞軟體(Wiper)從事破壞性的活動,這類活動所使用的惡意程式,主要都是針對電腦而來,如今出現針對行動裝置的資料破壞事故,但不同的是,攻擊者並非自行打造惡意程式,而是透過Google提供用戶尋找手機、平板等行動裝置的服務Find Hub,遠端將受害者的裝置恢復原廠設定來達到目的。

鎖定檔案共享平臺的漏洞從事攻擊,也是今天相當受到關注的焦點。Google揭露針對檔案共享平臺Triofox已知漏洞的攻擊行動,這起事故的特別之處在於,攻擊者利用廠商已發布修補程式、用戶卻未及時套用的資安空窗來達到目的,而非自行挖掘零時差漏洞;再者,他們濫用檔案掃描整合防毒引擎的功能,以此取得系統層級權限執行惡意指令碼。

【攻擊與威脅】

Google裝置追蹤工具遭濫用,北韓駭客Konni從事安卓裝置資料破壞攻擊

一般來說,手機的「尋找我的裝置」的用途,主要是在手機遺失的情況下協助用戶追蹤及尋找,並透過遠端抹除裝置的機制防範個資外洩,然而現在歹徒竟用來當作抹除受害手機資料的工具。

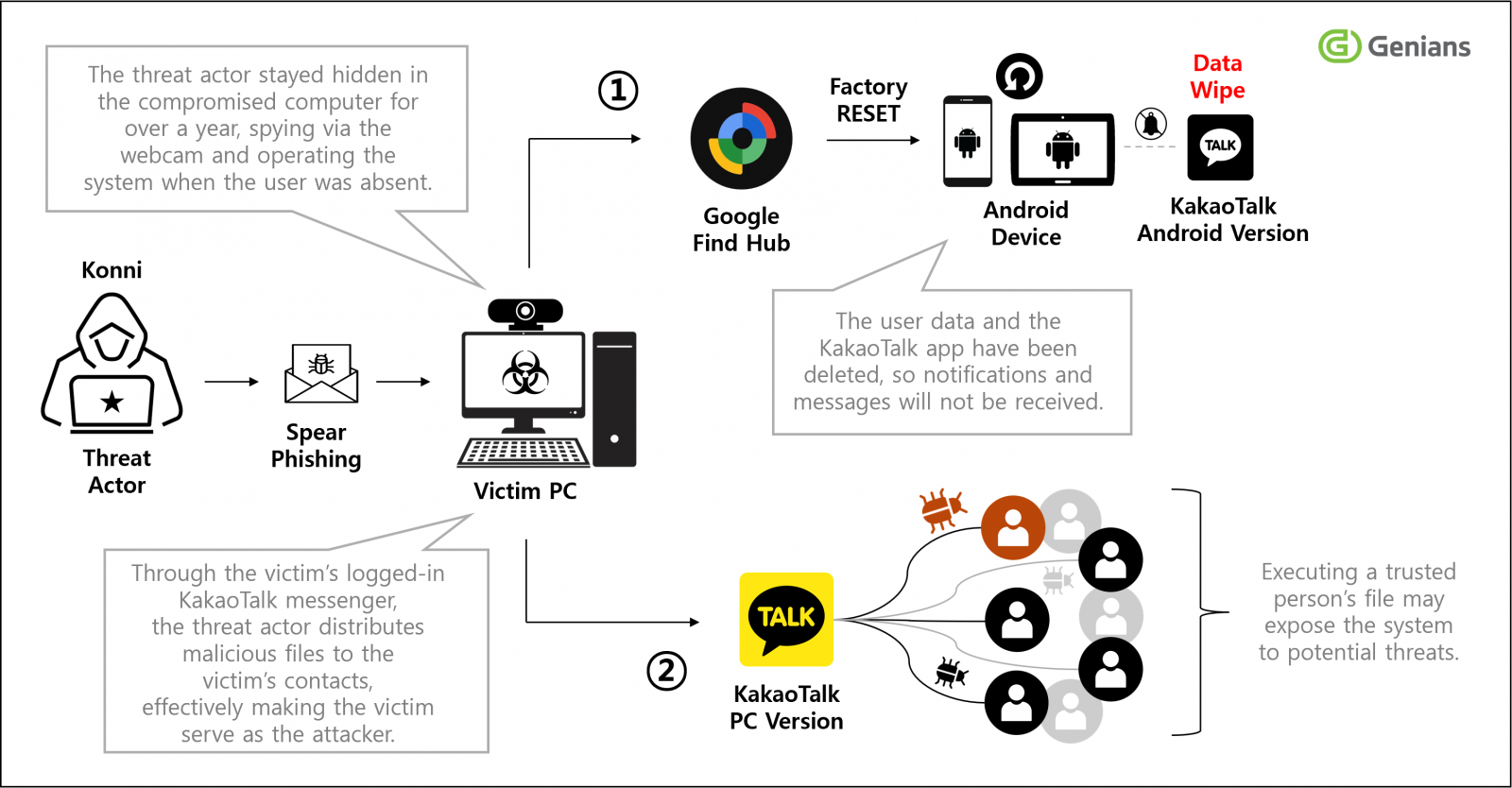

韓國資安業者Genians發現北韓駭客Konni最新的攻擊行動,他們將惡意檔案偽裝成舒壓應用程式,透過韓國即時通訊平臺KakaoTalk散布,這波活動引起Genians關注的原因,在於攻擊者的目的,是濫用Google的Find Hub(前身為「尋找我的裝置」)服務,藉由遠端恢復原廠設定的功能,抹除受害者的安卓手機資料,而這是首度有駭客團體濫用此種機制進行資料破壞的行動。

這波攻擊與Genians在去年7月揭露的網釣活動有關,當時Konni假借韓國國稅局的名義,或是脫北者獎學金申請為幌子,於受害電腦植入AutoIT指令碼,藉此長時間監控受害者。這種指令碼秘密駐留在受害電腦,疑似長時間處於休眠,然而在這段期間Konni也持續監控系統狀態並進行竄改,以便持續在受害電腦活動,並透過C2伺服器部署額外的惡意模組來達到進一步控制的目的。

檔案共享平臺Triofox已知漏洞遭利用,駭客濫用檔案掃描機制,以SYSTEM權限執行惡意指令碼

最近幾年,駭客針對檔案共用平臺下手的事故不時傳出,其中又以先前鎖定Oracle E-Business Suite(EBS)的勒索軟體駭客組織Clop,他們曾對Accellion、GoAnywhere、MOVEit,以及Cleo等多款檔案共用平臺發動大規模攻擊,由於這類系統往往會存放企業組織許多內部資料,一旦遭駭,很有可能導致機密外流,因此相關攻擊事故也格外容易成為資安圈關注的焦點。

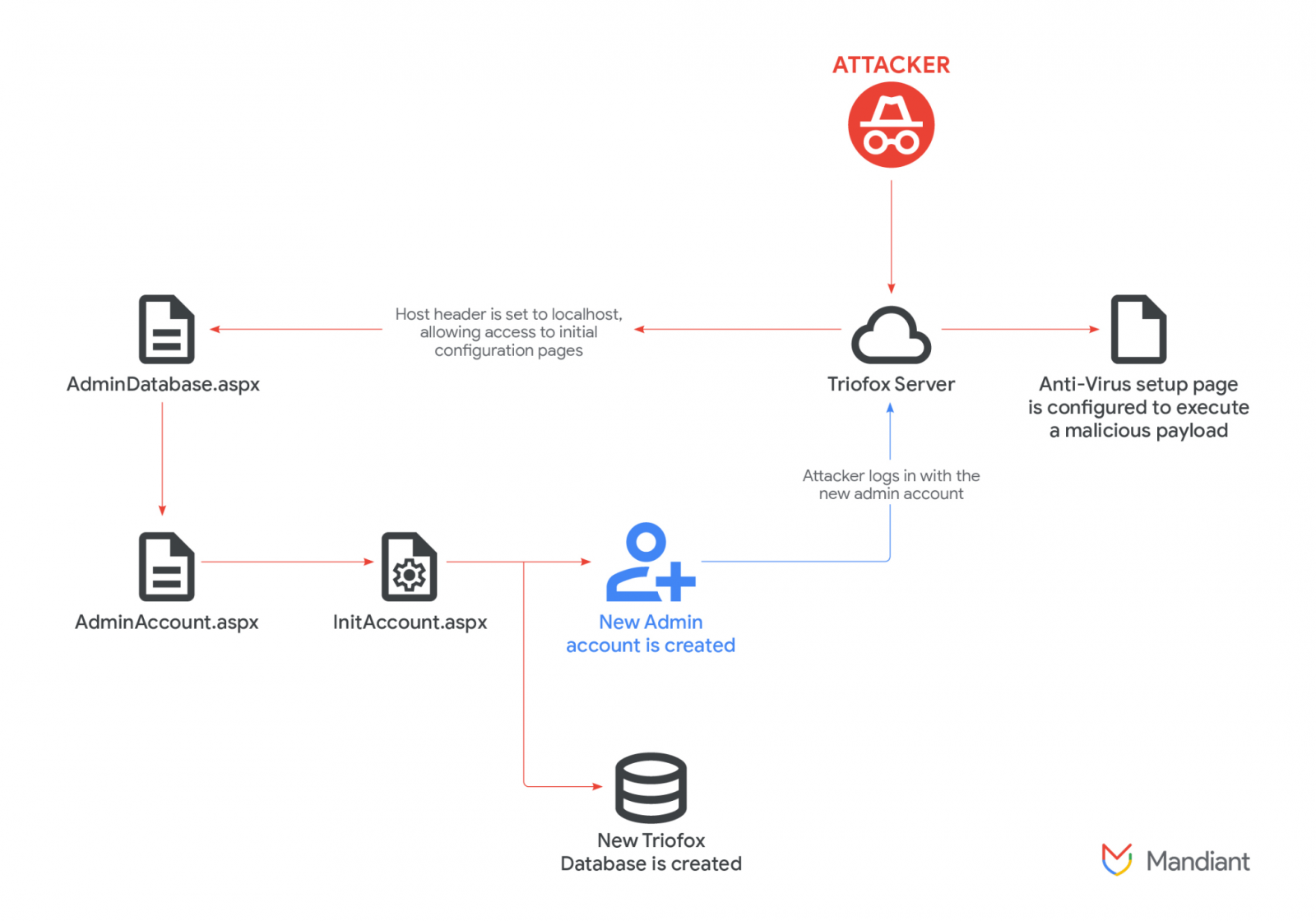

例如,Google威脅情報團隊(GTIG)與資安業者Mandiant揭露駭客組織UNC6485的攻擊行動,就是這種型態的事故,攻擊者鎖定檔案共用平臺Gladinet Triofox,運用已知漏洞CVE-2025-12480從事攻擊。對此,GTIG與Mandiant呼籲IT人員應儘速升級至最新版本。

針對CVE-2025-12480造成的危害,攻擊者可用來繞過身分驗證流程,並存取應用程式的組態設定頁面,上傳並執行任何有效酬載,漏洞的CVSS風險評為9.1分(滿分10分),Gladinet於7月下旬發布Triofox的16.7.10368.56560版修補。

9月底思科修補防火牆漏洞CVE-2025-20333及CVE-2025-20362(CVSS風險評為9.9及6.5分),並指出已被用於攻擊行動,他們也藉由部落格透露調查結果,攻擊者曾經從事惡意軟體活動ArcaneDoor,不過,攻擊者是誰?有資安業者透露是中國駭客。

根據資安新聞網站Recorded Future的報導,資安業者Palo Alto Networks旗下的威脅情報團隊Unit 42表示,攻擊者就是思科點名的中國駭客Storm-1849(UAT4356),這些駭客在10月份幾乎接連不斷針對美國金融機構、國防承包商,以及軍事單位下手,利用漏洞攻擊防火牆,只有10月1日至8日沒動作。巧合的是,這段攻擊空檔恰巧是中國國慶連假。

Unit 42總共看到鎖定12個美國聯邦機構IP位址的掃描及漏洞利用活動,以及地方及州政府11個IP位址而來的活動。除此之外,他們也發現印度、奈及利亞、日本、挪威、法國、英國、荷蘭、西班牙、澳洲、波蘭、奧地利、阿拉伯聯合大公國、亞塞拜然,以及不丹,出現相關漏洞的利用活動。

安聯英國子公司、華盛頓郵報名列Oracle EBS漏洞攻擊受害者最新名單

甲骨文商用軟體E-Business Suite(EBS)行動的最新受害者再度傳出,這次是安聯人壽英國子公司(Allianz UK)及華盛頓郵報,勒索軟體駭客組織Cl0p本周宣稱,成功攻擊安聯位於英國Liverpool Victoria(LV)的子公司Allianz UK,並竊得公司資料。Allianz UK向The Register證實此事。

Allianz UK於11月10日證實,遭未授權人士取得客戶資料。該公司透過Oracle EBS處理其消費者保險產品,包含人壽、住家、汽車、寵物、旅遊等類型保險的資料。在這次案件中,駭客取得Allianz UK 退休年金保險的客戶資料,大約有80名現有及670名之前的客戶受影響,所有受影響客戶都接獲通知。

同時間,路透社報導華盛頓郵報(Washington Post)也發出聲明,證實自己遭到Oracle EBS平臺資料外洩事件影響。但該媒體未提供進一步細節。

其他攻擊與威脅

◆CISA警告三星零時差漏洞已被用於實際攻擊,聯邦機構需限期修補

◆JavaScript程式庫expr-eval存在重大漏洞,若不處理攻擊者可遠端執行任意程式碼

【漏洞與修補】

上週Docker發布通用容器執行環境runC新版:1.4.0-rc.3、1.3.3、1.2.8,修補高風險資安漏洞CVE-2025-31133、CVE-2025-52565,以及CVE-2025-52881,通報此事的SUSE資深工程師Aleksa Sarai指出,這些漏洞能讓攻擊者繞過runC特定資料夾的檔案寫入限制,從而達到完全突破容器隔離的目的,IT人員應儘速修補,有資安業者進一步分析,公布其他細節。

這些漏洞的CVSS風險評分相同,都是7.3分,但成因不同:CVE-2025-31133在容器掛載時出現條件競爭(race condition)的情況下,可濫用被遮罩的路徑(masked path)造成容器逃逸;CVE-2025-52565與/dev/console的掛載及競爭條件有關,攻擊者可透過惡意組態設定進行容器逃逸;至於CVE-2025-52881,涉及任意寫入小工具(gadgets)與procfs檔案寫入的重新導向,攻擊者可用於容器逃逸及導致服務中斷(DoS)。

資安業者Sysdig進一步說明,若要利用這些漏洞,攻擊者必須透過自定的掛載組態啟動容器,因此,很有可能就是透過不受信任的容器映像檔及Dockerfile,傳遞漏洞濫用的攻擊行動。對於這些漏洞可能帶來的影響,Sysdig指出攻擊者有機會得到主機系統的root權限。不過,Sysdig尚未發現上述漏洞遭到利用的跡象。

其他漏洞與修補

◆Ollama、Nvidia推論伺服器存在資安弱點,AI基礎設施恐隨之曝險

近期資安日報

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-05

2026-03-02