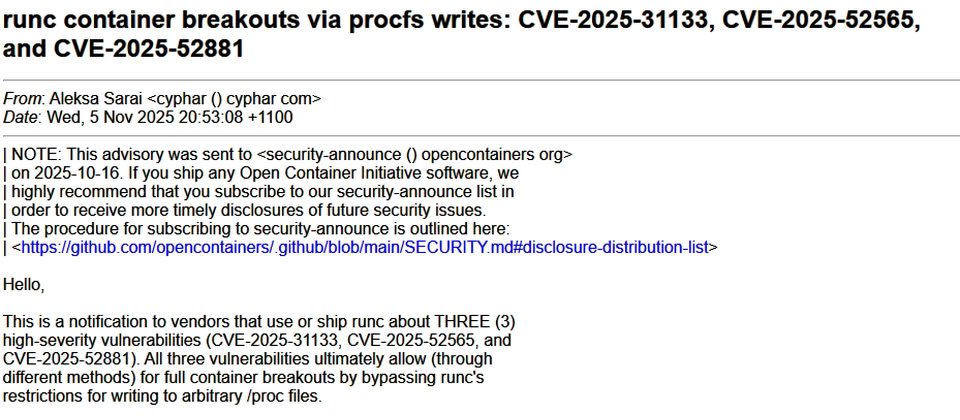

上週Docker發布通用容器執行環境runC新版:1.4.0-rc.3、1.3.3、1.2.8,修補高風險資安漏洞CVE-2025-31133、CVE-2025-52565,以及CVE-2025-52881,通報此事的SUSE資深工程師Aleksa Sarai指出,這些漏洞能讓攻擊者繞過runC特定資料夾的檔案寫入限制,從而達到完全突破容器隔離的目的,IT人員應儘速修補,有資安業者進一步分析,公布其他細節。

這些漏洞的CVSS風險評分相同,都是7.3分,但成因不同:CVE-2025-31133在容器掛載時出現條件競爭(race condition)的情況下,可濫用被遮罩的路徑(masked path)造成容器逃逸;CVE-2025-52565與/dev/console的掛載及競爭條件有關,攻擊者可透過惡意組態設定進行容器逃逸;至於CVE-2025-52881,涉及任意寫入小工具(gadgets)與procfs檔案寫入的重新導向,攻擊者可用於容器逃逸及導致服務中斷(DoS)。

資安業者Sysdig進一步說明,若要利用這些漏洞,攻擊者必須透過自定的掛載組態啟動容器,因此,很有可能就是透過不受信任的容器映像檔及Dockerfile,傳遞漏洞濫用的攻擊行動。對於這些漏洞可能帶來的影響,Sysdig指出攻擊者有機會得到主機系統的root權限。不過,Sysdig尚未發現上述漏洞遭到利用的跡象。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10