今年上半開始,針對Citrix與思科應用系統與設備的攻擊行動頻傳,因此一旦這些廠商公布非常嚴重的資安漏洞,即使他們並未透露是否掌握遭到利用的跡象,外界還是不禁會懷疑漏洞已被用於實際攻擊。最近Amazon威脅情報團隊發布的調查報告,引起資安圈高度關注,因為他們掌握有國家級駭客在Citrix與思科修補特定漏洞之前,就將其用於實際攻擊行動,並對受害裝置部署後門。

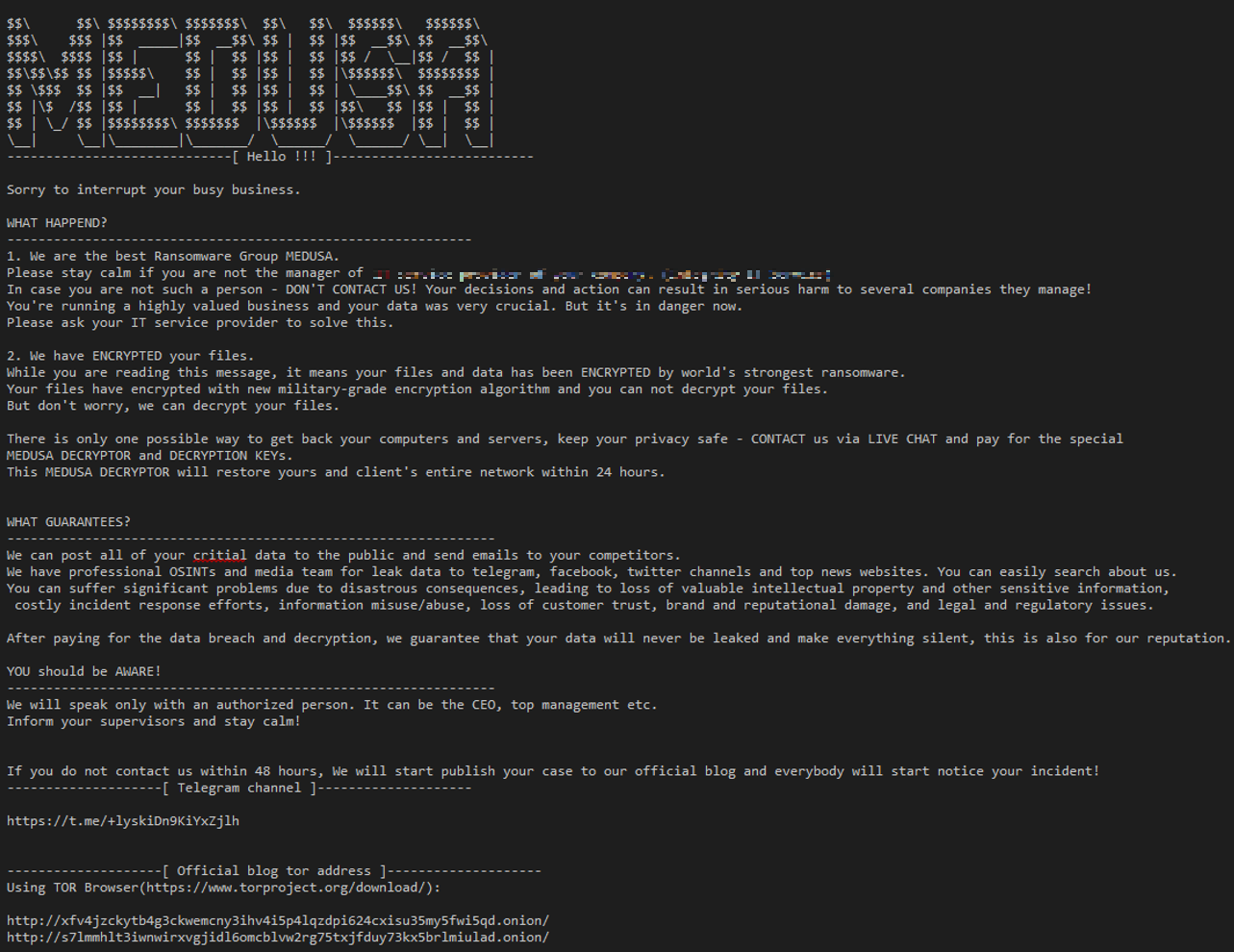

勒索軟體攻擊濫用遠端管理工具(RMM)的情況,也越來越頻繁,最近有英國資安業者針對兩大勒索軟體Medusa、DragonForce攻擊行動提出警告,利用這些勒索軟體犯案的駭客,入侵受害組織的管道存在共通點,那就是尚未修補特定已知漏洞的SimpleHelp伺服器。

【攻擊與威脅】

今年6月至7月,Citrix與思科先後修補重大層級漏洞CVE-2025-5777(CitrixBleed 2)和CVE-2025-20337(CVSS風險評為9.3和10分),如今有資安事故調查的結果指出,國家級駭客早在上述公告發布之前,就將其用於實際攻擊行動,引起資安界高度關注。

Amazon威脅情報團隊指出,在Citrix與思科尚未揭露前,他們發現就有國家級駭客就將兩項零時差漏洞用於攻擊行動,不僅如此,攻擊者透過自行打造的惡意軟體犯案,並試圖利用其他的未公開漏洞。由於這些遭濫用的漏洞影響Citrix NetScaler設備,以及思科網路存取控制(NAC)平臺Identity Services Engine(ISE), 這些存取控制基礎設施的資安風險也隨之增加,對此,Amazon呼籲企業,對於特殊權限的資安設備與端點,應透過防火牆或分層機制限制存取,來防範相關威脅。

這起攻擊活動之所以曝光,起初Amazon是在密罐陷阱服務MadPot偵測到漏洞利用嘗試的情形,發現時間是在CVE-2025-5777公開之前,他們進一步根據利用這個Citrix漏洞的威脅著手調查,結果找到能夠攻擊思科ISE設備的有效酬載,經過與思科確認,攻擊者利用當時尚未登記的反序列化弱點CVE-2025-20337,該漏洞能讓駭客在ISE進行預先身分驗證,並且遠端執行任意程式碼,最終得到管理員權限。

遠端管理工具SimpleHelp已知漏洞遭利用,駭客於英國部署勒索軟體Medusa與DragonForce

英國資安業者Zensec揭露勒索軟體Medusa與DragonForce在當地的攻擊活動,這些歹徒在今年上半,利用已知漏洞CVE-2024-57726、CVE-2024-57727,以及CVE-2024-57728(CVSS風險評分介於9.9至7.2),鎖定尚未修補的遠端管理平臺SimpleHelp伺服器下手,一旦受害組織以SYSTEM權限執行這套遠端管理工具,攻擊者就能在極為隱密的狀況下,利用取自網域控制器等重要資產的高權限身分,對下游客戶出手。

針對兩種勒索軟體攻擊的流程,Zensec指出,Medusa主要是透過第三方供應商或是代管服務供應商尚未修補與配置不當的SimpleHelp系統,得到受害組織的初始入侵管道。他們特別提及所有事故當中SimpleHelp皆以SYSTEM權限執行,因此駭客能透過已遭入侵的伺服器充當中繼點,並接觸下游客戶。

另一個勒索軟體DragonForce的攻擊者,雖然也透過SimpleHelp取得受害組織的初始入侵管道,並提升權限,不過他們通常也會部署AnyDesk或其他的遠端管理工具,並建立本機管理員帳號,目的是進一步控制並簡化橫向移動的工作。

中國駭客滲透意圖左右美國國際政策的非營利組織,濫用防毒元件載入惡意程式

為了探聽美國政府的國際政策,中國資助的國家級駭客近期頻頻鎖定協助美國政府的企業組織下手,最近有資安業者公布相關事故調查結果,引起外界關注。

資安業者賽門鐵克揭露今年4月美國非營利組織遭到中國駭客入侵的事故,而該組織被盯上的原因,就是他們積極影響美國政府的國際議題政策。駭客在取得初始存取權限後,企圖建立長期存取的管道。根據攻擊過程使用防毒軟體Vipre AV的元件vetysafe.exe側載惡意DLL檔案sbamres.dll,賽門鐵克認為攻擊者來自中國。他們提及,這類手法Salt Typhoon、APT41旗下團體Earth Longzhi都曾使用。

這起攻擊活動的跡象,最早出現在4月5日,攻擊者試圖對特定的伺服器下手,進行一系列的已知漏洞大規模掃描,這些漏洞包括:Log4j遠端程式碼執行(RCE)漏洞CVE-2021-44228(Log4Shell)、Atlassian Confluence開發協作平臺OGNL漏洞CVE-2022-26134, 以及Apache Struts漏洞CVE-2017-9805等。

日立子公司GlobalLogic、英國衛福部的Oracle EBS系統也遭駭

Oracle E-Business Suite(EBS)資料外洩事故持續擴大,日立集團旗下數位工程服務供應商GlobalLogic本周通報上萬員工資料外洩;另外,英國國家健康服務局(National Health Service,NHS)則是駭客宣稱已成功入侵。

GlobalLogic本周向美國緬因州檢察長辧公室報告Oracle EBS資料外洩事件,並以電子郵件通知受影響人士,根據通報的資料,受影響現任及前任員工達10,471人。

以Cl0p勒索軟體為首的駭客組織FIN11,近月來在網路上高調公布新的受害者名單。根據Hackread報導,這群駭客本周又宣稱從英國NHS的Oracle EBS竊得資料,並揶揄NHS忽視安全性,不在乎其用戶。不過,駭客未說明手中握有多少NHS的資料。

社群冒名詐騙問題持續升溫,Gogolook與台灣數位信任協會及中華民國電腦稽核協會合作,於今年11月5日共同發布《2025社群冒名詐騙報告書》,解析最新詐騙趨勢。

社群冒名詐騙問題持續升溫,Gogolook與台灣數位信任協會及中華民國電腦稽核協會合作,於今年11月5日共同發布《2025社群冒名詐騙報告書》,解析最新詐騙趨勢。

根據2025社群冒名詐騙報告書指出,我們特別關注兩大重點,首先,這份報告將鎖定台灣的冒名貼文,畫分出三大情境、七種類型,其中以假借貸款申請的占比最高;另一項重要調查結果,是解析了3種詐騙傳播鏈。簡單來說,這些假冒企業組織個人名義的貼文,普遍會引導受害者前往下一互動目的地,報告中歸納出3種導流網址類別:(一)導向數位平臺:粉絲專頁、私訊或IG貼文;(二)導向外部連結:假冒企業網站或購物下單頁面;(三)導向邀請加入私域群組或好友帳號:以LINE即時通訊為主。

其他攻擊與威脅

◆惡意軟體GootLoader捲土重來,藉由字型手法隱身在WordPress網站

◆遭執法單位圍剿的DanaBot另起爐灶,採用洋蔥網路及反向連接節點來隱匿攻擊來源

◆惡意軟體Maverick鎖定巴西大型銀行用戶,透過網頁版WhatsApp挾持瀏覽器連線階段

◆北韓駭客Lazarus對航太與國防機構從事網路間諜活動,透過惡意文件散布後門Comebacker

◆駭客組織xHunt針對Exchange與IIS伺服器而來,植入PowerShell打造的後門

【漏洞與修補】

微軟發表的Whisper Leak資安研究,揭露即使大型語言模型的對話透過TLS加密,攻擊者仍可能僅憑封包大小與傳輸間距,推斷出使用者與聊天機器人的對話主題。也就是說,加密雖能防止內容被竊聽,但流量模式本身仍可能成為隱私弱點。微軟指出,已與多家人工智慧服務業者合作修補風險,包含OpenAI、Mistral與xAI等。

研究人員針對大型語言模型的串流模式回應進行分析,由於模型通常以逐字產生的方式輸出Token,使用者在輸入問題後,會即時看到模型生成文字。研究人員指出,要是攻擊者能監控網路流量,無論是ISP層級的觀測、公共Wi-Fi上的竊聽,或同一區域網路的監聽,都可能在不解密任何內容的情況下,判斷出對話主題。

由於大型語言模型在串流回應時是逐一產生Token並傳回,因此每次輸出會轉成一段位元組資料再由封包傳送。即使內容被TLS加密,封包的長度與送出時間仍保留在網路層可觀測的後設資料中,攻擊者如果蒐集大量已知主題的範例,就能用機器學習把封包長度序列與到達時序當作特徵進行訓練,學習出不同主題對應的流量指紋。

【資安產業動態】

Google啟動Android開發者身分驗證新制,保留側載並新增學生與進階用戶方案

Google宣布啟動Android開發者身分驗證的早期測試計畫,同時確認未來仍會保留側載與第三方商店發行機制,並對學生與進階用戶設計兩種不同的使用路徑,企圖在防堵詐騙與維持開放性之間取得平衡。相較於今年8月僅說明政策方向惹議,Google這次聽取社群意見微調方法,並開始逐步實施。

在Google最新的說明中,新制的核心目標仍是對抗詐騙與惡意程式。該公司提到,在東南亞常見的情境裡,攻擊者假借銀行客服名義,要求受害者側載偽冒的驗證App,實際上卻是攔截簡訊與通知中一次性密碼的惡意程式,使用者登入真正的金融服務時,攻擊者便能取得二階段驗證資訊。Google認為,即使已有Play Protect與各式警示,只要開發者可以匿名反覆換名發布程式,仍難以消滅這類攻擊,因此要把應用程式與已驗證開發者身分綁定,壓縮攻擊者不斷換殼的空間。

另一方面,Google也回應進階使用者對側載自由的期待,確認將設計一套新的安裝流程,容許在明確理解風險後,仍選擇安裝未經驗證的應用程式;針對學生與業餘開發者族群,Google表示正設計專用帳號型態,希望避免打擊入門者與實驗性專案。

近期資安日報

【11月12日】微軟修補已遭利用的Windows核心零時差漏洞

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-06

2026-03-06

2026-03-09