為了利用合法工具掩蓋攻擊行為,駭客濫用遠端管理工具(RMM)的情況越來越常見,現在有人進一步結合已知漏洞從事供應鏈攻擊,滲透代管服務業者(MSP)的下游客戶環境。

英國資安業者Zensec揭露勒索軟體Medusa與DragonForce在當地的攻擊活動,這些歹徒在今年上半,利用已知漏洞CVE-2024-57726、CVE-2024-57727,以及CVE-2024-57728(CVSS風險評分介於9.9至7.2),鎖定尚未修補的遠端管理平臺SimpleHelp伺服器下手,一旦受害組織以SYSTEM權限執行這套遠端管理工具,攻擊者就能在極為隱密的狀況下,利用取自網域控制器等重要資產的高權限身分,對下游客戶出手。

針對兩種勒索軟體攻擊的流程,Zensec指出,Medusa主要是透過第三方供應商或是代管服務供應商尚未修補與配置不當的SimpleHelp系統,得到受害組織的初始入侵管道。他們特別提及所有事故當中SimpleHelp皆以SYSTEM權限執行,因此駭客能透過已遭入侵的伺服器充當中繼點,並接觸下游客戶。

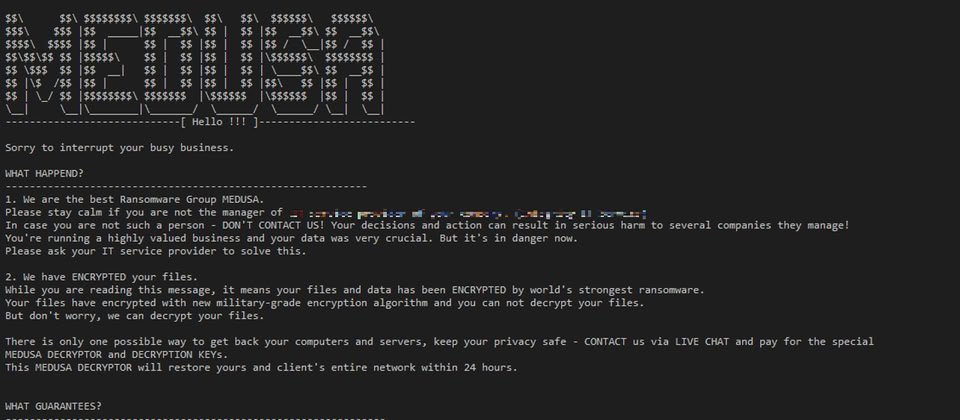

接著,Medusa會植入資產盤點工具PDQ Inventory與軟體部署工具PDQ Deploy,用來推送經Base64編碼處理的PowerShell命令,停用或竄改防毒軟體Microsoft Defender組態,並透過RClone竊取資料,最終對受害組織的電腦加密檔案。

附帶一提的是,上述流程裡,攻擊者有可能透過netscan.exe或其他網路掃描工具,找到想要優先下手的重要目標,例如檔案伺服器、備份伺服器,以及網域伺服器,以便進行目標性的橫向移動,並決定攻擊順序。此外,Medusa有時候還會建置AnyDesk,作為備用的遠端存取管道。

Zensec特別提到,這些事故遭到利用的SimpleHelp平臺,多半以SYSTEM權限運作,因此攻擊者無須額外建置C2通訊。

另一個勒索軟體DragonForce的攻擊者,雖然也透過SimpleHelp取得受害組織的初始入侵管道,並提升權限,不過他們通常也會部署AnyDesk或其他的遠端管理工具,並建立本機管理員帳號,目的是進一步控制並簡化橫向移動的工作。

與Medusa攻擊情況相同的是,遭到入侵的遠端管理平臺也都以SYSTEM權限運作,因此DragonForce可進行檔案傳輸、執行惡意程式,甚至暫存有效酬載。

不過,DragonForce提升權限的作法不同,他們對備份伺服器Veeam執行指令碼Get-Veeam-Creds.ps1,搜括憑證及帳密資料。這些駭客如何將到手的資料外傳?主要是使用名為Restic的備份工具。

勒索軟體駭客運用遠端管理工具從事攻擊行動的情況,近期也有相關活動揭露,例如,今年已攻擊逾700家企業組織的勒索軟體Qilin(Agenda),犯案過程裡會運用ScreenConnect、AnyDesk,以及Splashtop等多款遠端管理工具。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-05

2026-03-02