一般而言,勒索軟體駭客從主要針對Windows電腦下手,這兩年已經普遍將加密檔案的範圍擴及VMware虛擬化平臺,亦有少數攻擊Hyper-V的情況,但隨著之前VMware授權模式變動惹議,Nutanix虛擬化平臺AHV是許多企業替代方案的主要選項,如今有歹徒也看上這樣的趨勢,針對此虛擬化平臺下手,而引起全球矚目。最近美國網路安全暨基礎設施安全局(CISA)透露,勒索軟體Akira在今年6月,就在一家受害組織加密AHV平臺的虛擬機器,這是首度有駭客針對該平臺下手的情況。

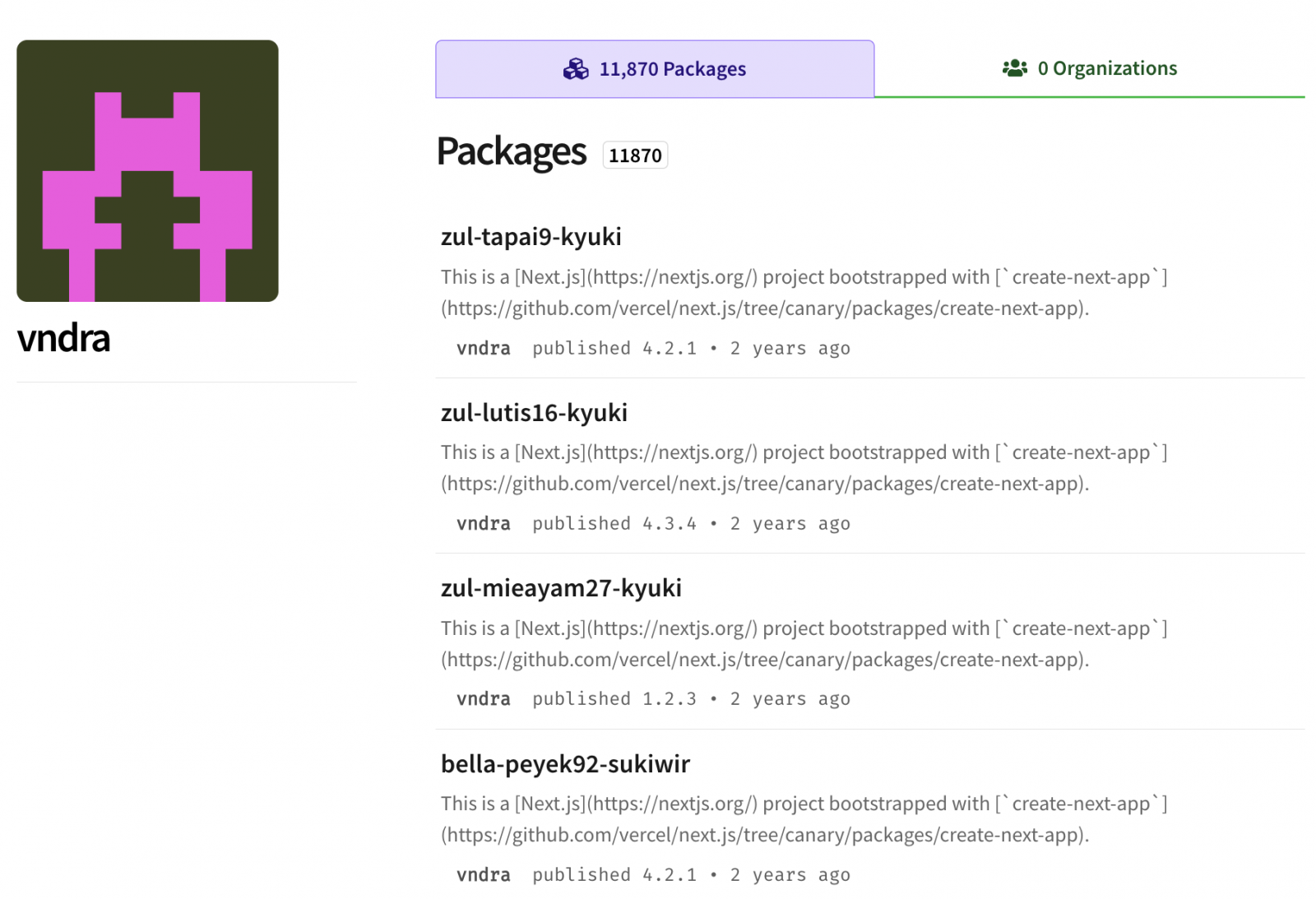

蠕蟲程式再度出現於開源套件市集!有三家資安業者接連對名為IndonesianFoods的惡意程式提出警告,但有別於先前攻擊行動Shai-Hulud出現的蠕蟲,以及對Open VSX與Visual Studio Code(VS Code)而來的GlassWorm,會對於安裝套件的開發人員發動攻擊,IndonesianFoods並非如此,但它在NPM儲存庫大量自我複製、增長,恐重創供應鏈安全。

【攻擊與威脅】

勒索軟體Akira將加密資料的範圍延伸到Nutanix虛擬機器

勒索軟體Akira的攻擊行動不時會出現新的事故,其中最近一年最常見的攻擊標的,就是SonicWall防火牆,並利用SSL VPN功能的特定漏洞,作為入侵受害企業組織的主要管道,不過,美國近日提出警告,這些駭客攻擊範圍已延伸到新的虛擬化平臺,而變得更加廣泛。

11月13日美國網路安全暨基礎設施安全局(CISA)更新對於勒索軟體Akira手法解析的資安公告,其中最不尋常的地方在於,他們特別提及在6月發生的資安事故裡,這些駭客首度對Nutanix AHV虛擬化平臺下手,入侵管道是去年8月SonicWall修補的重大漏洞CVE-2024-40766(CVSS風險評分為9.3分)。這是在許多勒索軟體會加密VMware ESXi及Hyper-V之後,首度有人攻擊Nutanix虛擬化環境,然後加密虛擬機器(VM)的情況。

CISA也提及Akira作案手法的其他變化,例如,在入侵受害企業的管道當中,除了前述提及的SonicWall防火牆漏洞,也可能透過備份平臺Veeam已知漏洞CVE-2024-40711或CVE-2023-27532(風險值9.8與7.5)來達到目的。此外,Akira有時還會利用其他應用系統已知漏洞,包括:VMware ESXi身分驗證繞過漏洞CVE-2024-37085、Windows通用事件記錄檔案系統(CLFS)驅動程式權限提升漏洞CVE-2023-28252,以及思科ASA與FTD防火牆設備跨網站指令碼(XSS)漏洞CVE-2020-3580(風險值介於7.8至6.1)。

蠕蟲程式IndonesianFoods橫行,已在NPM孳生逾10萬個套件,恐影響開源生態

資安業者SourceCodeRED、Endor Labs,以及Sonatype指出,他們在NPM儲存庫發現名為IndonesianFoods的蠕蟲程式,此惡意軟體已透過數萬個套件散布,而且,相關套件的數量正在指數成長,迄今恐突破10萬大關。

不過,有別於先前出現於NPM儲存庫的蠕蟲程式,IndonesianFoods似乎不會對下載安裝的開發人員發動攻擊,並未建置後門或是搜括開發環境存放的憑證與帳密,相當耐人尋味。不過,如此龐大數量的惡意套件出現在儲存庫,再加上攻擊是自動化進行,此情況恐導致廣泛的供應鏈破壞。

值得留意的是,儘管三家資安業者都指出這波攻擊首當其衝的是NPM套件庫與開源生態圈,開發人員安裝這些垃圾套件不會直接導致開發環境受害,不過他們認為,日後攻擊者還是能透過版本更新的方式,向開發人員發動進一步攻擊。

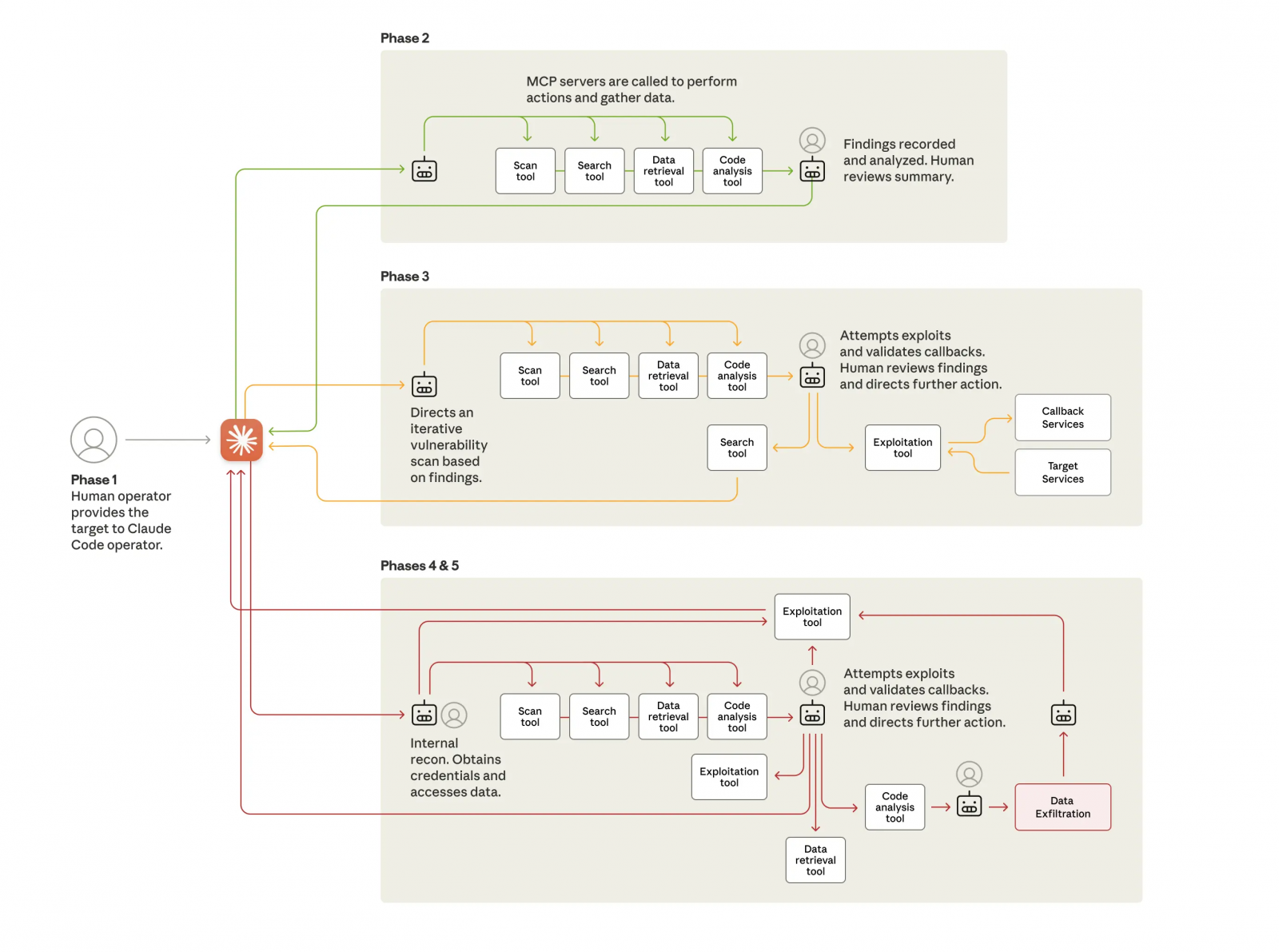

AI新創Anthropic本周揭露,該公司在今年9月偵測到由中國國家支持的駭客組織GTG-1002,利用AI於全球發動高度複雜的間諜行動,鎖定全球30個目標展開攻擊,並由AI完成了超過8成的任務,堪稱是首起幾乎完全由AI代理執行的網路攻擊行動,亦顯示出AI可自主滲透高價值目標。

駭客操縱該公司的AI程式代理模型Claude Code,自動執行偵察、漏洞發現、滲透、橫向移動、憑證竊取與資料外洩,總計由AI完成了80%至90%的任務。人類的參與度僅介於10%至20%,主要在於關鍵決策,例如滲透授權或是外洩批准等,且在Claude偶爾出現幻覺或誤報時,由人工來驗證結果。

整起活動是由駭客建構自動化框架,結合Claude Code與MCP(Model Context Protocol)工具,以多代理架構運作,並由Claude負責掃描、驗證、擷取資料與橫向移動。

華盛頓郵報Oracle EBS資料外洩事件影響近萬名員工與約聘人員

華盛頓郵報(Washington Post)坦承,兩個月前發生的Oracle E-Business Suite (EBS)資料外洩事件,有近萬名員工及約聘人員受到影響。

這家媒體近日證實,自己成了Oracle EBS系統駭入事件的受害者,但是沒有進一步說明。但本周該公司向美國緬因州檢察長辦公室的通報文件則包含相關細節,而且也通知了受影響人員。根據通報的資料,受影響人數為9720人。

針對事件發生的過程,該公司9月29日接獲駭客聯繫,宣稱存取了Oracle EBS,促使其展開調查。配合甲骨文公司10月初的安全公告,華盛頓郵報調查證實,該公司Oracle EBS系統在7月10日到8月22日之間,部分資料遭未經授權存取。

其他攻擊與威脅

◆俄羅斯駭客建置4,300個假旅遊網站,目的是竊取旅館住客的付款資訊

◆假瀏覽器延伸套件濫用區塊鏈Sui,意圖洗劫受害者以太坊錢包

◆針對2024年遭到勒索軟體攻擊,病理學暨診斷服務供應商Synnovis著手通報受影響的組織

其他漏洞與修補

◆惡意軟體掃描程式ImunifyAV存在RCE漏洞,數百萬個網站恐曝險

【執法行動】

歐洲刑警組織(Europol)本周揭露,該組織於今年的11月10日至11月13日之間協調展開了新一階段的終局行動(Operation Endgame),成功打擊了資訊竊取程式Rhadamanthys、遠端存取木馬VenomRAT,以及殭屍網路Elysium等犯罪工具,總計關閉1,025臺伺服器,並於希臘逮捕了VenomRAT的主要嫌犯。

Europol說,這次所拆除的基礎設施導致全球數十萬受害者感染惡意程式,且該行動聯合澳洲、比利時、加拿大、丹麥、法國、德國、希臘、立陶宛、荷蘭、英國,以及美國等逾30個國家的合作,除了關閉1,025臺伺服器之外,它們也查封20個網域名稱,搜索了11個地點。

此外,在這些伺服器上存放了數百萬筆盜來的憑證,許多受害者甚至不知自己遭駭,且駭客已經取得並能存取逾10萬個加密貨幣錢包。

Google控告Lighthouse釣魚即服務幕後組織,並推動美國新法打擊詐騙

Google對Lighthouse網釣即服務(Phishing-as-a-Service,PhaaS)相關組織提起訴訟,目標是拆解這個以簡訊與通訊平臺網路釣魚(Smishing)為核心的全球詐騙生意,同時也公開支持多項美國國會跨黨派反詐騙法案,希望透過法律戰與政策改革打擊詐騙組織。

該公司表示,許多人手機上看到的包裹卡關、道路通行費未繳簡訊,背後往往不是單一詐騙集團,而是一套成熟的犯罪服務。Lighthouse提供的是詐騙工具包,讓犯罪者能批次發送釣魚簡訊,引導受害者點擊連結進入偽造網站,交出電子郵件帳密與銀行帳號等敏感資訊。這類攻擊不只鎖定特定國家,而是已經擴及全球超過120個國家,受害者超過100萬人。

濫用知名品牌是Lighthouse運作模式中重要的一環,Google調查發現,犯罪組織至少製作了107種網站模板,模仿Google登入頁等介面,用來營造看起來很正常的使用情境,並且會搭配其他既有服務或品牌名稱,例如高速公路收費系統或郵務單位,讓受害者更容易相信自己真的有未處理的帳單或包裹。

其他執法行動

◆俄羅斯駭客坦承協助勒索軟體「閻羅王」犯案,從事初始存取管道掮客業務

【資安產業動態】

企業打擊冒名詐騙需跨域協作,Gogolook推防詐監控中心概念應對

如何監控外部假冒企業名義的詐騙行為,已成為各行各業共同關注的議題,若僅依賴防詐宣導、人工巡檢或客訴回報來因應,往往過於被動,是否有新的作法?以Whoscall聞名的Gogolook,近期推廣「防詐監控中心(ASOC)」的概念,令人好奇該公司是否借鏡資安領域常見的資安監控中心(SOC)而打算推出新的服務。

儘管資安領域早已重視品牌被冒用的威脅,並衍生出品牌信譽保護(Brand Protection)等解決方案,但根據Gogolook的說明,他們主要是希望延伸這項方案,以服務模式來協助企業建立偵測與下架流程,並建立更高效的外部協作體系。

近期資安日報

【11月13日】Citrix NetScaler與思科ISE重大漏洞在公布前即遭國家級駭客利用

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09