勒索軟體Akira發動的攻擊事故不斷,SonicWall防火牆是近一年來最常見的目標之一,攻擊者利用SSL VPN功能的特定漏洞,作為入侵受害企業組織的主要管道,不過,美國近日提出警告,這些駭客攻擊範圍已延伸到新的虛擬化平臺,而變得更加廣泛。

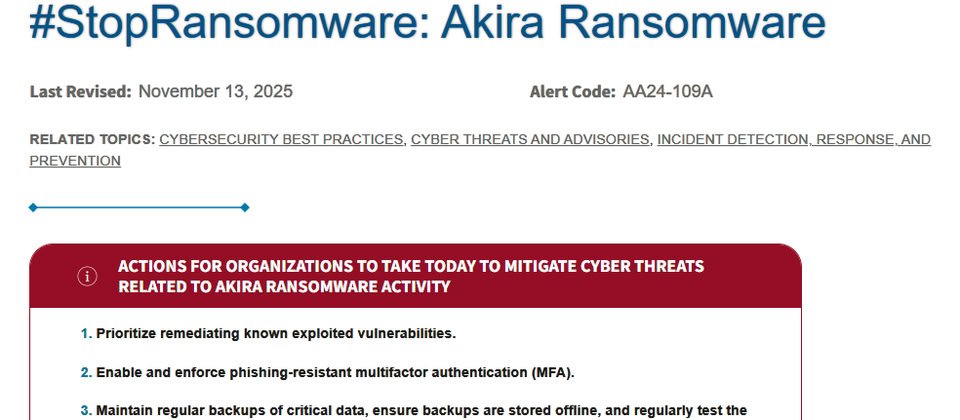

11月13日美國網路安全暨基礎設施安全局(CISA)突然更新解析勒索軟體Akira手法的資安公告,最不尋常的公告內容異動在於,提及6月發生的資安事故裡,這些駭客首度對Nutanix AHV虛擬化平臺下手,入侵管道是去年8月SonicWall修補的重大漏洞CVE-2024-40766(CVSS風險評分為9.3分)。這是許多勒索軟體攻擊兩大虛擬環境VMware ESXi及Hyper-V後,首度出現攻擊Nutanix平臺、加密當中執行虛擬機器(VM)的情況。

CISA也列出Akira作案手法的其他變化,例如,在入侵受害企業的管道當中,除了經由SonicWall防火牆漏洞,也可能透過備份平臺Veeam已知漏洞CVE-2024-40711或CVE-2023-27532(風險值9.8與7.5)來達到目的。此外,Akira有時還會利用其他應用系統已知漏洞,包括:VMware ESXi身分驗證繞過漏洞CVE-2024-37085、Windows通用事件記錄檔案系統(CLFS)驅動程式權限提升漏洞CVE-2023-28252,以及思科ASA與FTD防火牆設備跨網站指令碼(XSS)漏洞CVE-2020-3580(風險值介於7.8至6.1)。

這批駭客還藉由路由器與SSH連線建立隧道傳輸,讓相關活動變得更加隱密。近期多家資安業者紛紛揭露勒索軟體活動駭客偏好濫用遠端管理工具(RMM)的情況,Akira也是如此,他們透過AnyDesk與LogMeIn來持續存取受害組織,並將攻擊融入受害組織的管理者活動,再者,駭客也將上述遠端管理工具用於橫向移動,不過,他們也有運用遠端桌面連線(RDP)及另一套遠端連線工具MobaXterm的情況。為了迴避偵測,Akira會試圖移除EDR系統。

駭客透過Ngrok等公用程式建立隧道來進行C2通訊,目的是繞過企業組織邊界的監控,針對下達命令的方式,他們透過PowerShell及WMIC來停用服務,並執行惡意指令碼。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02