隨著全球出國旅遊復甦,歹徒也看上相關行業從事網路攻擊,其中一大目標是旅館業,在微軟於半年前揭露針對旅館員工而來的ClickFix網釣之後,歹徒似乎也打算對旅客下手。

資安業者Sekoia揭露名為I Paid Twice的網釣攻擊,歹徒先透過旅館外流的Booking.com帳號,或是透過WhatsApp發送訊息,他們事先也掌握旅客個資與訂房資料,使得相關網釣活動能輕易騙過受害者。攻擊流程從一封惡意郵件開始,歹徒佯稱Booking.com,並寄給旅館的訂房部門或管理部門,假若收信人點選信中的連結,就有可能遭遇ClickFix攻擊,導致電腦被入侵,並植入木馬PureRAT(或稱為PureHVNC、ResolverRAT)。一旦遇害,旅館的Booking.com帳號通常會被出售,並被其他駭客用於向旅客發送釣魚郵件。

這波活動最早可追溯到今年4月,並延續到10月上旬,攻擊者大多透過企業外流的電子郵件信箱,假借臨時訂房或是來自旅客的訊息,向旅館寄送釣魚信。

一旦收信人上當點選信件網址,就會被導向具有非同步功能的JavaScript網頁,其中的JavaScript指令碼,會檢查網頁是否在iframe框架顯示。此網頁使用Booking.com的品牌掩人耳目,並要求收信人依照螢幕上的指示操作,以通過reCAPTCHA圖靈驗證機制,但若是照做,卻是複製並貼上執行PowerShell指令,以便攻擊者進行後續活動。

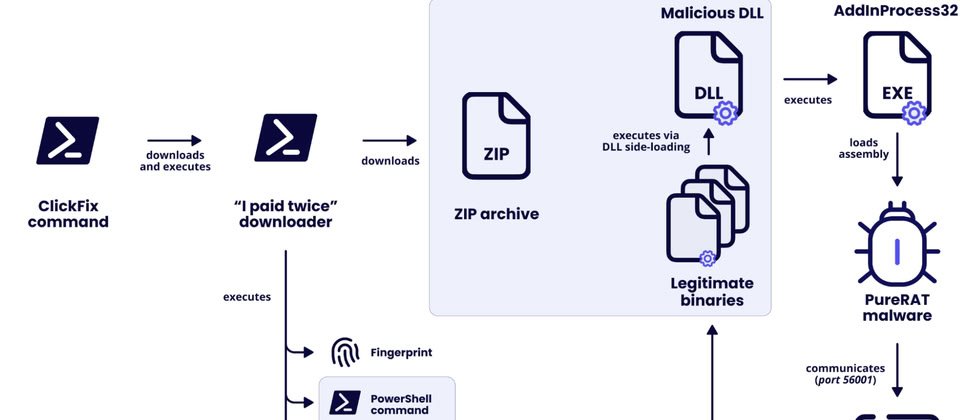

此PowerShell指令會收集受害電腦的系統資訊,並下載ZIP檔及解壓縮,然後執行EXE檔案,並透過DLL側載執行PureRAT。此惡意軟體可供攻擊者遠端存取受害電腦,並控制鍵盤及滑鼠、擷取視訊鏡頭及麥克風、側錄鍵盤輸入內容、檔案上傳及下載,以及遠端執行命令或執行檔。

Sekoia根據他們與合作夥伴的調查當中,發現歹徒後續透過WhatsApp或電子郵件觸及旅館的客戶,這些訊息都包含了正確的預約資料,聲稱旅客的銀行資料在驗證流程遭遇資安問題,要求他們進行確認。為了催促旅客依照指示操作,歹徒佯稱若不處理,訂房將被取消。然而若是照做,旅客就會帶往釣魚網站填寫信用卡資料。Sekoia指出,這些受害旅客應該支付了兩次住房費用:一次給旅館、一次給歹徒。此外,歹徒不只針對使用Booking.com的旅館和旅客下手,也有鎖定另一家訂房網站Expedia的情況。

熱門新聞

2026-03-06

2026-03-06

2026-03-09