竊資軟體(Infostealer)的活動越來越氾濫,現在攻擊者不僅用於竊取各式帳密及使用者資料,還會進一步判斷遭感染的電腦是否有利可圖,再考慮進行後續活動。

資安業者eSentire在今年11月偵測到名為Evalusion的惡意軟體攻擊活動,攻擊者試圖利用ClickFix手法取得初始入侵管道,從而於受害電腦部署竊資軟體Amatera Stealer,並透過NetSupport RAT進行遠端控制。

與許多竊資軟體相同的是,Amatera Stealer具備廣泛的資料竊取能力,範圍涵蓋加密貨幣錢包、瀏覽器、即時通訊軟體、FTP用戶端程式,以及收信軟體。不過,該竊資軟體特別的地方在於,開發者整合了WoW64系統呼叫機制,藉此突破許多防毒軟體、EDR,以及沙箱系統當中,採用的使用者模式掛鉤(Hooking)機制。

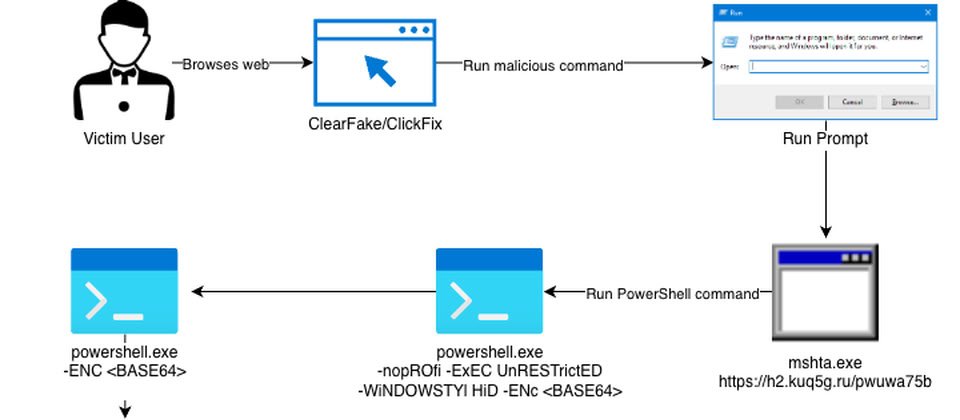

針對攻擊行動發生的過程,駭客透過釣魚網頁接觸受害者,假借進行圖靈驗證為幌子,要求依照指示操作,複製與貼上攻擊者的命令並執行,從而啟動感染鏈,透過mshta.exe執行PowerShell命令,下載.NET打造的惡意程式下載工具,再由雲端檔案共享服務MediaFire取得惡意程式載入工具Pure Crypter並解密,然後以此在特定處理程序(msbuild.exe)注入Amatera Stealer,使其在記憶體內執行。該竊資軟體不僅搜括受害電腦存放的個人資料,還會利用PowerShell下載NetSupport RAT。

究竟Amatera Stealer搜括的資料範圍有多廣?eSentire提到能從瀏覽器挖掘149種以上的加密貨幣錢包,並從至少43款密碼管理員截取帳密資料,這樣的能力,與Lumma Stealer或Meduza等竊資軟體不相上下。

值得留意的是,除了竊取資料的功能,Amatera Stealer還具備後門的能力,可執行其他有效酬載,包含透過URI提供的PowerShell命令,或是挾持執處理程序的Shell Code,以及從C2霰得的EXE或PS1檔案。

而在通訊內容的部分,此竊資軟體透過Windows API以AES-256 CBC演算法,加密通訊內容,並透過TLS協定與特定Windows功能函式建立C2連線,這麼做的目的,是為了迴避使用特定Windows API掛鉤檢查HTTP流量的機制。

不過,攻擊者並非對所有受害電腦都載入NetSupport RAT,他們透過Amatera Stealer執行特定的PowerShell指令,假若受害電腦位於網域環境,或是具備加密貨幣錢包與其他可能有價值的檔案,才會下載該遠端存取工具並控制受害電腦。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09