為了隱匿惡意NPM套件的攻擊行為,歹徒可能會試圖排除資安研究員從事調查的情況,最常見的作法是惡意軟體在啟動時檢查受害電腦環境,確認不是在研究人員的沙箱,才執行相關的惡意行為,不過,現在也有濫用雲端服務進行過濾的手法出現。

資安業者Socket揭露一批惡意NPM套件,這些套件引起他們注意的地方,在於攻擊者試圖運用名為Adspect的雲端服務,目的是排除研究人員,只對真正的攻擊目標下手。這批套件的主要用途,是將受害者導向加密貨幣詐騙網站行騙。Adspect是雲端過濾服務,可用於封鎖機器人或是攻擊者未經授權存取網頁,僅開放正常的使用者存取網站的內容。

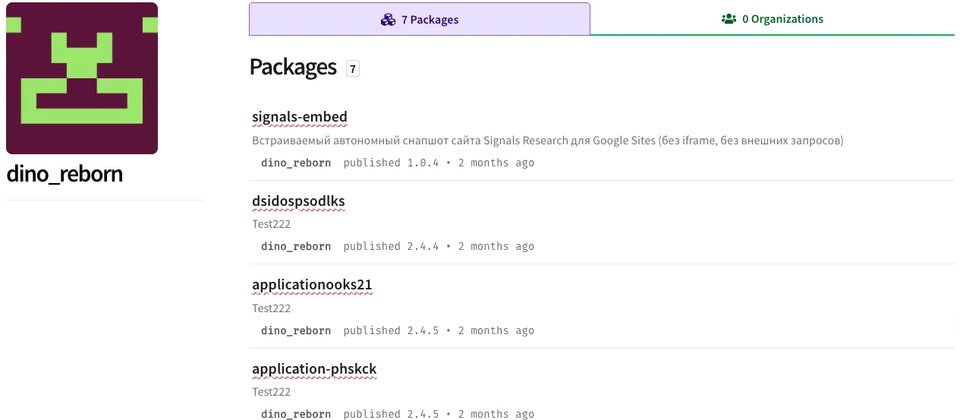

這些套件一共有7個,全部都是由名為dino_reborn的開發者上架,發布的時間介於今年9月至11月,其中6個套件內含惡意軟體,最後一個的功能有所不同,可產生惡意網頁。對此,Socket向NPM通報後,NPM已將套件封存列管。

在包含惡意軟體的6個套件當中,其共通點是包含大小約39 KB的惡意程式碼,它們的差異主要出現在Adspect的配置。這些程式碼採用立即執行函式表達式(Immediate Invoked Function Expression,IIFE)封裝,而會在網頁載入的流程自動執行。值得留意的是,歹徒還試圖封鎖瀏覽器的開發工具,以防受害者察覺有異隨手進行調查。

其中,他們封鎖了右鍵選單、F12功能鍵、Ctrl+U與Ctrl+Shift+I等組合鍵,目的是讓受害者無法直接執行開發工具、檢查原始碼或網頁元素。此外,即使受害者突破上述限制執行了開發工具,該網頁將會不斷重新載入。

接著,惡意程式碼就會檢查受害者電腦的系統資訊,例如:使用者代理字串(User Agent)、主機名稱、URI、通訊協定、使用語言等13種類型的指紋資料,傳送到攻擊者的代理伺服器,然後呼叫Adspect API評估受害者身分,若認定為攻擊目標,就會被帶往冒牌的加密貨幣業者CAPTCHA圖靈驗證網頁;假如被判定為資安研究員,惡意程式碼就會存取最後一個套件,將他們帶往無害的假公司Offlido網頁,來降低戒心。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02