今天最受到國內關注的資安新聞,就屬華碩路由器遭來自中國的駭客綁架的事故,揭露此事的資安業者提及,受害路由器最多的地方就是臺灣,若依據比例換算影響規模,全臺可能有1.5萬至2.5萬臺Wi-Fi路由器遭駭,值得留意的是,歹徒利用的弱點,皆為華碩完成修補的已知漏洞,這代表許多使用者仍尚未套用相關更新,而讓歹徒有可乘之機。

另一起也相當值得留意的消息,是對於中國駭客PlushDaemon最新的調查發現,有別於先前他們曾經直接針對軟體下手,這次是攻擊路由器設備,讓使用者在執行特定軟體的更新時,電腦逕自從攻擊者的伺服器下載惡意軟體。

【攻擊與威脅】

華碩路由器已知漏洞遭到利用,中國駭客以此綁架設備,意圖架設ORB網路

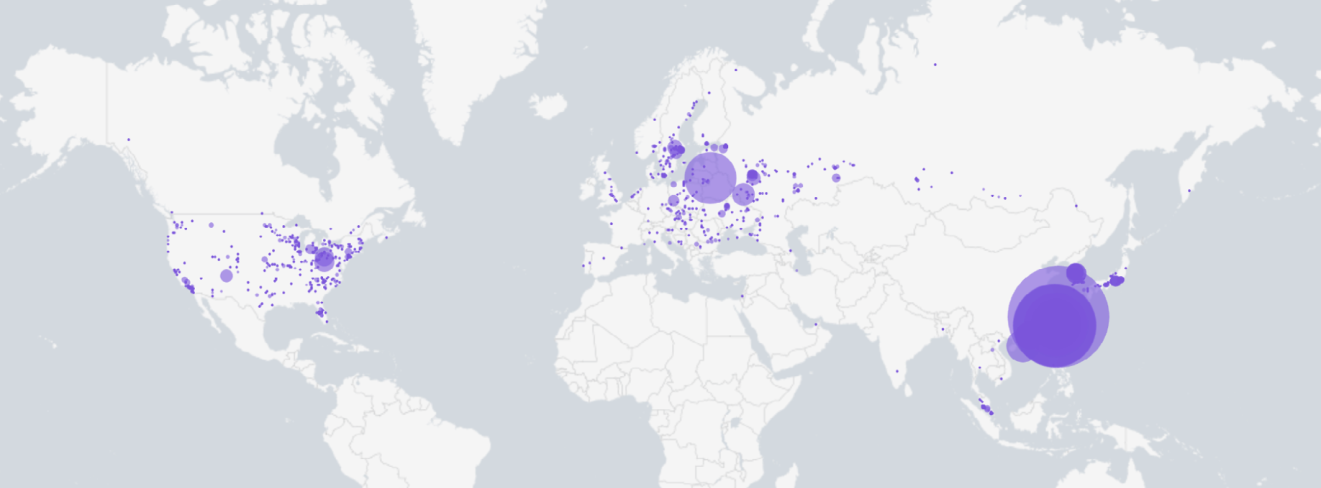

資安業者SecurityScorecard與華碩聯手,調查攻擊行動Operation WrtHug,駭客鎖定華碩WRT系列路由器,疑似濫用檔案共用服務AiCloud及已知漏洞,取得高權限,以此綁架路由器,目的是建置ORB網路,近半年已入侵超過5萬臺裝置。值得留意的是,臺灣是主要目標,因為有高達30%至50%的路由器集中在臺灣,若依此比例換算影響規模,臺灣可能有1.5萬至2.5萬臺Wi-Fi路由器遭到綁架。不過,韓國、日本、香港、俄羅斯、中歐,以及美國,也出現受害裝置。

針對攻擊者利用的漏洞,主要是4個高風險層級的作業系統命令注入漏洞,分別是:CVE-2023-41345、CVE-2023-41346、CVE-2023-41347,以及CVE-2023-41348,CVSS風險評分皆為8.8,附帶一提,當時這些漏洞也被登記為CVE-2023-39780列管。

不過,他們也有利用任意命令執行漏洞CVE-2024-12912,以及身分驗證控制不當漏洞CVE-2025-2492的情形,這些漏洞的風險值為7.2與9.2,而這兩項漏洞的共通點,就是存在於AiCloud,因此SecurityScorecard認為,攻擊者顯然將這種雲端服務作為初始入侵管道。

中國駭客PlushDaemon從事軟體供應鏈攻擊,入侵路由器竄改DNS組態,以便對受害電腦散布惡意軟體更新

攻擊範圍涵蓋臺灣、香港、柬埔寨、韓國、中國、美國,以及紐西蘭的中國駭客組織PlushDaemon,先前曾因為對韓國VPN業者IPany發動供應鏈攻擊,引起外界高度關注,現在傳出這些駭客鎖定路由器等連網設備散布新的惡意程式,以此從事軟體供應鏈攻擊。

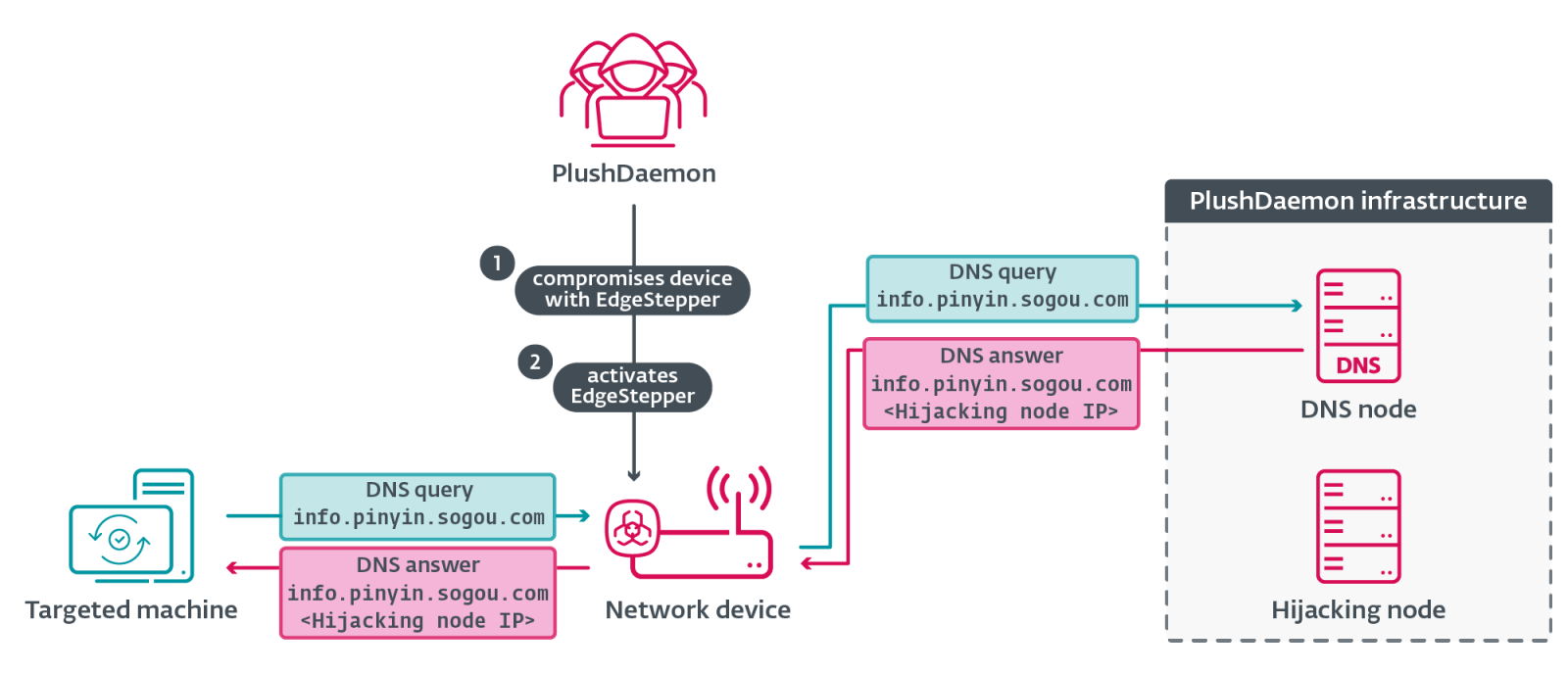

資安業者ESET揭露PlushDaemon最新一波攻擊,他們鎖定路由器等網路裝置,疑似透過裝置的資安漏洞,或是利用弱密碼及預設帳密,於連網裝置植入惡意程式EdgeStepper,此惡意軟體會將使用者DNS的查詢重新導向,連至外部網路的遭綁架惡意節點,然後檢查DNS查詢訊息的網域,是否與軟體更新有關,並回報惡意節點。ESET提及,其中一種PlushDaemon最常針對的軟體更新網域,是搜狗拼音輸入法。

接著,受害者電腦上的更新軟體,就會與攻擊者挾持的節點通訊,發出下載惡意DLL檔案LittleDaemon的HTTP GET請求,該程式庫將會下載另一個惡意程式碼DaemonicLogistics,並於記憶體內執行,最終於受害電腦部署後門程式SlowStepper。

英國針對7-Zip用戶警告,駭客積極利用符號連結漏洞從事活動

11月18日英國國家健康服務部英格蘭數位局(NHS England Digital)提出警告,他們掌握7-Zip資安漏洞CVE-2025-11001已遭利用的情況,呼籲用戶及企業組織應儘速更新,升級至25.00以上版本(編按:目前最新版本為25.01)。

他們也提及有資安研究員發布概念驗證(PoC)程式碼的情況,攻擊者有機會藉此濫用符號連結(Symbolic-Link)機制,將檔案寫入解壓縮檔案的資料夾以外的地方,在特定情況下,攻擊者有機會執行任意程式碼。不過,究竟攻擊者如何利用漏洞,NHS England Digital並未說明。

值得留意的是,攻擊者利用7-Zip漏洞的情況,已有前例,今年2月,趨勢科技指出,他們在去年看到俄羅斯駭客利用漏洞CVE-2025-0411,攻擊烏克蘭政府機關與非政府組織,企圖於受害電腦植入SmokeLoader。

Cloudflare故障6小時,波及ChatGPT及X等服務

美國網路基礎設施業者Cloudflare在世界協調時間(UTC)周二(11/18)早上11時許發生故障(約是臺灣時間11/18晚上7時許),原本內部以為遭到大規模的分散式服務阻斷(DDoS)攻擊,結果發現是變更資料庫系統權限的一系列操作所觸發。此故障延續約6小時,一直到臺灣時間11/19凌晨1點多才恢復正常。Downdetector顯示Spotify、Facebook、Anthropic、X、OpenAI與AWS等服務,在Cloudflare事故同一時段出現大量使用者回報,雖無法確認因果關係,但時間重疊,推測可能受到牽連。

Cloudflare很快公布了此次意外的始末,表示他們在UTC 11:05於ClickHouse資料庫上部署權限更新,讓使用者能顯式看到底層資料庫r0的欄位資訊。然而,Bot Management功能檔的生成查詢並未過濾資料庫來源,更新後同時抓到default與r0兩份相同欄位,導致功能檔內容倍增。

功能檔在全網傳播後,代理模組(FL/FL2)因其特徵數量超過預先配置的上限而發生錯誤並崩潰,使得全球自UTC 11:20起出現第一波伺服器錯誤(HTTP 5xx)。

NPM蠕蟲套件規模擴大,攻擊者產生逾15萬套件,目的是牟取加密貨幣換取經濟利益

上週3家資安業者SourceCodeRED、Endor Labs,以及Sonatype提出警告,蠕蟲程式IndonesianFoods出現在NPM套件儲存庫,攻擊者以印尼語人名與食品術語隨機組合出套件名稱,以自動化的方式,平均每7秒就上架一個惡意套件,後續大型雲端服務業者Amazon也表示觀察到相關活動,並公布調查結果與處理情形。

Amazon Inspector資安團隊指出,這起活動最早可追溯到約10月24日,當時他們嘗試加入新偵測規則,並結合AI技術,結果開始發現有些不尋常的NPM套件,共通點是具備與加密貨幣Tea(tea.xyz)的通訊協定有關特徵,Tea是獎勵開放原始碼開發人員的區塊鏈平臺。

11月7日他們發現數千個套件,並著手調查,後續向開源基金會(OpenSSF)通報此事。經過OpenSSF的確認與協調,Amazon透過系統性的方式,將惡意套件登錄到OpenSSF惡意套件資料庫。這波攻擊持續到12日才告一段落,總共找到超過15萬個有問題的NPM套件。

11月19日紡織業者東和在股市公開觀測站發布資安重訊,指出該公司部分資訊系統遭到網路攻擊,他們啟動資安防禦機制,與外部資安專家協同處理,將對所有系統進行資安掃描檢測後,以日常備份資料恢復運作。

根據東和初步評估,此次事故對公司營運無重大影響。

其他攻擊與威脅

◆伊朗駭客入侵軍用船艦的自動識別平臺,意圖協助軍隊進行飛彈射擊

◆以Python打造的WhatsApp蠕蟲鎖定巴西,散布竊資軟體Eternidade Stealer

◆惡意軟體TamperedChef以提供AI工具為誘餌來散布

其他漏洞與修補

◆ServiceNow的AI代理存在弱點,攻擊者有機會透過二階段提示進行注入攻擊

◆WordPress外掛W3 Total Cache存在重大漏洞,可被用於注入PHP命令

近期資安日報

【11月19日】瀏覽器V8引擎存在零時差漏洞,用戶應儘速更新

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02