攻擊範圍涵蓋臺灣、香港、柬埔寨、韓國、中國、美國,以及紐西蘭的中國駭客組織PlushDaemon,先前曾因為對韓國VPN業者IPany發動供應鏈攻擊,引起外界高度關注,現在傳出這些駭客鎖定路由器等連網設備散布新的惡意程式,以此從事軟體供應鏈攻擊。

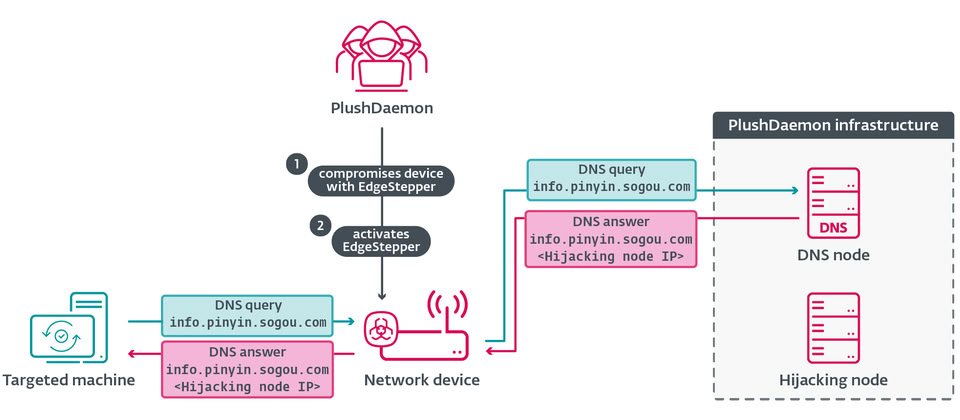

資安業者ESET揭露PlushDaemon最新一波攻擊,他們鎖定路由器等網路裝置,疑似透過裝置的資安漏洞,或是利用弱密碼及預設帳密,於連網裝置植入惡意程式EdgeStepper,此惡意軟體會將使用者DNS的查詢重新導向,連至外部網路的遭綁架惡意節點,然後檢查DNS查詢訊息的網域,是否與軟體更新有關,並回報惡意節點。ESET提及,其中一種PlushDaemon最常針對的軟體更新網域,是搜狗拼音輸入法。

接著,受害者電腦上的更新軟體,就會與攻擊者挾持的節點通訊,發出下載惡意DLL檔案LittleDaemon的HTTP GET請求,該程式庫將會下載另一個惡意程式碼DaemonicLogistics,並於記憶體內執行,最終於受害電腦部署後門程式SlowStepper。

針對本次揭露的EdgeStepper,此為Go語言開發的ELF檔案,採用GoFrame框架為基礎製作,可在MIPS32架構的設備上運作。值得留意的是,雖然ESET只有在路由器看到EdgeStepper,但他們認為,攻擊者還有使用其他作案工具。

PlushDaemon的活動最早可追溯至2018年,其中臺灣在2021年及2024年皆有企業組織受害,此外,這些駭客也曾在美國、中國、香港等地從事活動,在中國曾對臺灣電子設備製造商下手。ESET觀察到他們今年駭入柬埔寨,受害企業包括汽車公司與日本製造業的分公司。

熱門新聞

2026-03-06

2026-03-06

2026-03-09