在昨天資安業者SecurityScorecard揭露針對華碩路由器的大規模攻擊行動,且臺灣有至少1.5萬臺設備遭綁架的事故,今天又有專門針對臺灣的網路間諜活動消息傳出,再度引發關注。這個被命名為APT24的中國駭客組織,被資安廠商發現近3年的活動狀況,其中一個攻擊管道相當特別,一家臺灣數位行銷公司被當作據點,並藉此滲透下游客戶的網站,然後向使用者散布惡意軟體。

國際局勢當中,伊朗駭客動作頻頻的現象,也成為今日的另一焦點,我們今天整理兩篇新聞,首先是APT42與UNC1549針對以色列國防產業與航太、航空機構的網路間諜活動,另一件新聞,則是關於Imperial Kitten與MuddyWater藉由網路攻擊協助定位導彈射擊目標的情況。

【攻擊與威脅】

中國駭客APT24入侵臺灣數位行銷業者從事供應鏈攻擊,散布惡意程式BadAudio

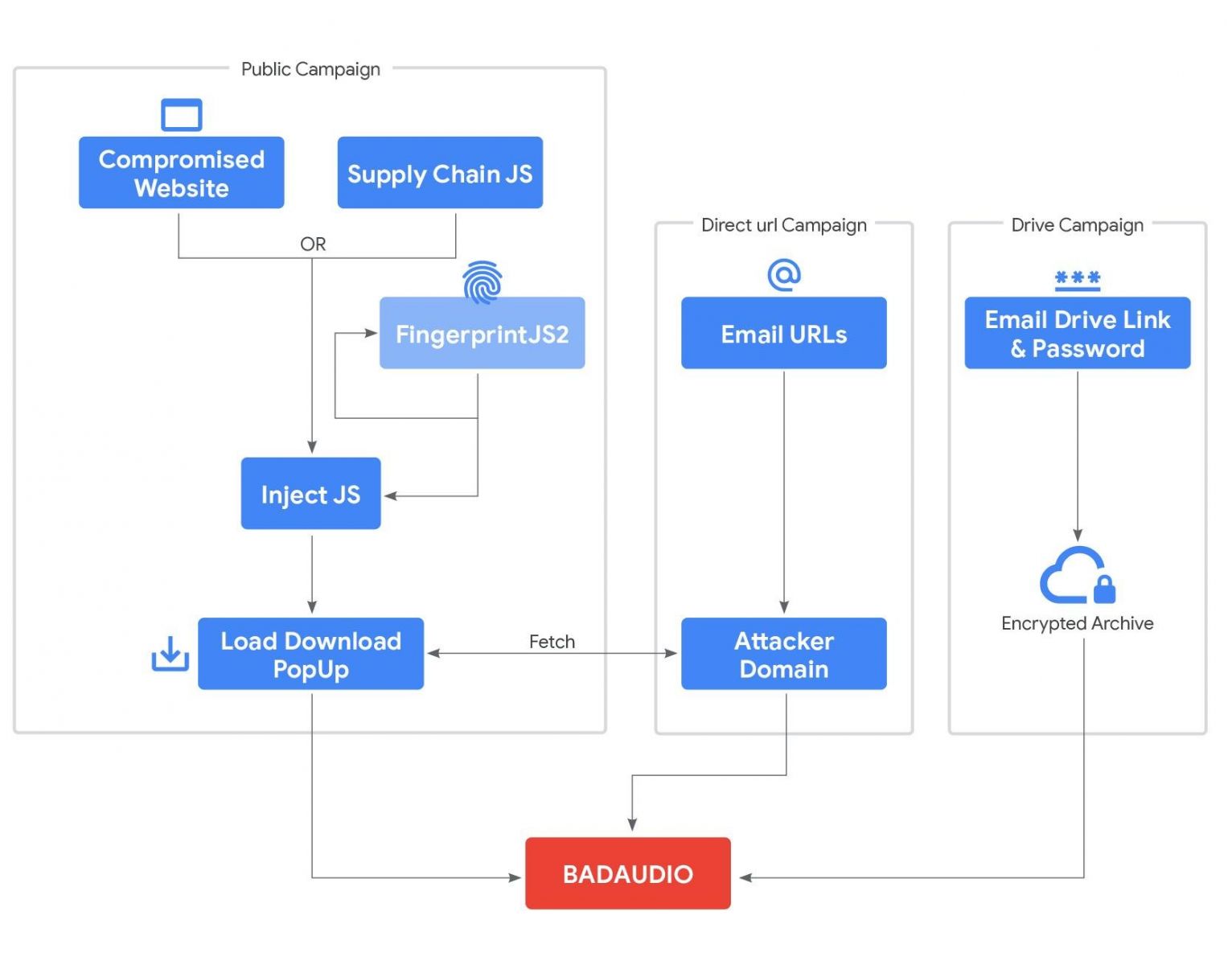

Google威脅情報團隊(GTIG)追蹤中國駭客APT24的活動,自2022年開始,該組織透過多種管道,散布惡意程式BadAudio,這些管道包括:有策略地發動駭入網站的行動,以及魚叉式網路釣魚,值得留意的是,APT24已多次滲透特定臺灣數位行銷公司的供應鏈。

針對這些駭客的活動,起初GTIG在2022年11月,看到逾20個網站遭入侵,攻擊者疑似隨機挑選目標下手,範圍涵蓋地區型產業及休閒用品等廣泛領域,對網站注入JavaScript惡意酬載,根據瀏覽網站的使用者特徵(指紋),挑選目標下手,專門針對Windows用戶,排除macOS、iOS,以及安卓作業系統。特別的是,他們排除了作業系統內建的IE與Edge,以及衍生的其他瀏覽器,這代表他們縮小範圍,試圖針對潛在具有高價值的目標而來。

不過,在上述透過網站的策略之外,去年這些駭客也從事更具目標性的攻擊。GTIG在去年7月看到APT24從事供應鏈攻擊,入侵一家臺灣數位行銷公司,導致超過1千個網域受到波及,而且,這家公司去年多次被這些駭客重複入侵。APT24將惡意指令碼注入受害公司廣泛使用的JavaScript程式庫,並利用域名搶注(Typosquatting)的網域名稱,來冒充合法的CDN服務。

伊朗駭客APT42從事SpearSpecter攻擊活動,鎖定以色列國防機構與政府組織而來

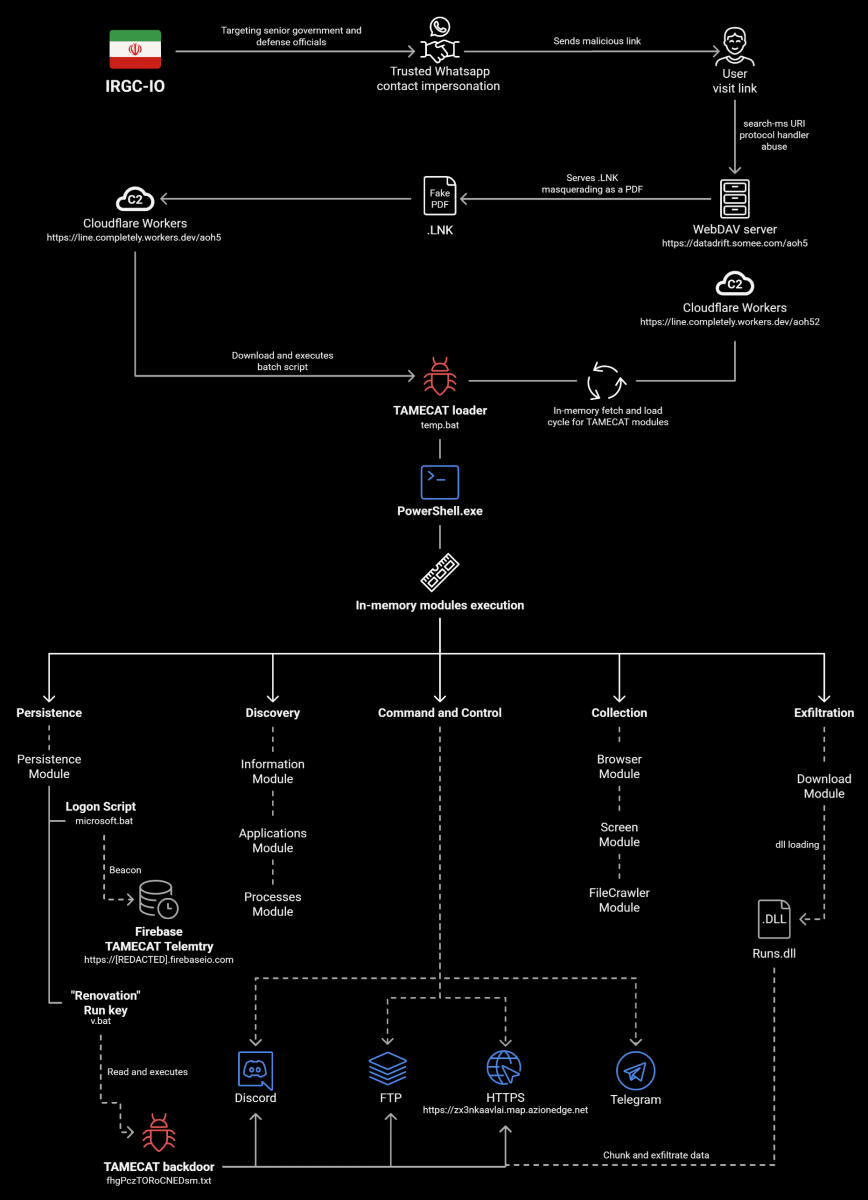

以色列國家數位安全局(Israel National Digital Agency,INDA)本週提出警告,被稱為APT42、Mint Sandstorm,以及CharmingCypress的伊朗駭客組織,從事網路間諜活動SpearSpecter,他們鎖定具有高價值的國防與政府官員,假借邀請參加重要會議為由,透過假的會議網頁竊取帳密資料,為了進一步從事長期間諜活動,他們散布PowerShell後門TameCat,藉此對受害電腦進行遠端控制與收集資料。值得留意的是,他們也將目標人士的家族成員納入攻擊範圍,藉此對官員施壓。

INDA指出,這些駭客並未使用大規模網釣的策略,而是花費數天至數週的時間與目標人士建立關係,為了讓受害者降低戒心,他們也會透過即時通訊軟體WhatsApp進行更為直接的互動。不僅如此,APT42會根據攻擊目標的價值與活動目的,來調整攻擊的策略。

針對SpearSpecter的攻擊流程,通常APT42會藉由社群媒體與公開的資料,對目標人士進行廣泛的偵察,進而設計特定情境取信受害者,並冒充關係人士來互動,以建立信任關係。這些駭客多半會舉辦專屬會議來進行,甚至曾舉行實體會議,此外,他們還會運用WhatsApp增加信任。

伊朗駭客UNC1549鎖定航太與國防領域而來,透過第三方供應商及VDI環境從事供應鏈攻擊

資安業者Mandiant本週揭露伊朗駭客組織對中東地區的網路間諜活動,警告UNC1549的活動於去年中旬開始出現變化。這群駭客長年鎖定中東地區的國防、航太,以及航空產業,為了能夠取得受害企業組織的初始存取權限,現在他們採取雙重策略來達到目的,其中一種是利用精心設計的網釣活動,竊取憑證與散布惡意軟體;另一種是利用第三方供應商與合作夥伴的信任連線,做為發動攻擊的管道。

Mandiant提及,對於國防承包商等資安成熟度較高的組織,他們通常投入大量資源進行防禦,不過,面對第三方供應商及合作夥伴之間的保護措施可能較為寬鬆,若是攻擊者事先入侵外部夥伴,往往能降低突破的資安防護的難度。

UNC1549的活動最早可追溯到2023年底,通常會使用複雜的初始存取管道來接觸目標組織,除了從第三方關係組織取得存取管道,以及透過高針對性的網路釣魚,他們也會透過Citrix、VMware,以及Azure的虛擬桌面基礎架構(VDI),來達到目的。

伊朗駭客入侵軍用船艦的自動識別平臺與監視器,意圖協助軍隊進行飛彈射擊

駭客對敵營從事網路攻擊,以此協助軍事行動的情況,在烏克蘭戰爭裡不時傳出,其中有許多是俄羅斯駭客從事這類活動,如今有大型雲端業者揭露新的調查結果,指出伊朗駭客試圖藉由入侵軍事系統,掌握海上與陸上的軍事行動。

Amazon本週發布調查報告,揭露伊朗駭客Imperial Kitten與MuddyWater配合軍事行動的網路攻擊,其中,Imperial Kitten於2021年,成功入侵其中一艘軍用船隻的自動識別系統(Automatic Identification System,AIS),從而存取船隻的重要基礎設施,Amazon威脅情報團隊察覺此事,並與受害組織著手處理。

得逞後,他們食髓知味,擴大對更多的船隻下手,並藉此存取其中一艘船上的監視鏡頭,從而掌握即時畫面的情報。到了去年1月底,駭客將目標集中在特定船艦的AIS系統,結果事隔數日,胡塞武裝部隊就對Imperial Kitten監控的特定船隻發射飛彈。雖然胡塞武裝部隊並未成功,但Amazon指出,顯然網路攻擊嚴重影響軍事行動的運作。

其他攻擊與威脅

◆安卓惡意軟體Sturnus鎖定加密通訊軟體Signal、WhatsApp而來,意圖竊取對話內容

◆殭屍網路Tsundere以知名遊戲為誘餌,企圖綁架Windows電腦擴張版圖

【漏洞與修補】

ServiceNow Now Assist預設代理群組設計存在瑕疵,恐放大二階提示注入風險

雲端資安業者AppOmni研究人員指出,企業要是採用ServiceNow Now Assist AI代理的預設設定,讓多個代理在平臺內自動協作,即使啟用提示防護,仍可能遭二階提示注入攻擊,讓高權限代理在不知情下幫攻擊者執行未授權操作。研究強調,風險關鍵不僅在模型本身,更在代理探索與代理群組(Team)的設計,可能放大設定不當帶來的風險。

要是提示內容進一步引導代理指派角色,可能出現替攻擊者加上Admin角色的情境,特別是在啟用SMTP時,代理甚至可能被誘導寄出含敏感資料的郵件成為外洩管道。風險上限取決於同一代理群組中代理具備哪些工具與權限,當查詢型與高權限操作混在一起時,影響範圍自然放大。

AppOmni回報研究結果,ServiceNow確認這屬於系統依設計運作的行為,並未將其視為程式漏洞,而是透過更新平臺文件,強調代理探索與代理群組設定可能帶來的安全風險,提醒使用者需透過正確組態降低風險。

AI推論框架存在ShadowMQ通訊漏洞,商用與開源多個推論引擎受影響

資安業者Oligo Security揭露,一系列影響人工智慧推論引擎的重大遠端程式碼執行漏洞,出現在Meta、Nvidia與微軟等業者使用的推論框架,以及vLLM、SGLang與Modular Max等開源專案,問題源頭被研究團隊統稱為ShadowMQ。這些框架多被用來支撐雲端LLM服務與企業內部人工智慧平臺,未更新修補,就有讓攻擊者在推論叢集上執行任意程式碼的風險。

ShadowMQ並不是某一個單一產品的錯誤,研究人員指出,多個框架使用ZeroMQ進行節點間通訊時,採用Python的pickle模組從網路Socket直接反序列化收到的物件,像是透過recv_pyobj這類方便函式,一旦該Socket對外開放,而且沒有任何驗證機制,攻擊者只要能連上通訊埠,就可能送入特製資料,在反序列化過程中觸發任意程式碼執行。

其他漏洞與修補

◆SonicWall修補防火牆高風險SSL VPN漏洞,未經身分驗證攻擊者可造成服務中斷

◆已終止支援的D-Link路由器DIR-878存在RCE漏洞,概念驗證程式碼已公開

近期資安日報

【11月20日】華碩路由器成ORB網路的綁架目標,臺灣是主要目標

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-06

2026-03-09

2026-03-06