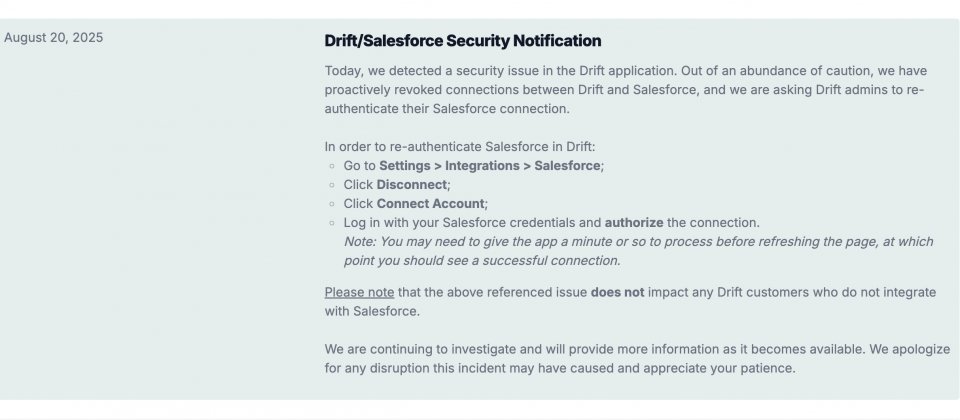

Salesloft於8月20日發布公告說明,Drift與Salesforce整合出現資安事件,並主動撤銷所有存取與更新權杖,要求管理員重新驗證。隨後Google威脅情報團隊與Mandiant於8月27日進一步揭露,攻擊者UNC6395自2025年8月8日開始,至少到8月18日,透過竊取的Drift應用OAuth憑證,成功存取並匯出多家企業的Salesforce資料。

Drift是一款對話式行銷與客戶互動工具,能將網站訪客或對話紀錄串接進Salesforce,方便銷售與客服團隊追蹤潛在客戶。Drift在2024年被Salesloft收購後,成為其產品組合的一部分,並持續以第三方應用形式,提供與Salesforce的整合服務。

攻擊者UNC6395的目的相當明確,鎖定雲端憑證與敏感資訊,包括AWS存取金鑰AKIA、密碼以及Snowflake相關權杖,攻擊者在竊得資料後,會搜尋可用來滲透其他環境的機密字串。雖然攻擊者曾嘗試刪除查詢作業以降低被發現的機會,但日誌仍保留完整記錄,建議受影響組織應檢視相關事件記錄,以釐清資料外洩範圍。

Salesloft與Salesforce於8月20日已撤銷Drift應用的所有存取與更新權杖,並將該應用自AppExchange下架,強調此問題並非Salesforce核心平臺漏洞所致。Salesloft也表示,僅使用Drift與Salesforce進行整合的客戶受波及,未啟用整合的用戶未受影響。

調查指出,攻擊者透過SOQL對Salesforce物件進行查詢,涵蓋Account、Opportunity、User與Case等,並擷取使用者的姓名、電子郵件、部門與登入時間等欄位。這些資訊不僅能揭露企業內部結構,也可能被利用來針對性攻擊或建立進一步的滲透路徑。

Google提醒,只要有使用Drift與Salesforce整合的企業,應將儲存在Salesforce的資料視為可能已外洩,並立即展開調查,建議可從日誌與Event Monitoring檢查與Drift相關的異常活動,並依照公布的攻擊指標比對可疑來源。

同時,企業需徹底搜尋Salesforce物件中是否存放憑證或敏感資訊,一旦發現應立即撤銷與輪換,並調整存取設定以縮短憑證有效時間。在存取管控則需落實最小化權限原則,限制Connected App的OAuth範圍,啟用IP限制與可信任的登入區段,並移除不必要的API使用權限,以降低進一步被濫用的風險。

Google進一步提醒,雖然目前未見此事件直接波及Google雲端客戶,但要是企業在Salesforce中儲存GCP服務帳戶金鑰,同樣需要檢查是否外洩。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09

2026-03-06