過往開發人員在程式碼裡,不慎洩露企業組織開發環境或是內部系統的憑證、權杖(Token),以及帳密資料的情況,資安業者多半在GitHub、GitLab,以及Bitbucket等程式碼儲存庫發現這些問題,然而,提供程式碼重新編排的服務,也出現類似的情形。

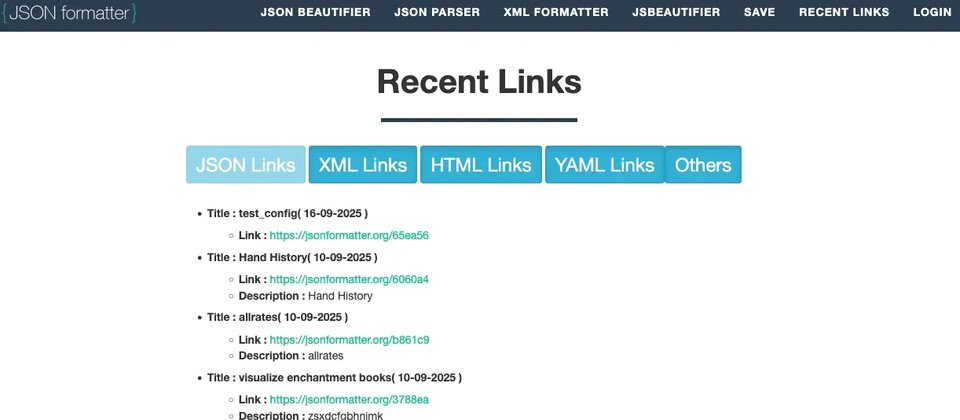

資安業者watchTowr指出,他們在線上程式碼編排及美化(Beautify、Formatter)服務平臺JSON Formatter和CodeBeautify,發現近期共用程式碼連結(Recent Links)暫存的程式碼裡,曝露了大量的機密資料,而能被任何人隨意取用,影響範圍涵蓋國家關鍵基礎設施、政府機關、金融保險與銀行、科技、資安、零售、航太、電信、醫療照護、教育,以及旅遊等產業。值得留意的是,watchTowr發現,有人已在專門爬梳相關內容,並挖掘及濫用其中的憑證與權杖資料。

針對JSON Formatter和CodeBeautify的用途,這些平臺都是開發輔助工具,主要的功能就是重新以格式化的方式,編排程式碼的內容,轉換成人類容易閱讀的結構,此外,這些平臺還能協助開發人員檢查是否出現語法錯誤、壓縮程式碼內容,或是在不同格式之間轉換。

其中,這類平臺提供的暫存服務,會將使用者輸入的內容存放於雲端,以便分享給別人。然而,watchTowr發現,這種存檔機制不僅採用直覺、常見的網址格式,容易被猜出,還透過近期共享的程式碼片段連結(Recent Links)頁面,讓更多人能夠參考使用者儲存的內容。換言之,當使用者按下網頁上的儲存按鈕,實際上就公開了他們編排的程式碼內容,若是當中含有機密資料,也會隨之曝光。

究竟watchTowr透過Recent Links找到那些內容?他們的爬蟲挖掘JSON Formatter近5年存放的資料,以及CodeBeautify最近1年的存檔,總共擷取超過8萬組JSON程式碼,當中包含:AD憑證、程式碼儲存庫身分驗證金鑰、資料庫憑證、LDAP組態資訊、FTP憑證、CI/CD管線的憑證、敏感API的完整請求及回應、卡片付款閘道憑證、即時串流協定(RTSP)憑證、服務臺(Helpdesk)API金鑰、線上會議室API金鑰,以及各式各樣能夠識別個人身分的資料(PII)等。

watchTowr也提及部分已識別的受害組織,其中唯一具名的是美國資安研究機構MITRE,他們看到經加密處理的Jenkins憑證,能夠存取該機構供合作夥伴使用的系統MITRE CoDev。

另一個引人注目的案例是某家資安業者,該公司將一堆經加密處理的憑證存放在非常敏感的組態設定檔案,其中包含SSL憑證、私鑰,以及密碼,還有服務主體名稱(SPN)與金鑰表檔案、內外主機名稱與IP位址、各種內部密碼,以及存放金鑰、憑證、組態配置檔案。

值得留意的是,已有人試圖從上述兩大平臺挖掘相關機敏資料的現象,watchTowr透過Canarytokens服務生成看似有效的AWS金鑰,上傳到JSON Formatter和CodeBeautify,並設置分享24個小時,結果發現,兩天後仍有人試圖利用他們公開的假金鑰。

雖然watchTowr並未說明實際外洩資料的具體數量,不過Shadowserver基金會指出,恐怕有10,449筆資料外流。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10