ClickFix網釣出現新變種JackFix,假借Windows更新名義引誘使用者上當

要求使用者依照螢幕指示操作,複製命令並貼上執行的網釣攻擊手法ClickFix,後續出現流程完全在瀏覽器進行的變形手法FileFix,如今有歹徒結合覆蓋螢幕畫面的手法,試圖逼迫受害者乖乖就範。

資安業者Acronis揭露一種新型態的ClickFix攻擊活動,歹徒設置假的成人網站引誘用戶上當,然後結合假的Windows更新畫面覆蓋整個螢幕,要求他們依照指示完成「重大安全更新」。假更新的畫面幾可亂真,不僅具備完善的動畫內容,並顯示即時的進度百分比,唯一的差別,是要求使用者必須依照特定的步驟操作,才能真正完成更新。這種新型態的攻擊手法,Acronis稱做JackFix。

有別於大部分的ClickFix活動,攻擊者主要透過釣魚郵件接觸受害者,引誘他們存取ClickFix網站,JackFix並未依循這樣的攻擊途徑,使用者先存取攻擊者的網站並進行互動,這些網站才會產生Windows更新的覆蓋畫面,迫使受害者必須依照指示操作。換言之,攻擊者無須事先製造危機感或催促使用者儘速處理,就能得逞。

惡意Blender模型檔案上架3D模型市集,意圖散布竊資軟體StealC V2

為了讓使用者能更容易調整應用程式的組態,許多軟體開發團隊會提供延伸套件機制,其中最常見的就是瀏覽器,也有IDE開發工具提供相關機制。然而,這些機制也成為歹徒下手的目標,他們透過有問題的套件,對使用者散布惡意軟體,如今類似的手法,也出現針對藝術創作者和美術從業人員的情況。

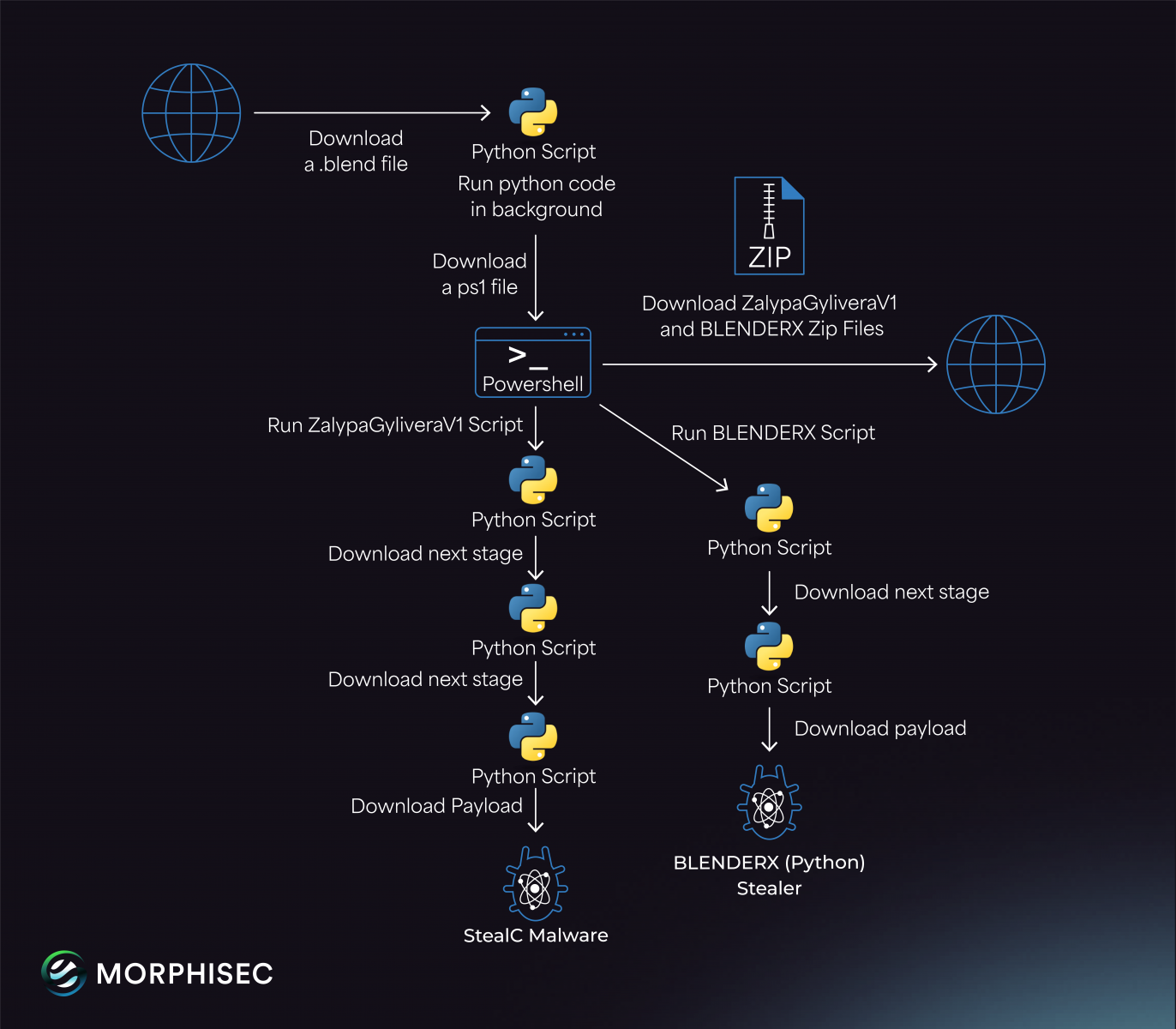

資安業者Morphisec揭露為期超過半年的攻擊行動,俄羅斯駭客試圖散布竊資軟體StealC V2,不過這波活動最特別的地方在於,攻擊者鎖定的對象,是開源3D圖形軟體Blender的用戶,他們在3D模型市集上架有問題的.blend檔案,一旦使用者在電腦開啟,就會執行嵌入的Python指令碼,後續於受害電腦部署StealC V2。而攻擊者散布惡意檔案的管道,其中一個是名為CGTrader的開放市集。對此,Morphisec呼籲,用戶最好停用Blender的自動執行功能,並避免下載來路不明的3D模型檔案,來防範相關威脅。

攻擊者接著如何在受害者電腦植入StealC V2?前述的Python指令碼一旦觸發,就會從Cloudflare Worker網域下載PowerShell惡意程式載入工具,該工具將ZIP檔下載至受害電腦,並執行兩個Python指令碼,最終在受害電腦部署StealC V2,以及另一款竊資軟體Blenderx Stealer。

大規模蠕蟲攻擊Sha1-Hulud再掀波瀾,影響逾1千個NPM套件與2.7萬個GitHub儲存庫

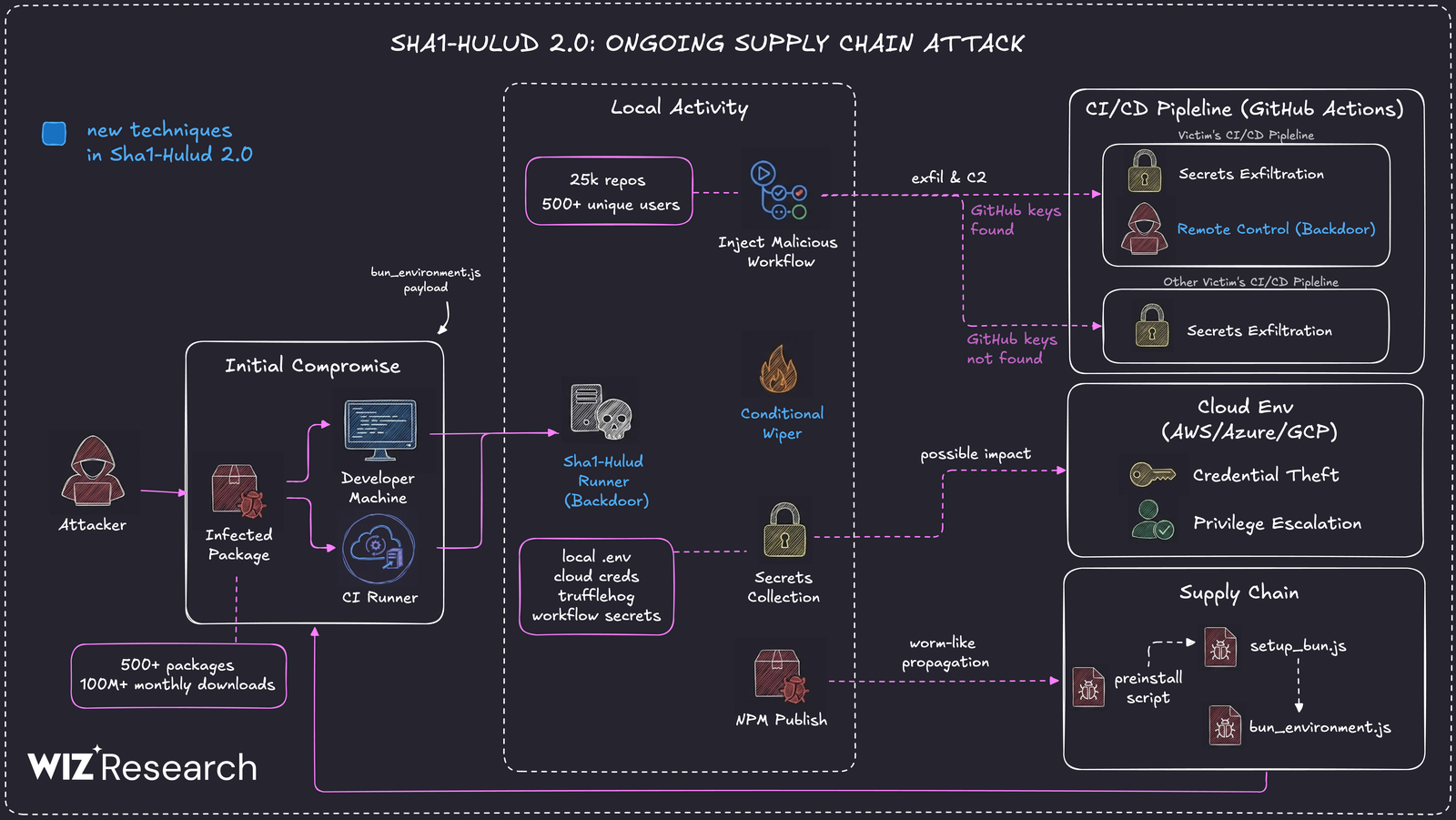

今年9月,NPM儲存庫發生大規模供應鏈攻擊Shai-Hulud,攻擊者兩天內在超過500個套件植入蠕蟲,如今類似的供應鏈攻擊活動再度出現,引起多家資安業者提出警告。

11月24日多達9家資安業者不約而同提出警告,分別是:Aikido、HelixGuard、JFrog、Koi Security、ReversingLabs、SafeDep、Socket、Step Security,以及Wiz,他們偵測到新一波的Shai-Hulud蠕蟲攻擊活動,攻擊者在11月21至23日之間,上傳超過1,000個NPM套件、感染2.7萬個GitHub儲存庫,本次事故影響Zapier、ENS Domains、PostHog,以及Postman等熱門套件。

這些蠕蟲套件不僅在NPM套件庫自我複製,一旦使用者部署到開發環境,此惡意程式就會在Windows、Linux,以及macOS開發環境裡快速擴散,利用掃描工具TruffleHog挖掘曝露的機敏資料,包含AWS、GCP,以及Azure的雲端帳密,並濫用本機快取的憑證,透過API搜刮AWS Secrets Manager與Google Cloud存放的身分憑證,然後,該蠕蟲會將找到的資料上傳到公開的GitHub儲存庫,並自我複製,將新套件上架到NPM。而且,相關活動仍持續進行。針對這波攻擊,上述資安業者稱為「Shai-Hulud 2.0」或「Sha1-Hulud」。

俄羅斯駭客利用MSC EvilTwin結合被入侵的網站,企圖散布惡意程式

今年3月微軟修補微軟管理主控臺(MMC)零時差漏洞CVE-2025-26633(MSC EvilTwin),通報此事的資安業者趨勢科技透露,被稱做EncryptHub、Larva-208、Water Gamayun的俄羅斯駭客組織,將其用於實際攻擊,如今傳出這些駭客持續利用相同的漏洞,從事新一波攻擊。

資安業者Zscaler指出,Water Gamayun近期結合入侵合法網站、名稱相似的網域,以及MSC EvilTwin發動攻擊,他們試圖傳送偽裝成PDF檔案的RAR壓縮檔,然後利用漏洞將程式碼注入mmc.exe,濫用特定的功能與指令,啟動一系列PowerShell有效酬載,以及最終的惡意軟體載入工具。

駭客團體濫用MSC EvilTwin的情況,並非只有上半年,3個月前也出現相關活動,例如資安業者Trustwave今年8月發現,歹徒用於散布竊資軟體Fickle Stealer。

Canon、Mazda美國分公司雙雙被駭入Oracle EBS

日本影像方案業者佳能(Canon)、車廠馬自達(Mazda)本周分別證實,美國分公司都被Cl0p勒索軟體駭客入侵了Oracle E-Business Suite(EBS),不過,究竟外洩了哪些資料,目前尚無法證實。

一般而言,Cl0p在竊取Oracle EBS資訊後,經常會公開或銷售受害組織的資料,但Canon指出,這事件僅影響網頁伺服器,該公司已經採取安全措施,也恢復運作,目前還沒有駭客公開竊得資料。

Mazda也證實,美國分公司成為Oracle EBS系統攻擊的目標,但這家日本車廠說,事件並未影響系統運作或工廠生產,而且也無法證實資料已經外洩。

美國媒體與電信集團Cox通報遭Oracle EBS零時差攻擊,個資外洩近萬人受害

美國媒體與電信集團Cox Enterprises向多州主管機關通報,旗下使用的企業資源規畫系統Oracle E-Business Suite(EBS)遭零時差弱點攻擊。駭客在2025年8月9日至14日期間利用尚未修補的弱點入侵後端系統,竊取儲存在其中的個人資料。Cox向緬因州檢察長辦公室通報的資料顯示,本次事件共影響9,479名個人,其中包含4名緬因州居民。

依Cox向主管機關與受影響對象的說明,公司在9月29日發現Oracle EBS環境出現異常活動,隨後在外部資安團隊協助下展開調查,並於10月31日完成調查,確認未授權第三方曾在8月中旬存取系統並複製含有個人資料的檔案,之後依各州規定完成通報。

達特茅斯學院通報Oracle EBS資料外洩,影響至少上千人

美國達特茅斯學院(Dartmouth)Oracle E-Business Suite (EBS) 遭駭客存取,影響至少上千人,並且可能已遭公開敏感資訊,他們近日已向主管機關通報。

該校在上個月甲骨文公司公告修補EBS零時差漏洞CVE-2025-61884後,隨即展開調查。近日調查結果出爐,達特茅斯學院判斷在8月9日到12日之間Oracle EBS遭未授權人士存取,10月30日攻擊者竊取了EBS中的個人姓名、社會安全碼,以及銀行帳號資訊。

受影響的人數傳出包含1,494名緬因州居民,但學校未提供相關資料。

其他資安事故

◆金融木馬Eternidade Stealer鎖定巴西而來,利用WhatsApp接觸受害者及進行散布

◆惡意軟體攻擊活動FlexibleFerret鎖定macOS用戶而來,企圖散布Go語言後門

◆風險管理業者Crisis24遭駭,波及美國警消緊急通報系統運作,傳出是勒索軟體INC Ransom所為

近期資安日報

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10