今年9月,NPM儲存庫發生大規模供應鏈攻擊Shai-Hulud,攻擊者兩天內在超過500個套件植入蠕蟲,如今類似的供應鏈攻擊活動再度出現,引起多家資安業者提出警告。

11月24日多達9家資安業者不約而同提出警告,分別是:Aikido、HelixGuard、JFrog、Koi Security、ReversingLabs、SafeDep、Socket、Step Security,以及Wiz,他們偵測到新一波的Shai-Hulud蠕蟲攻擊活動,攻擊者在11月21至23日之間,上傳超過1,000個NPM套件、感染2.7萬個GitHub儲存庫,本次事故影響Zapier、ENS Domains、PostHog,以及Postman等熱門套件。

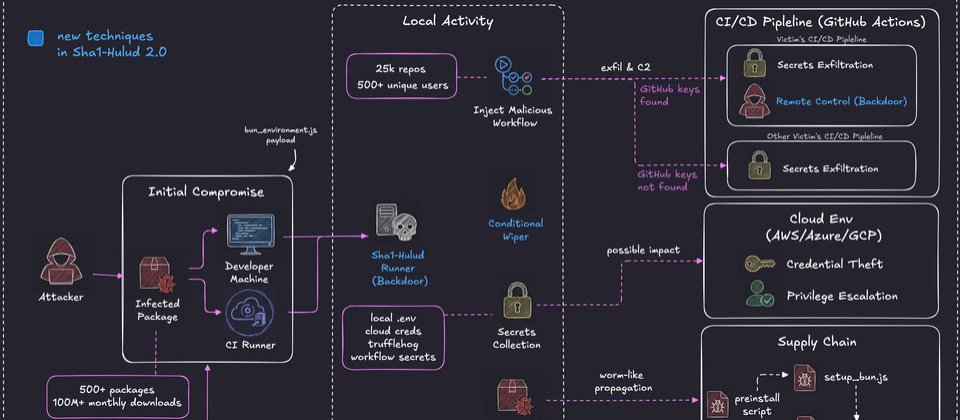

這些蠕蟲套件不僅在NPM套件庫自我複製,一旦使用者部署到開發環境,此惡意程式就會在Windows、Linux,以及macOS開發環境裡快速擴散,利用掃描工具TruffleHog挖掘曝露的機敏資料,包含AWS、GCP,以及Azure的雲端帳密,並濫用本機快取的憑證,透過API搜刮AWS Secrets Manager與Google Cloud存放的身分憑證,然後,該蠕蟲會將找到的資料上傳到公開的GitHub儲存庫,並自我複製,然後將新套件上架到NPM。而且,相關活動仍持續進行。針對這波攻擊,上述資安業者稱為「Shai-Hulud 2.0」或「Sha1-Hulud」。

這次與兩個月前的活動存在顯著差異,例如,惡意NPM套件在執行的過程裡,會安裝名為bun的工具,並用來執行真正的惡意程式碼;再者,惡意套件會根據竊得資料,產生隨機名稱的儲存庫,而且,本次的惡意套件會一口氣感染100個NPM套件,是上一波攻擊行動的5倍。值得留意的是,若是惡意套件無法通過GitHub或是NPM的身分驗證流程,就會抹除受害電腦使用者資料夾的所有檔案。

對於這起事故的影響範圍,有資安業者透露更多訊息,並持續追蹤後續發展,Wiz指出,受影響的GitHub使用者人數接近500名,其中他們確認曝露的機密資料,包含775個GitHub存取權杖(Token)、373個AWS憑證、300個GCP憑證,以及115個Azure憑證。

可怕的是,這波攻擊還不斷加速,目前每半小時就會產生1,000個儲存庫,此外,受害者還會在自己帳號看到他人的資料,即使GitHub已採取行動,撤銷權限、將惡意儲存庫設為不公開,並發出通知來回應,由於遭竊憑證跨帳號廣泛散布,許多受害組織仍持續曝露,截至世界協調時間(UTC)11月26日上午9時,仍有數百個企業組織受到影響。

儘管這波攻擊是針對NPM生態圈而來,然而,後續出現波及其他軟體開發生態圈的情況。Socket指出,他們在11月25日,發現Maven Central套件庫也出現類似特徵的惡意套件org.mvnpm:posthog-node:4.18.1,當中嵌入以bun為基礎的有效酬載,以及惡意程式載入工具。這代表PostHog專案的NPM與Maven生態系統,同時被Sha1-Hulud滲透,PostHog與Maven Central皆已介入處理。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-09