韓國大型電子商務平臺酷澎外洩3,370萬用戶資料,傳中國籍員工所為

被譽為「韓國亞馬遜」的韓國最大電子商務網站酷澎(Coupang),近日傳出資料外洩事件,總計外洩3,370萬名客戶資料,相當於酷彭在韓國的用戶總數。

根據韓國聯合通訊社(Yonhap News Agency,韓聯社)及韓國時報(The Korea Times)的報導,這是由內部員工所為的偷竊事件,並非遭到駭客入侵。該名內賊為酷澎中國籍前員工,早在今年6月24日便企圖自酷澎的海外伺服器竊取用戶資料,酷澎一直到11月才察覺此事,原本估計受害者只有4,500人,不過,在與執法機構及資安公司合作調查後,發現有超過3,300萬人受到波及。韓國時報認為,該資料外洩事件的原因,源自於酷澎未能妥善管理前員工的系統存取權限。

至於這起事故是否波及臺灣用戶?酷澎發出聲明表示,他們目前尚未發現臺灣消費者資料外洩的跡象,該公司將與資安業者合作,持續調查此事。

日本酒類大廠朝日(Asahi)上週說明9月的網路攻擊事件,造成顧客、員工近200萬人個資外洩。

針對事故發生的經過,朝日在9月29日早上7:00發現系統中斷、檔案被加密,11:00資安團隊切斷網路以隔離資料中心,避免災害擴大。調查發現,攻擊者是經由集團某臺網路設備,駭入資料中心,並同時植入勒索軟體,加密了多臺使用中的伺服器和數臺工作站電腦上的資料。因此,該公司推測,儲存在伺服器和工作站電腦的個資可能外洩。目前駭客尚未公開這批資料。

可能被洩露資訊的包括客戶、該公司聯絡過的外部人士、員工(包括退休員工)及其家屬。其中客戶是指曾聯絡過朝日、軟性飲料,以及朝日集團食品公司客服中心的顧客,外部人士則是朝日曾以Telegram訊息致賀或慰問的人士,總人數約167萬。員工及員工家屬受影響人數約27萬。外洩的資料類型包括姓名、地址、電話,以及電子郵件信箱,有的還包括性別及出生日期。該公司強調,外洩資料未包含信用卡資訊。

資安廠商ReliaQuest發現,Scattered Lapsus$ Hunters駭客組織可能正利用冒充的客服請求或工單,對知名工單平臺Zendesk客戶發動網釣攻擊,11月Discord資料外洩事件可能也是這波攻擊的一環。

針對這波攻擊的察覺,ReliaQuest起初發現40多個使用誤植名稱(typosquatted)和模仿Zendesk的網址,都是在近6個月內建立而成。這些變造過的冒牌網域像是znedesk[.]com、vpn-zendesk[.]com,有些代管了冒充Zendesk的單一簽入(SSO)釣魚網站,顯然是為了冒充合法Zendesk環境而設立。研究人員還發現到冒充Zendesk相關網域URL包含多個不同組織名稱或品牌,更容易誘使不察的用戶上鈎,並點擊連結。

這群駭客似乎不會善罷干休,因為,他們11月初在Telegram預告,在2026年可能還會再發動3至4次攻擊,且警告年底假期間,網管人員要留意流量事件記錄(Log),因為他們要來蒐集客戶資料。

殭屍網路ShadowV2鎖定D-Link、TP-Link、永恒數位連網設備而來,藉由AWS服務中斷進行測試

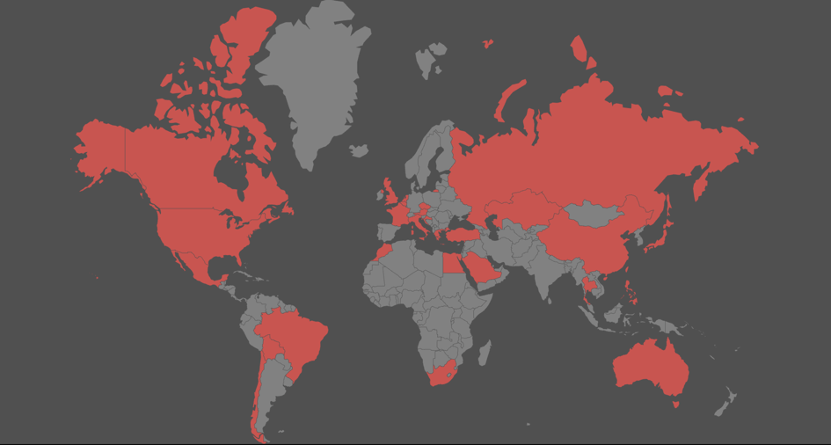

資安業者Fortinet在AWS服務中斷期間,發現殭屍網路病毒ShadowV2的最新一波活動,駭客透過物聯網裝置的漏洞擴散,攻擊範圍涵蓋全球,包括臺灣在內共28個國家出現災情,受害企業組織橫跨科技、零售與旅館業、製造業、資安服務代管供應商(MSSP)、政府、電信業者,以及教育等7種領域的產業,特別的是,這波活動出現的時間並不長,只有在AWS發生故障的3個小時,因此Fortinet認為,攻擊者顯然是正在進行測試,為後續的實際攻擊做準備。

這次攻擊者利用的漏洞有哪些?其中有半數是D-Link路由器與NAS的已知漏洞,CVSS風險值皆達到9.8分,它們的編號是:CVE-2020-25506、CVE-2022-37055、CVE-2024-10914,以及CVE-2024-10915。值得留意的是,除了CVE-2024-10915已有修補程式,其餘3項漏洞,D-Link表明因受影響設備的生命週期已經結束(EOL),他們不會提供新版韌體,呼籲用戶更換設備。

其他遭到ShadowV2利用的資安漏洞,目前部分為廠商沒有提供修補程式的狀態,包括永恒數位通訊科技(Digiever)網路視訊監視設備(NVR)漏洞CVE-2023-52163、TP-Link路由器漏洞CVE-2024-53375、TBK DVR設備漏洞CVE-2024-3721,以及開源路由器韌體DD-WRT的弱點CVE-2009-2765。

位處全球地緣政治衝突的熱區,臺灣這幾年面臨的網路攻擊活動大幅增加,時至2025年底,多家資安廠商陸續發表年度威脅態勢的回顧與展望。

位處全球地緣政治衝突的熱區,臺灣這幾年面臨的網路攻擊活動大幅增加,時至2025年底,多家資安廠商陸續發表年度威脅態勢的回顧與展望。

11月底Fortinet全球威脅情報副總裁Derek Manky公開1月至9月的觀測結果。根據該公司旗下的網路安全威脅情資和研究機構FortiGuard Labs的分析,今年在亞太地區總共偵測到5,784億次惡意活動,年成長率為13.30%,網路入侵類型的活動偵測到5,749億次,惡意軟體偵測到6.4億次,殭屍網路偵測到26.4億次。單是臺灣而言,惡意活動總共被偵測到1,534億次,在亞太地區的占比超過四分之一,僅次於印尼(2,280億次,占比為40.48%),網路入侵類型的活動偵測到1,531億次,惡意軟體偵測到7,810萬次,殭屍網路偵測到1.64億次。在這之後的惡意活動偵測數量大國,有印度(600億次,占比為10.55%)、日本(170億次,占比為2.96%)。

11月30日晚間,知名連鎖藥局大樹於股市公開觀測站發布資安重訊,指出他們有部分檔案遭到勒索軟體加密,已將有問題的檔案及網路環境進行處置,採取資安防護措施及阻斷,強調不影響公司營運,以及顧客權益,對個資安全、財務,以及業務無重大影響。

針對研究人員發現的全程加密弱點,LINE提出說明

奧胡斯大學於即時通訊軟體LINE專屬全程加密(E2EE)通訊協定Letter Sealing v2當中發現嚴重漏洞,由於LINE是臺灣最具生活黏著度的通訊平臺,上述研究成果在臺灣引起高度關注,對此,LINE也對此提出說明。

LINE經由內部資安專家重新驗證研究人員的發現,指出他們找到的問題,都是在極端且不太可能發生的情況下,才會出現,這些情況包括:LINE伺服器遭到入侵,或是用戶通訊的過程出現中間人攻擊(MitM)。對於這些攻擊,LINE表示已採取多層防護措施因應,包括IDS與IPS偵測系統,以及嚴格的存取控管機制,因此,該公司認為,實際發生的可能性極低。再者,即使攻擊者成功利用這些弱點,用戶對話內容仍受到全程加密保護,攻擊者無法讀取內容。

其他資安事故

◆APT駭客Tomiris鎖定俄羅斯外交部、政府機關、國際政府合作組織下手

◆CISA指出OpenPLC ScadaBR漏洞CVE-2021-26829遭到利用

◆俄羅斯駭客RomCom鎖定美國土木工程公司而來,散布Mythic Agent

◆駭客組織ToddyCat竊取OAuth權杖,入侵M365與Outlook雲端環境

近期資安日報

【11月28日】開發人員不慎在程式碼編排平臺曝露企業組織的機敏資料

熱門新聞

2026-03-02

2026-02-26

2026-02-27

2026-02-27

2026-02-27

2026-02-27

2026-02-27