一年前資安業者趨勢科技提出警告,中國國家級駭客Earth Kasha(MirrorFace)鎖定多個廠牌的SSL VPN系統發動攻擊,其中一個目標是安瑞科技(Array Networks)旗下的Array AG系列設備,如今有新的漏洞利用活動出現。

12月3日日本電腦網路危機處理暨協調中心(JPCERT/CC)提出警告,他們指出Array AG當中的DesktopDirect功能,存在未登記CVE編號的命令注入弱點,他們在8月發現漏洞利用攻擊活動,攻擊者以此部署Web Shell。該漏洞存在於ArrayOS AG 9.4.5.8及之前版本,安瑞科技已在今年5月發布9.4.5.9版修補,呼籲IT人員要儘速升級新版作業系統因應。

JPCERT/CC提及,他們接獲日本企業組織通報相關攻擊事故,攻擊者來自194.233.100[.]138,在受害設備的特定路徑/ca/aproxy/webapp/當中,植入PHP打造的Web Shell,之後,他們就會建立新的使用者帳號,並透過Array AG入侵受害組織的內部網路環境。

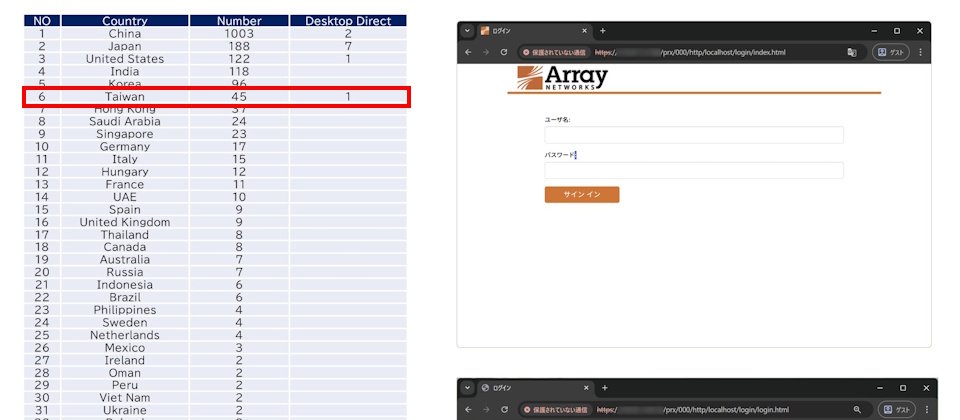

究竟這個漏洞的影響範圍有多大?Macnica威脅情報研究員瀬治山豐(Yutaka Sejiyama)指出,全球有1,831臺可透過網際網路存取的Array AG設備,超過半數位於中國最多,日本、美國居次,臺灣數量第6多,有45臺。值得留意的是,由於上述漏洞在啟用DesktopDirect之後,Array AG就會曝險,瀬治山豐確認在臺灣、日本、美國,以及中國皆有受影響設備,其中又以日本的數量最多。

回顧過去,一年前趨勢科技指出,Earth Kasha利用重大漏洞CVE-2023-28461(CVSS風險值9.8)攻擊Array AG設備,以虛擬版本vxAG,企圖於受害組織部署後門程式Lodeinfo,相關活動可追溯至2023年。美國網路安全暨基礎設施安全局(CISA)同月發布公告,將CVE-2023-28461列入已遭利用漏洞(KEV)清單,要求聯邦機構限期完成修補。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-06