根據第三方修補服務商0patch在最新技術分析中指出,微軟雖然對外維持不構成漏洞立場,實際上已在今年默默調整Windows捷徑屬性視窗的顯示行為,修正多年來遭攻擊者濫用的UI設計缺陷。該漏洞會讓使用者在檢查捷徑屬性時,看見的目標指令與實際執行內容不完全相同,已被編號為CVE-2025-9491。

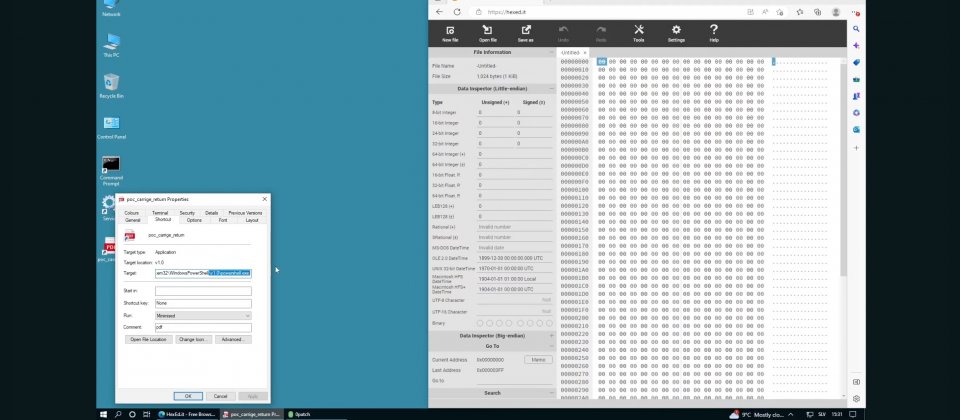

事件最早在2025年3月由趨勢科技公開,研究人員發現,自2017年起已有近千個惡意Windows捷徑檔出現在各類攻擊行動中。攻擊者利用捷徑目標欄位實際可容納數萬字元的特性,先在前段填入大量空白或類似空白的字元,再把真正的PowerShell或批次指令藏在後面,由於傳統屬性視窗只顯示前260字元,使用者即使打開屬性檢查,看見的要不是空白,就是看似無害的一小段內容。

而Arctic Wolf在歐洲外交機構遭攻擊事件中,再次觀察到中國關聯攻擊者UNC6384,濫用同一技巧散布PlugX惡意程式,當時這項問題已正式編號為CVE-2025-9491。外界質疑微軟對已在野外利用的問題仍未修補,微軟隨後在一份針對CVE-2025-9491的指引文件中回應,強調從網際網路下載的捷徑檔帶有Mark of the Web(MoTW)標記,使用者在開啟前會看到風險警示,因此公司不認定這是需要修補的安全漏洞。

0patch起初與微軟看法接近,也曾認為這只是顯示位置問題,謹慎的使用者可以透過捲動檢查整段文字。不過在重新檢視捷徑結構後,0patch確認,關鍵不在於惡意內容只是被擠到屬性視窗的可見範圍之外,而是屬性視窗本身對顯示長度有限制,捷徑目標實際上可以非常冗長,但屬性視窗只呈現前260字元,後段內容完全不可見,導致即便是資安人員,在信任介面的前提下,也可能對真正會被執行的指令產生誤判。

微軟在2025年中透過Windows更新調整行為,現在捷徑屬性視窗已可顯示完整目標字串,使用者可以全選後貼到文字編輯器詳細檢查。0patch指出,這次調整被視為功能修正而非安全公告,確實讓介面與實際執行內容重新對齊。

0patch自家提供的修補採取更主動的風險控管策略,在偵測到由檔案總管開啟且目標長度超過260字元的捷徑時,會將目標截斷在260字元並跳出警示,提醒這是一個異常捷徑,同時也讓後段可能藏匿的惡意指令無法執行。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-06

2026-03-04

2026-03-06

2026-03-05