Cloudflare

Cloudflare解釋上周五因為針對React漏洞實施防護措施,在部份代理伺服器引發錯誤,導致二個星期來第二次斷線。

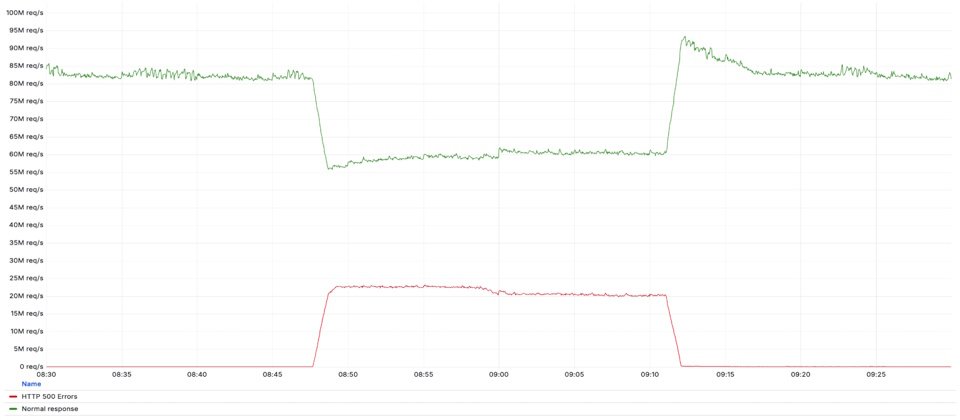

世界協調時間12月5日早上8:47,一部份時間Cloudflare網路發生斷線,不過約半小時就解決了,在09:12所有服務就回復上線(臺北時間同日16: 47到17:12)。受影響的HTTP流量約佔Cloudflare服務流量的28%。

Cloudflare說,此次斷線不是直接或間接出於Cloudflare系統網路攻擊,或任何惡意活動。該公司技術長Dane Knecht解釋,上周React伺服器通報CVSS 10的重大漏洞CVE-2025-55182,因此Cloud代理伺服器將記憶體內HTTP請求解析緩衝由128K提高為1MB,以作為網頁防火牆(WAF)的分析,這個值是Next.js應用程式預設最高的。

管理團隊利用漸進部署系統第一次變更WAF規則時,發現內部WAF測試工具不支援擴大緩衝,且對客戶流量沒有影響,因此他們做了第二次變更,想將WAF規則測試工具關閉。然而其全球配置系統未執行漸進式部署,而是在數秒內將變更一下子部署到Cloudflare網路的所有伺服器。在「特定情況下」,這次變更的程式執行來到FL1版本的代理伺服器時,觸發規則模組一個臭蟲而引發錯誤,導致500 HTTP錯誤碼。這是一個runtime錯誤,影響由較舊的FL1代理伺服器及Cloudflare代管的客戶網頁資產,只有少部份測試終端,以及中國網路支援的客戶例外。

在11月18日Cloudflare也發生了一次類似,但時間長達6小時的斷線。兩次斷線都是為了防止安全漏洞的影響,而對幾乎所有客戶造成錯誤。

為此,Cloudflare做了以下改善。第一改進部署和版本控管。第二是簡化Cloudflare控制層在多重失靈時也能執行關鍵運作,即killswitch。第三,Cloudflare承諾將變更所有關鍵Cloudflare資料層元件錯誤實施的硬性失敗邏輯(hard-fail logic),而改採Fail-Open的錯誤處理邏輯,即系統發生錯誤時,會預設進入「open」狀態,允許無限制存取或操作,這個邏輯是以確保可用性或持續運作為最優先,而非完全鎖死。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09