IDEsaster攻擊鏈濫用AI IDE與程式助理,恐致資料外洩與遠端程式碼執行

一項針對AI開發工具的研究揭露,多款主流AI IDE與程式助理存在超過30項安全漏洞,可能被用來竊取專案資料,甚至在開發者電腦上執行任意程式碼。資安研究人員Ari Marzuk將這類問題統稱為IDEsaster,指出受測的AI IDE與整合式程式助理中,所有都可被此攻擊鏈濫用,涉及GitHub Copilot、Cursor、Windsurf、Kiro.dev、Zed.dev、Roo Code、Junie、Cline、Gemini CLI與Claude Code等多款產品,目前已有24項漏洞取得CVE編號,AWS甚至發布安全公告AWS-2025-019回應。

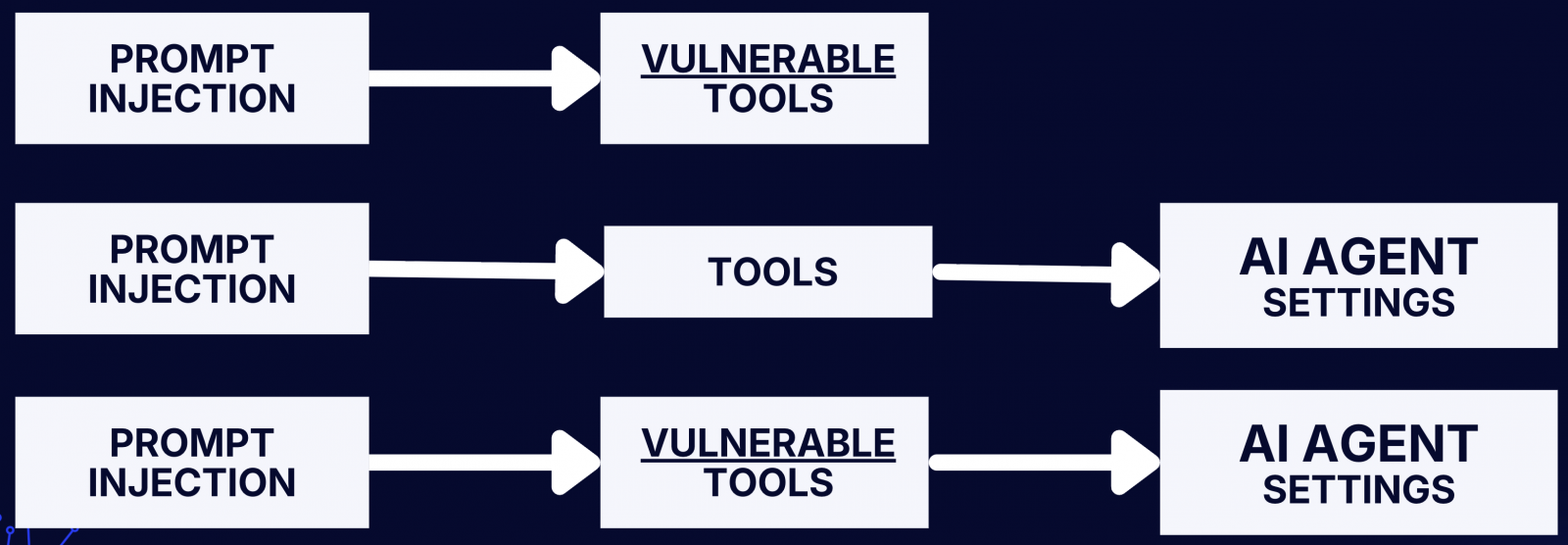

Ari Marzuk表示,傳統IDE設計時未預期之後會嵌入能自動讀寫檔案與設定的AI代理,導致原本被視為安全的IDE內建功能,在AI參與後變成新的攻擊面。AI代理在開發流程中可存取專案檔案、設定檔與外部服務,一旦被提示注入攻擊控制,就可能透過合法工具操作,進一步觸發底層IDE功能,最後演變為資料外洩或遠端程式碼執行。

IDEsaster是一條跨工具通用的攻擊鏈,第一步是在規則檔、README、原始碼註解、檔名或外部MCP伺服器回應中植入隱藏指令,劫持AI代理所見的工作脈絡。第二步則是讓代理透過讀寫檔案或修改設定等工具,執行看似正常的動作。最後一步鎖定VS Code、JetBrains系列、Zed等IDE長期存在的功能,藉由自動載入設定、驗證或外部資源的機制,將前述變更轉化為實際的外連請求或可執行檔呼叫。

PromptPwnd提示詞注入攻擊濫用AI代理,竊取金鑰並改寫CI/CD流程

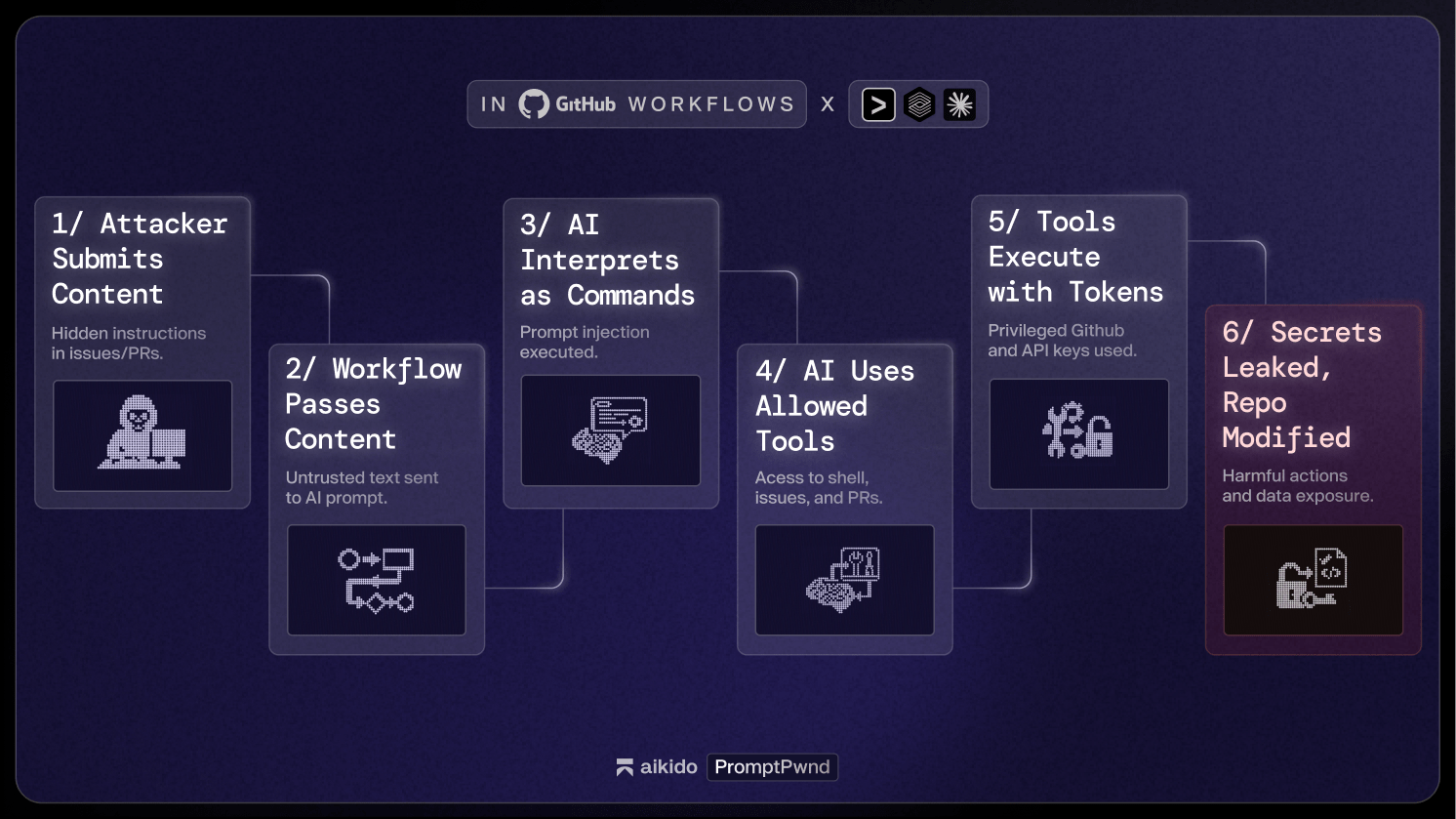

資安廠商Aikido Security揭露一類名為PromptPwnd的AI提示注入漏洞,出現在把Gemini CLI、Claude Code、OpenAI Codex,以及GitHub AI Inference等AI代理介接GitHub Actions或GitLab CI/CD時。當工作流程同時處理議題(Issue)與拉取請求等不受信任內容,又讓AI握有高權限金鑰與操作工具,攻擊者便可透過精心設計的文字提示,竊取憑證或修改工作流程。

研究人員指出,至少已有5家財富500大(Fortune 500)企業受影響,Google官方Gemini CLI專案也曾被證實可重現完整攻擊鏈,顯示這已不再是理論風險。

這類風險多源於維護者使用AI自動化分級處理與標籤作業。常見做法是把Issue的標題與內文,以及程式碼提交訊息,直接帶入LLM的提示詞,同一個CI/CD工作流程又同時配置具有寫入權限的GitHub權杖與雲端存取權杖,並授予AI透過Shell指令或GitHub CLI操作儲存庫的權限。當攻擊者在Issue文字中嵌入看似說明文件、實際上是下達指令的段落時,模型會將其當成操作指示,依照內容呼叫相關工具,把金鑰寫入公開Issue,或在程式碼庫與討論區執行未預期的變更。

Google宣布Chrome強化Gemini代理式AI上網安全防護

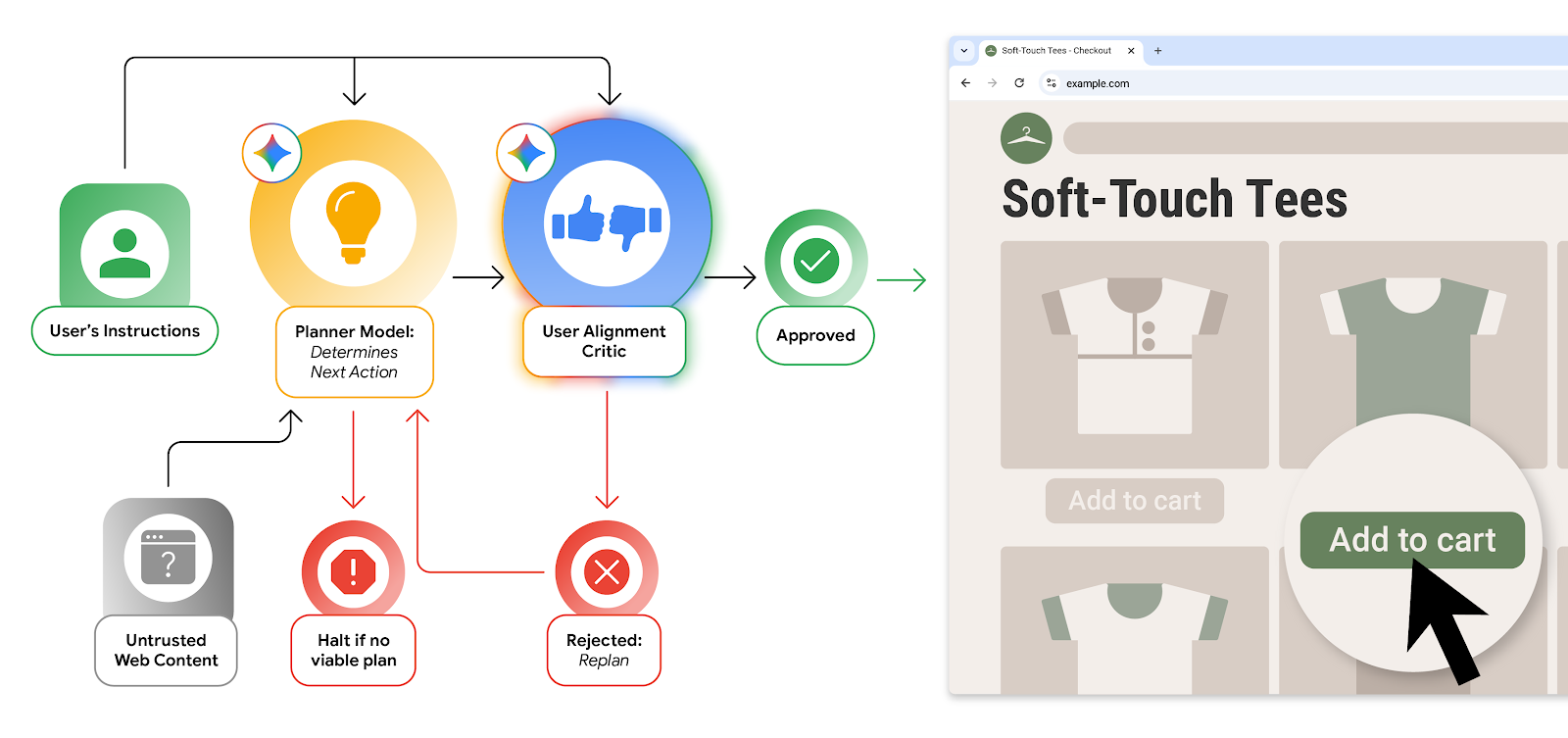

12月8日Google宣布,將在Chrome中加入多層次安全防護層,防止Gemini代理人上網的過程,遭到間接提示注入攻擊。該公司為Chrome新增的安全架構,其組成包括5個主要部分:使用者對齊評判員(user alignment critic)、來源隔離、使用者確認、威脅即時偵測,以及紅隊演練與回應。

第一是以user alignment critic來檢查代理人輸出。user alignment critic是另一個以Gemini打造的模型,扮演代理人行動的評判員。此模型是以雙LLM型式及Google DeepMind的CaMeL研究為靈感來源。user alignment critic會在規劃完成時執行,以確認預定的每一行動是否對齊任務核心。該元件只看預定行動的metadata,而不看任何不相關的非信賴網頁內容,確保不被網頁內容下毒。如果行為和任務不對齊,評判員模型就會否決該行為。這功能可有效防止目標劫持(goal-hijacking)和資料外洩。

一般來說,殭屍網路鎖定的標的,多半是企業組織的邊緣裝置,也有針對家用物聯網裝置的情況,但如今有瞄準海上環境的攻擊行動出現。

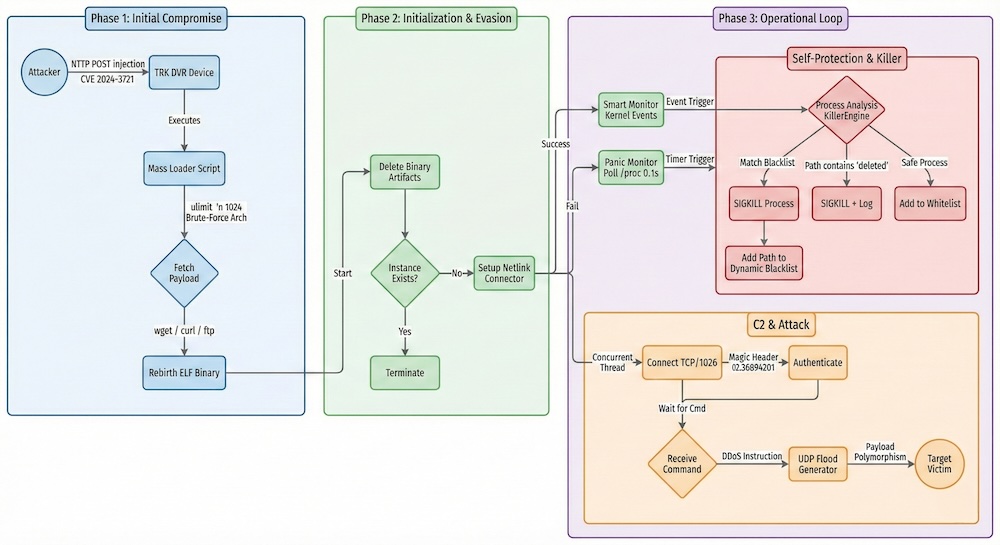

資安業者Cydome發現Mirai變種Broadside,駭客專門針對海運的物流產業而來,鎖定該產業廣泛運用的TBK DVR設備,利用已知漏洞CVE-2024-3721(CVSS風險評為6.3分)作為主要滲透的管道。由於這些業者往往會利用DVR監控船隻各個區域,若是這些裝置遭到入侵而影響運作,有可能讓船上的成員無法掌握船隻的安全。再者,殭屍網路會占用衛星通訊網路的頻寬發動DDoS攻擊,使得船隻的網路通訊上行線路完全被占據而影響通訊能力。另一方面,有許多舊型船隻的DVR能存取關鍵的操作科技(OT)網路,使得攻擊者能將這種設備作為橫向移動的據點。

有別於其他的Mirai殭屍網路病毒,Broadside使用專屬的C2通訊協定、獨特的魔術標頭(Magic Header)簽章,以及名為「法官、陪審團,以及執行者」模組,以免其他駭客來搶地盤。再者,Broadside濫用Netlink核心Socket通訊機制,以事件導向的方式隱密地監控處理程序,並部署多型態(polymorphism)有效酬載來迴避靜態偵測。

中國駭客UNC5174濫用Discord的API,目的是充當C2通訊管道以迴避偵測

資安業者AhnLab揭露中國駭客組織UNC5174最新一波活動,駭客利用即時通訊軟體Discord的API,建立C2的基礎設施,為了長期掌控受害電腦,他們會依序部署多種後門程式。根據AhnLab的調查,UNC5174初期會使用Vshell等曾經使用的後門程式,但過了一段時間之後,他們會改用更為隱蔽的後門,降低被偵測的風險。

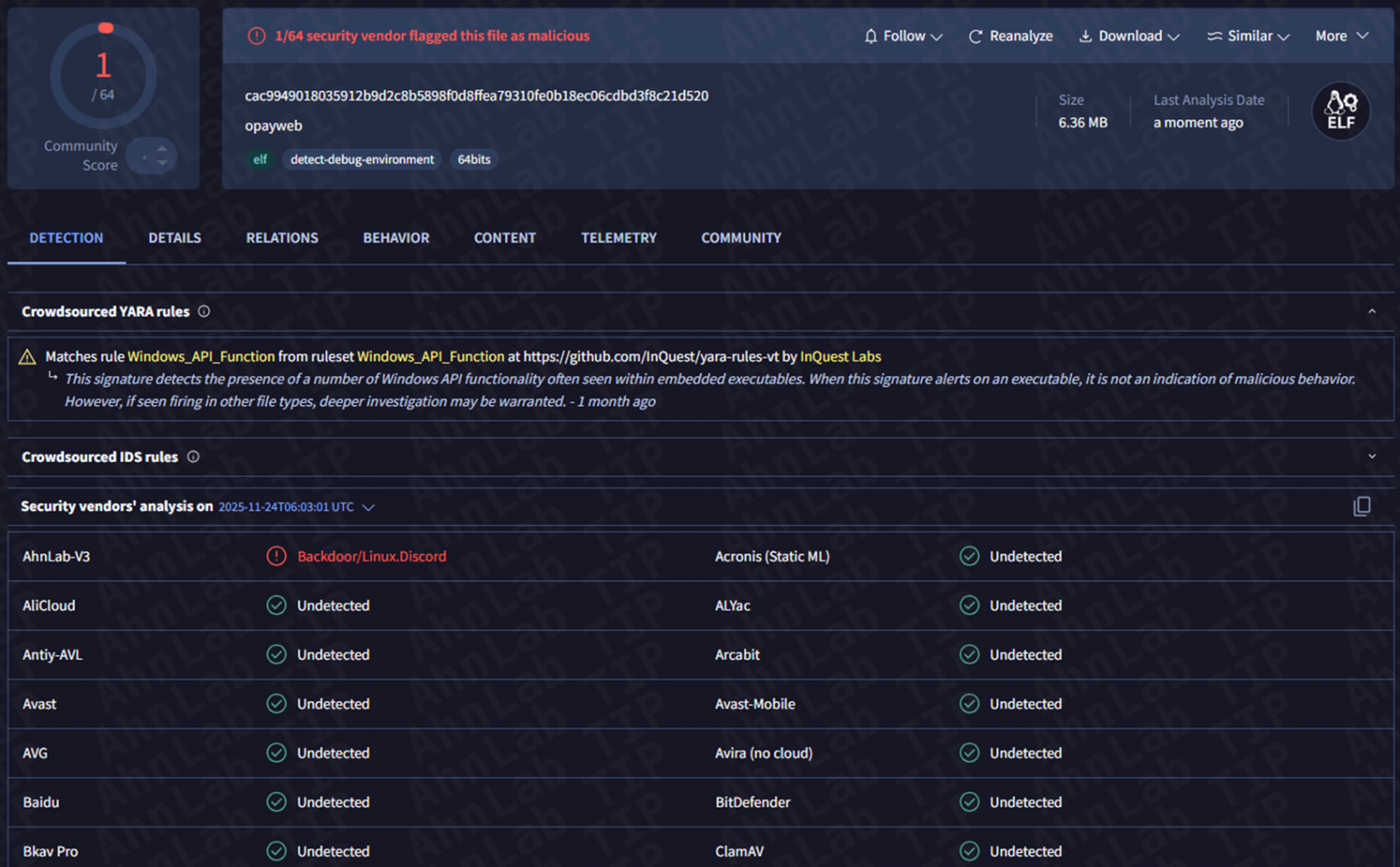

其中一種後門程式,是以Discord機器人為基礎打造而成,且難以察覺,AhnLab指出該後門行蹤相當隱密,因為他們在攻擊者活動過程期間,發現磁碟有存取的痕跡,並搭配網路活動的事件記錄,才察覺該後門程式的存在。截至11月24日,VirusTotal的防毒引擎僅有1個將其視為有害。

此後門程式採用Go語言的程式庫DiscordGo打造而成,由於駭客多半依賴開源程式庫實作所需功能,因此自行撰寫的程式碼估計不到100行,使得該後門極為輕量且難以偵測。

企業上雲、導入代理AI加速轉型,IDC預期機器身分安全風險增加,帶動IAM市場成長

IDC近期公布2026年臺灣ICT市場趨勢,預期代理AI將成為未來企業組合式AI架構(生成式AI與傳統AI)協調者,臺灣的代理AI支出佔比,2029年將達到整體AI支出的17%,成為企業新一波轉型關鍵。

IDC資深市場分析師林雅惠指出,傳統的資安多聚焦於閘道、端點的安全防護,然而在AI時代,身分安全已成為關鍵的資安防禦重點之一,她認為一個原因是企業內部署多雲或混合雲,許多在不同環境運行的SaaS應用,企業資安防禦面向已不再是應用能否上網,而是這些應用是誰、在什麼時間、哪些裝置、做什麼事情,因此許多資安管理框架回到身分(Identity)的角度出發。

另一個促成身分管理重要性增加的原因是,AI、Agentic AI的發展,儘管AI帶來提升企業效率的好處,但也同時使企業內部每天產生許多新的身分,這些身分包括AI Agent、AI產生的Token等等,這些身分在企業內通常缺乏妥善的管理機制,使其容易成為轉型過程中被鎖定攻擊的目標。

塑膠包裝材料與膠帶製造商炎洲、子公司炎洲流通資訊系統遭勒索軟體攻擊

12月8日下午,塑膠包裝材料與膠帶製造商炎洲,以及旗下經營包裝材料、禮贈品服務,以及多通路流通事業的子公司炎洲流通發布資安重訊,指出他們在兩天前收到資訊系統遭勒索軟體攻擊的訊息,他們隨即檢視內部相關資安記錄,並指出所有資訊系統已陸續恢復正常運作。兩家公司根據初步評估,皆表示這起事故對公司營運未造成影響。

其他資安事故

◆英格蘭主要醫療照護業者Barts Health NHS Trust遭Oracle EBS零時差漏洞攻擊

◆Evilginx網釣工具包活動鎖定美國18所大學而來,繞過多因素驗證竊取師生帳號資料

其他漏洞與修補

◆跨平臺文件解析工具Apache Tika存在XXE滿分漏洞

◆Nvidia修補AI推論伺服器Triton高風險漏洞,若不處理可被用於DoS攻擊

◆PyTorch模型資安檢測工具Picklescan存在重大漏洞,可迴避掃描、執行任意程式碼

近期資安日報

【12月8日】殭屍網路及中國駭客傳出已實際利用滿分資安漏洞React2Shell

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10