為了隱匿行蹤,駭客濫用合法服務進行C2通訊的情況,不時有資安業者揭露相關活動,最近有新一波攻擊引起關注,原因是駭客使用的惡意軟體,大多防毒引擎將其視為無害。

資安業者AhnLab揭露中國駭客組織UNC5174最新一波活動,駭客利用即時通訊軟體Discord的API,建立C2的基礎設施,為了長期掌控受害電腦,他們會依序部署多種後門程式。根據AhnLab的調查,UNC5174初期會使用Vshell等曾經使用的後門程式,但過了一段時間之後,他們會改用更為隱蔽的後門,降低被偵測的風險。

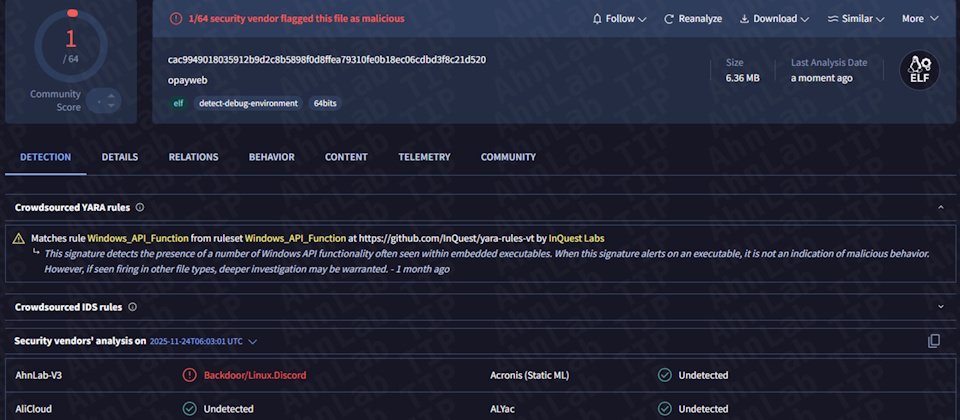

其中一種後門程式,是以Discord機器人為基礎打造而成,且難以察覺,AhnLab指出該後門行蹤相當隱密,因為他們在攻擊者活動過程期間,發現磁碟有存取的痕跡,並搭配網路活動的事件記錄,才察覺該後門程式的存在。截至11月24日,VirusTotal的防毒引擎僅有1個將其視為有害。

此後門程式採用Go語言的程式庫DiscordGo打造而成,由於駭客多半依賴開源程式庫實作所需功能,因此自行撰寫的程式碼估計不到100行,使得該後門極為輕量且難以偵測。

UNC5174從事攻擊活動的消息持續傳出,上週有資安業者向媒體透露,這些駭客利用滿分漏洞React2Shell入侵企業環境,得逞後部署惡意軟體載入工具Snowlight與後門程式Vshell,至少有30家企業組織受害;10月傳出UNC5174利用VMware Aria Operations,以及VMware Tools權限提升漏洞CVE-2025-41244,相關活動最早可追溯到去年10月中旬。

熱門新聞

2026-03-06

2026-03-06

2026-03-09