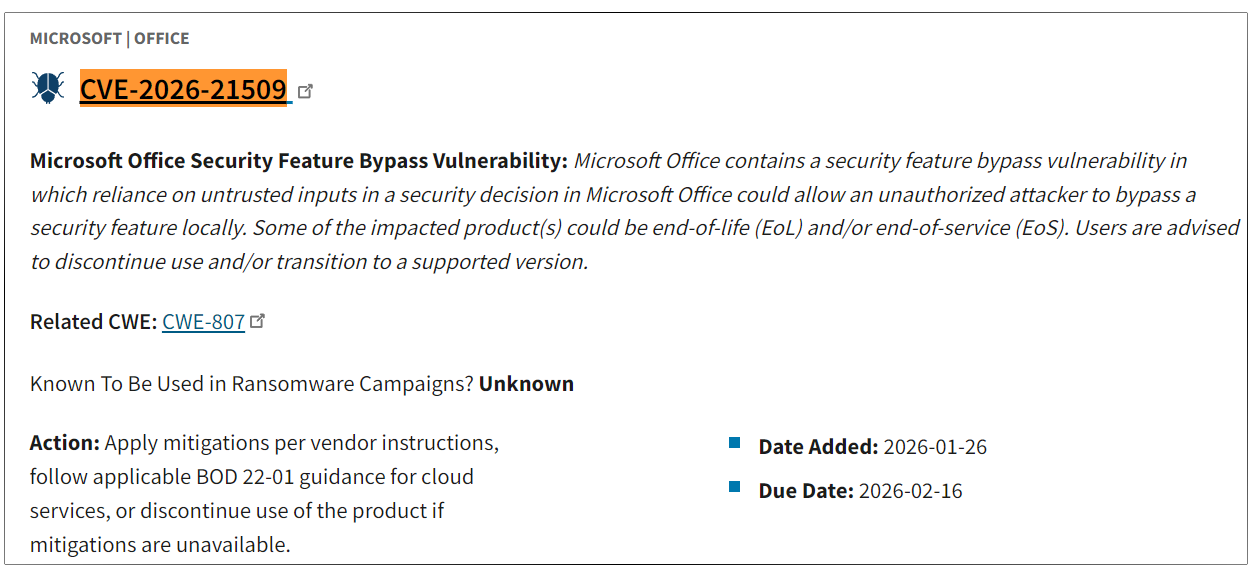

微軟周一(1/26)緊急修補了位於Office中、已遭駭客利用的CVE-2026-21509零日漏洞。該漏洞也被美國網路安全暨基礎設施安全局(CISA)納入已遭利用漏洞(Known Exploited Vulnerabilities,KEV)目錄,要求政府機構在2月16日以前完成修補。

CVE-2026-21509是一個安全性功能繞過漏洞,源自於Microsoft Office在進行安全判斷時依賴不可信的輸入,導致未經授權的駭客可在本機情境下繞過原本用於防護的OLE/COM緩解機制。駭客必須將惡意的Office檔案傳送給使用者,同時誘導使用者開啟該檔案,才能成功利用CVE-2026-21509。

COM的全名為元件物件模型(Component Object Model),為Windows上的軟體架構標準,用來讓不同程式與不同語言撰寫的功能模組,能以一致的方式彼此呼叫與互通;而物件連結與嵌入(Object Linking and Embedding,OLE)則建立在COM之上,允許不同應用程式的內容可於同一份文件中被嵌入、連結與互動。

該漏洞影響多個Office版本,包括Office 2016、Office 2019、Office LTSC 2021、Office LTSC 2024,以及Microsoft 365 Apps等。微軟已經釋出Office 2016與Office 2019的官方更新,微軟亦從伺服器端更新了Office 2021與之後的版本,使用者只要重啟便能生效。

熱門新聞

2026-01-27

2026-01-26

2026-01-27

2026-01-26

2026-01-27

2026-01-27