微軟發布12月例行更新,修補3個零時差漏洞,其中一個已被用於實際攻擊

12月9日微軟發布本月份例行更新(Patch Tuesday),總共修補57個資安漏洞,較上個月63個略為減少。根據漏洞的類型來看,權限提升(EoP)漏洞占半數最多,有29個;其次是遠端程式碼執行(RCE)漏洞,有19個;其餘為資訊洩露(ID)、欺騙,以及阻斷服務(DoS)相關漏洞,分別為4個、3個,以及2個。值得留意的是,本次有3個是零時差漏洞,1個已被用於實際攻擊,另外2個在微軟修補前已被公開。

其中,已被利用於攻擊活動的是CVE-2025-62221,此漏洞出現於Windows雲端檔案小型過濾器驅動程式(Windows Cloud Files Mini Filter Driver),為記憶體釋放後再存取利用(Use After Free)型態的漏洞,得到授權的攻擊者可用於提升權限,若是成功利用,他們就有機會得到SYSTEM權限,CVSS風險為7.8分。這項漏洞由微軟威脅情報中心(MSTIC)與微軟資安回應中心(MSRC)通報,究竟攻擊者如何利用,微軟並未說明。

另外兩項修補前已被公開的零時差漏洞,分別是CVE-2025-64671與CVE-2025-54100。其中又以CVE-2025-64671較引起注意,原因在於通報者是Ari Marzuk,他不久前才揭露AI整合式開發工具(IDE)一系列漏洞IDEsaster而受到關注。CVE-2025-64671出現於IDE工具Jetbrains的GitHub Copilot延伸套件,為RCE漏洞,不過對於該漏洞帶來的影響,微軟指出未經授權的遠端攻擊者,可藉由不受信任的檔案或MCP伺服器,進行跨提示注入攻擊(Cross-Prompt Injection Attack,XPIA),而能在本機執行任意程式碼,風險值為8.4。

本週SAP發布12月例行更新(Security Patch Day),總共修補14個漏洞,其中的CVE-2025-42880、CVE-2025-55754,以及CVE-2025-42928評為重大層級,而受到矚目。

根據CVSS風險評分,最嚴重的是CVE-2025-42880,此漏洞影響SAP Solution Manager,為程式碼注入漏洞,CVSS風險值為9.9(滿分10分),該漏洞出現的原因是輸入缺乏過濾管理措施,通過身分驗證的攻擊者能在呼叫特定的遠端啟用功能模組觸發,並注入惡意程式碼,而有機會完全控制系統,高度影響系統機密性、完整性,以及可用性。長期觀察SAP例行更新並進行分析的資安業者Onapsis透露,SAP對於受影響的功能模組加上適當的輸入「消毒」的程序,來緩解這項漏洞,有鑑於Solution Manager是SAP系統的核心角色,Onapsis呼籲IT人員最好及時套用修補程式。

第二個重大漏洞是CVE-2025-55754,影響雲端電商平臺SAP Commerce Cloud,出現在該平臺採用的Apache Tomcat元件,屬於逃逸或控制序列出現的不當中和弱點,風險值為9.6分。附帶一提的是,SAP提及,該漏洞與另一個Tomcat高風險漏洞CVE-2025-55752有關,此為路徑遍歷漏洞。

Fortinet為多款系統修補FortiCloud SSO身分驗證繞過漏洞

本週二資安業者Fortinet針對旗下應用系統發布修補程式,其中一則資安公告引起高度關注,原因是此公告當中,揭露兩個重大層級的資安漏洞CVE-2025-59718與CVE-2025-59719相當危險,而且影響範圍相當廣泛,涵蓋防火牆作業系統FortiOS、FortiWeb、網頁安全閘道FortiProxy,以及網路設備集中管理平臺FortiSwitchManager。

針對這兩個資安漏洞,Fortinet指出皆為加密簽章不當驗證造成,未經身分驗證的攻擊者可利用特製的SAML訊息,繞過FortiCloud單一簽入(SSO)的身分驗證機制,只要是啟用此單一簽入機制的FortiOS、FortiWeb、FortiProxy,或是FortiSwitchManager,就會受到影響。該公司提及,雖然這些設備並未預設啟用相關功能,然而只要管理員為裝置登錄到技術支援服務平臺FortiCare,該單一簽入功能就會自動啟用。換言之,只要裝置註冊了FortiCare,就會曝露於上述漏洞的風險當中。

而對於漏洞的影響範圍,涵蓋7.0至7.6.3版FortiOS、7.0至7.6.3版FortiProxy、7.4至7.6.4版FortiWeb,以及7.0至7.2.6版FortiSwitchManager,該公司強調,若是無法及時套用新版程式修補,應關閉FortiCloud登入功能因應。

Apache Tika存在滿分XXE漏洞,惡意XFA PDF可遠端讀取伺服器資料

Apache基金會旗下文件內容分析工具Apache Tika爆出一項重大層級的XML外部實體(XML External Entity,XXE)漏洞,編號CVE-2025-66516,CVSS風險分數為10分滿分。攻擊者只要送出內嵌XFA(XML Forms Architecture)表單的惡意PDF檔,便可能在未經驗證且無須使用者互動的情況下,遠端讀取伺服器上的敏感資料或對內部系統發送請求。

該漏洞允許攻擊者在PDF嵌入特製XFA內容,誘使Tika在解析過程處理外部實體,進而透過XXE存取本機檔案或對內網與第三方服務發送請求,形成資訊外洩與伺服器端請求偽造(SSRF)風險。這類弱點視整體架構與權限設定,可能進一步被用來掌握更多系統資訊或影響服務可用性,但目前公開資料主要仍聚焦在敏感資料外洩與內部資源被濫用的情境,並未指稱已出現大規模攻擊案例。

由於Tika多被部署在後端服務中,負責處理大量文件,例如搜尋索引、電子郵件歸檔、企業內容管理與法遵稽核系統等。這些系統往往會自動解析使用者上傳或批次匯入的PDF,因此只要其中一個服務節點仍採用受影響版本,就有可能被惡意PDF觸發XXE,讓攻擊者繞過前端驗證,在文件處理層打開一條通往內部資源的通道。

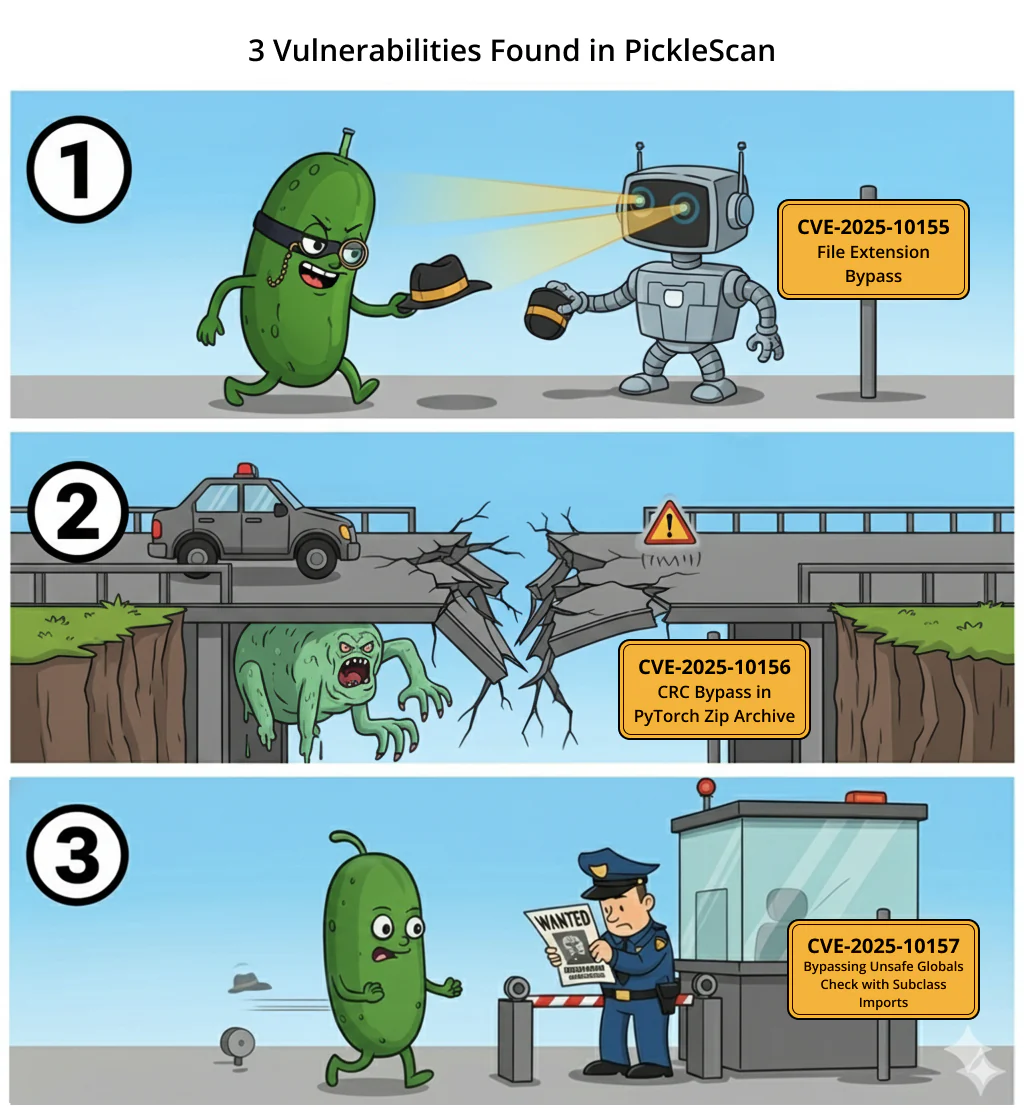

模型檢測工具PickleScan三個零時差漏洞,讓惡意PyTorch模型躲避掃描執行任意程式碼

JFrog資安研究團隊揭露,開源模型檢測工具PickleScan在舊版實作中存在3項CVSS分數皆為9.3的零時差漏洞,編號分別為CVE-2025-10155、CVE-2025-10156,以及CVE-2025-10157,攻擊者可藉此迴避掃描結果,讓惡意PyTorch模型在被載入時執行任意程式碼,造成供應鏈攻擊風險。

本次揭露的3個漏洞,分別出現在檔案類型判斷、ZIP壓縮檔處理與危險模組判斷邏輯。CVE-2025-10155允許攻擊者只靠變更副檔名,如將惡意pickle檔改名為.pt或.bin,就讓PickleScan採用錯誤處理流程而未深入解析內容,但PyTorch在載入時仍會依檔案實際格式成功還原並執行惡意程式碼。

CVE-2025-10156則與ZIP壓縮檔中的CRC欄位有關,研究人員證實,只要刻意寫入錯誤的CRC數值,就可能讓PickleScan在展開模型封裝檔時發生例外,導致整體掃描失敗,而PyTorch在預設編譯設定下會略過CRC檢查,因此仍可從同一個封裝檔載入並執行模型內的惡意pickle。

Google發布Chrome 143,修補V8引擎高風險漏洞

在12月2日正式發布的Chrome 143版本,Google修補13項由外部研究人員通報的資安漏洞,影響Chrome多個核心元件。

根據Google官方公告,本次更新修補4項高風險漏洞,分別是:V8 JavaScript/WebAssembly引擎的類型混淆漏洞(CVE-2025-13630),Google Updater的不當實作漏洞(CVE-2025-13631)、DevTools的不當實作漏洞(CVE-2025-13632),以及Digital Credentials元件的使用後釋放漏洞(CVE-2025-13633),除了CVE-2025-13632,其他三個高風險漏洞的CVSS風險分數均為8.8分。另外也修補3項中度風險漏洞,涉及Downloads、Loader與V8引擎。

Google也對通報漏洞的外部研究人員提供獎勵,針對V8高風險漏洞(CVE-2025-13630)頒發11,000美元獎金,Google Updater高風險漏洞(CVE-2025-13631)獎金為3,000美元。

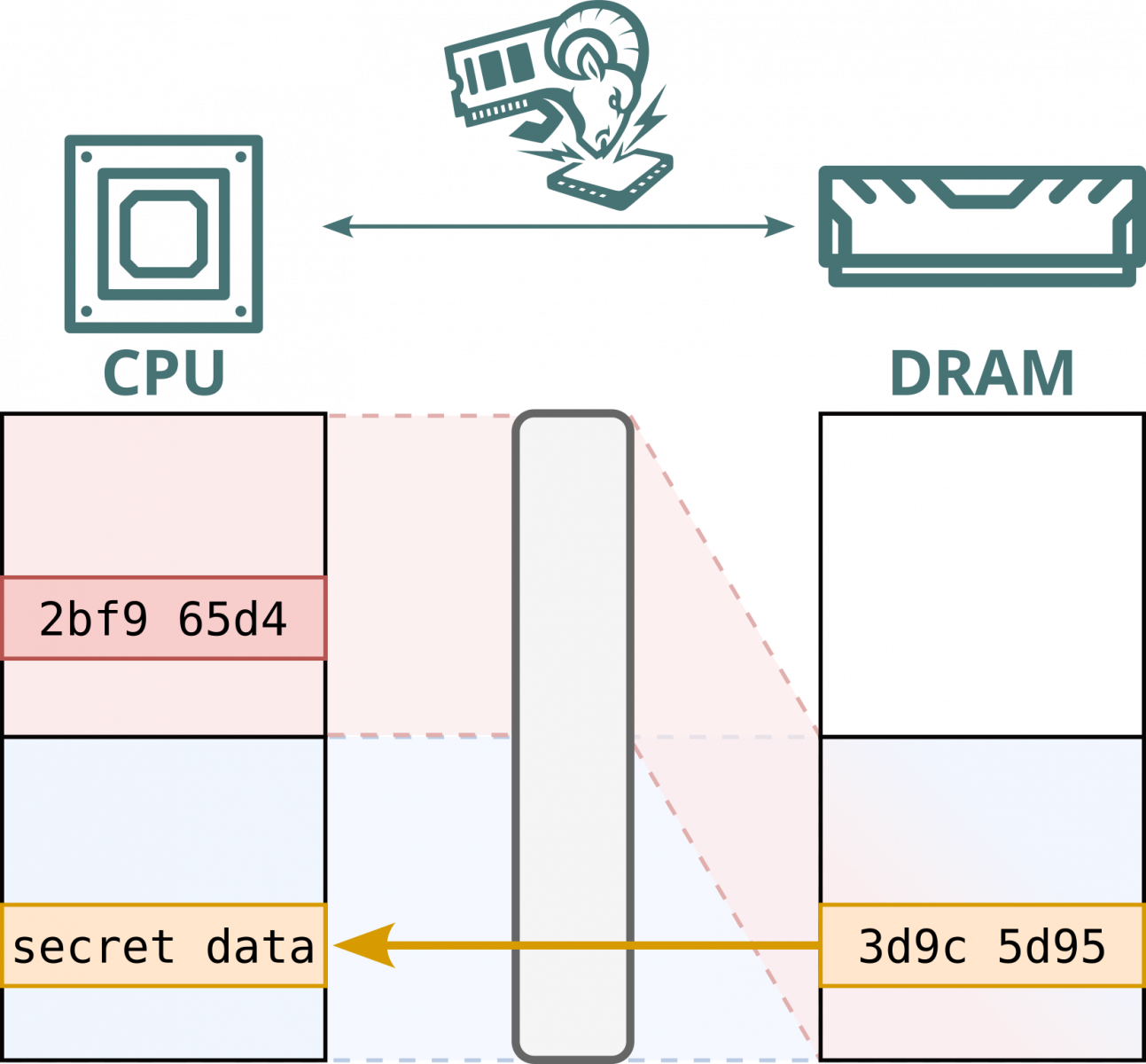

Battering RAM硬體攻擊可繞過Intel與AMD機密運算,威脅公有雲資料安全

資安研究人員發表論文揭露Battering RAM攻擊,示範只要一塊成本約50美元的客製記憶體介面板,就能在Intel Scalable SGX與AMD SEV-SNP這兩種主流機密運算技術上,繞過記憶體加密與開機驗證,在SGX上取得受保護記憶體的任意明文讀寫能力,並在SEV-SNP上破壞驗證機制(Attestation),這意味著,公有雲機密運算宣稱連雲端營運商都看不到資料內容的安全前提,將會面臨嚴重的挑戰。研究團隊更指出,這類攻擊無法靠軟體或韌體更新輕易修補。

Battering RAM研究團隊在處理器與DDR4 DRAM之間插入一塊自製中介層(Interposer)電路板,平常在開機階段不干擾正常開機流程,讓平臺的信任開機與記憶體檢查全部通過,待系統進入正常運作後,再切換成惡意模式,悄悄把受保護位址導向攻擊者控制的區域,進行密文重播(Ciphertext Replay)與竄改。

Intel SGX與AMD SEV-SNP已被多家主流公有雲供應商採用,提供機密運算服務,並被用在通訊、瀏覽器與醫療等領域的實際應用。Battering RAM研究團隊指出,英特爾與AMD都已確認這項發現,但Battering RAM的攻擊面位於處理器與DRAM之間的實體匯流排,對現有平臺而言,單靠韌體或作業系統更新無法完全封堵,要從根本解決,恐怕得在下世代的記憶體加密設計中,引入對重播與別名式攻擊更強的防護機制。

其他資安事故

◆伊朗駭客MuddyWater鎖定土耳其、以色列,以及亞塞拜然而來,散布後門UDPGangster

◆越南駭客OceanLotus鎖定中國自主IT生態系統「信創」而來,入侵Linux主機從事網路間諜活動

◆初始入侵管道掮客Storm-0249手法升級,透過ClickFix網釣與無檔案PowerShell執行推動勒索軟體攻擊

近期資安日報

【12月9日】AI開發工具與程式助理廣泛存在一系列資安漏洞,可串連形成攻擊鏈IDEsaster

熱門新聞

2026-01-27

2026-01-27

2026-01-27

2026-01-26

2026-01-28

2026-01-28